本文最后更新于 201 天前,其中的信息可能已经有所发展或是发生改变。

内容目录

目标系统: https://automate.xxxxx.com/

测试日期: 2024/01/26 ~ 2024/01/31

测试人员:

说明:

- 本系统属于公网系统,允许互联网访问

- 本次测试属于【弱口令专项】,主要针对弱口令、未授权等方向进行测试。

测试结果

漏洞汇总:

| 威胁等级 | 漏洞数量 | 漏洞名称 |

|---|---|---|

| 高危 | 1 | 弱口令登入 |

漏洞详情:

| 漏洞类型 | 漏洞名称 | 漏洞位置 | 测试结果 |

|---|---|---|---|

| 业务逻辑类 | 弱口令登录 | https://automate.xxxxx.com/ | Failed |

测试过程

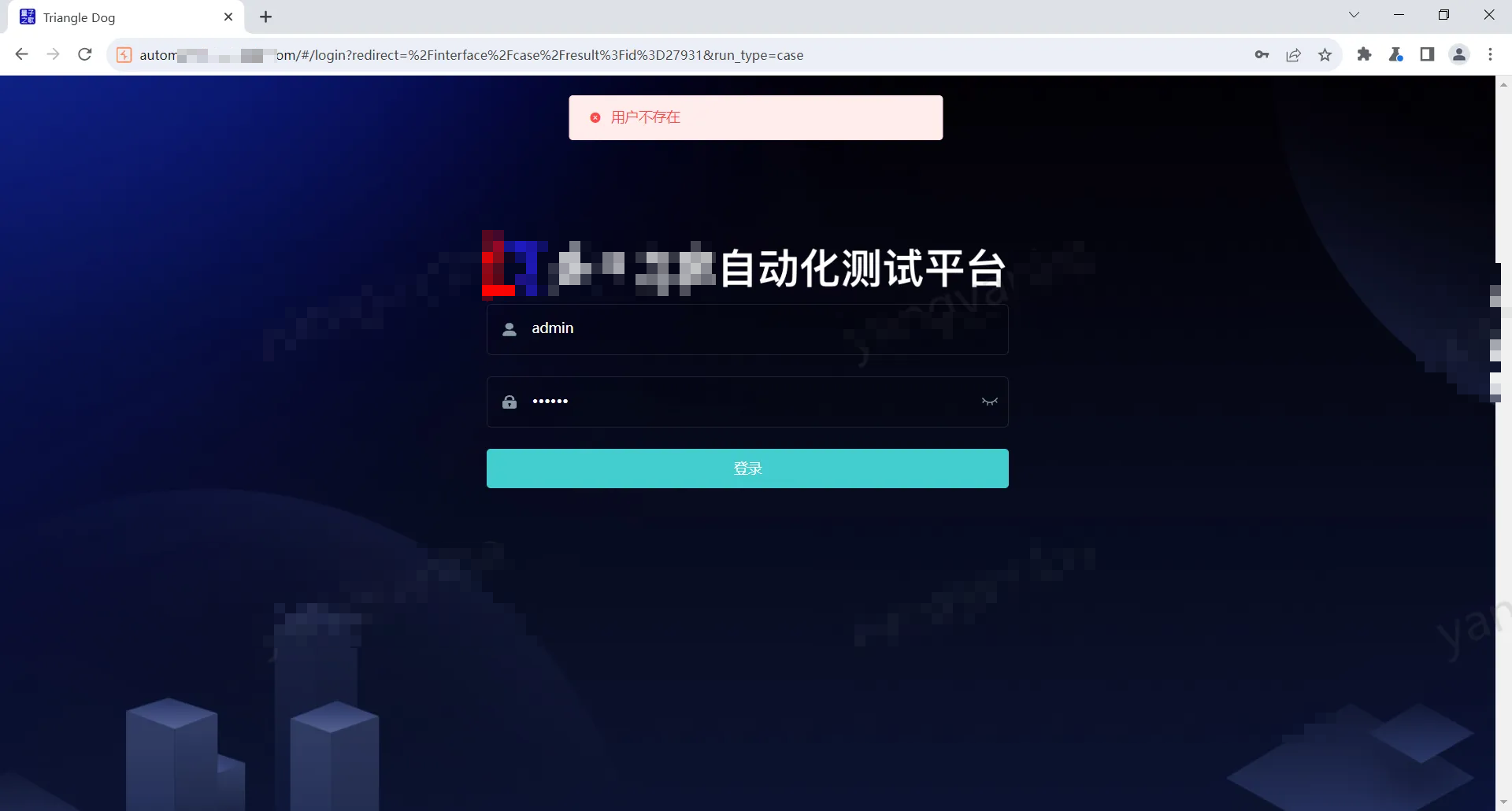

输入任意用户名/密码,尝试登录

响应:用户名不存在

分析:存在用户名爆破风险

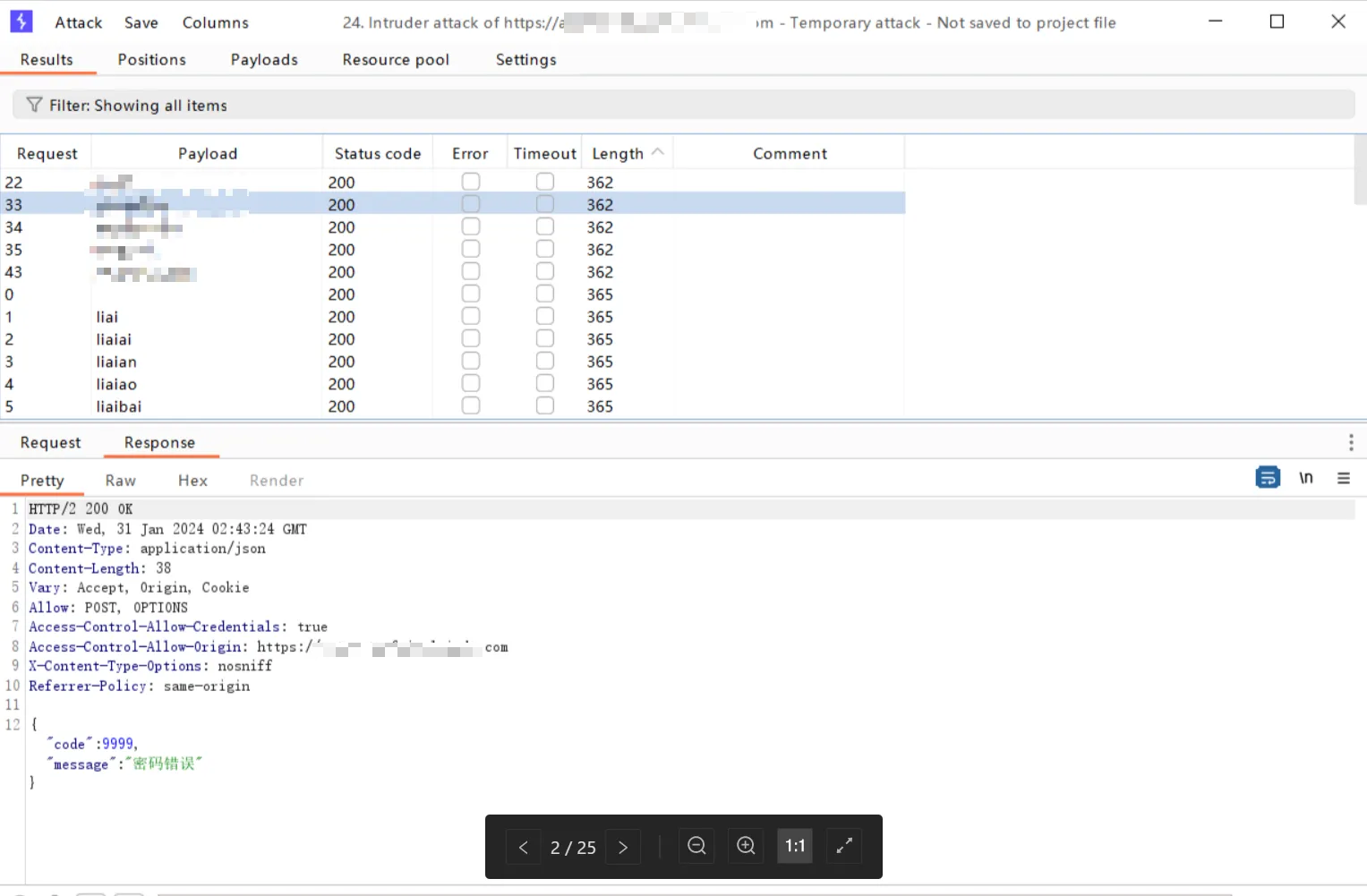

用户名爆破

响应:密码错误

分析:说明用户真实存在

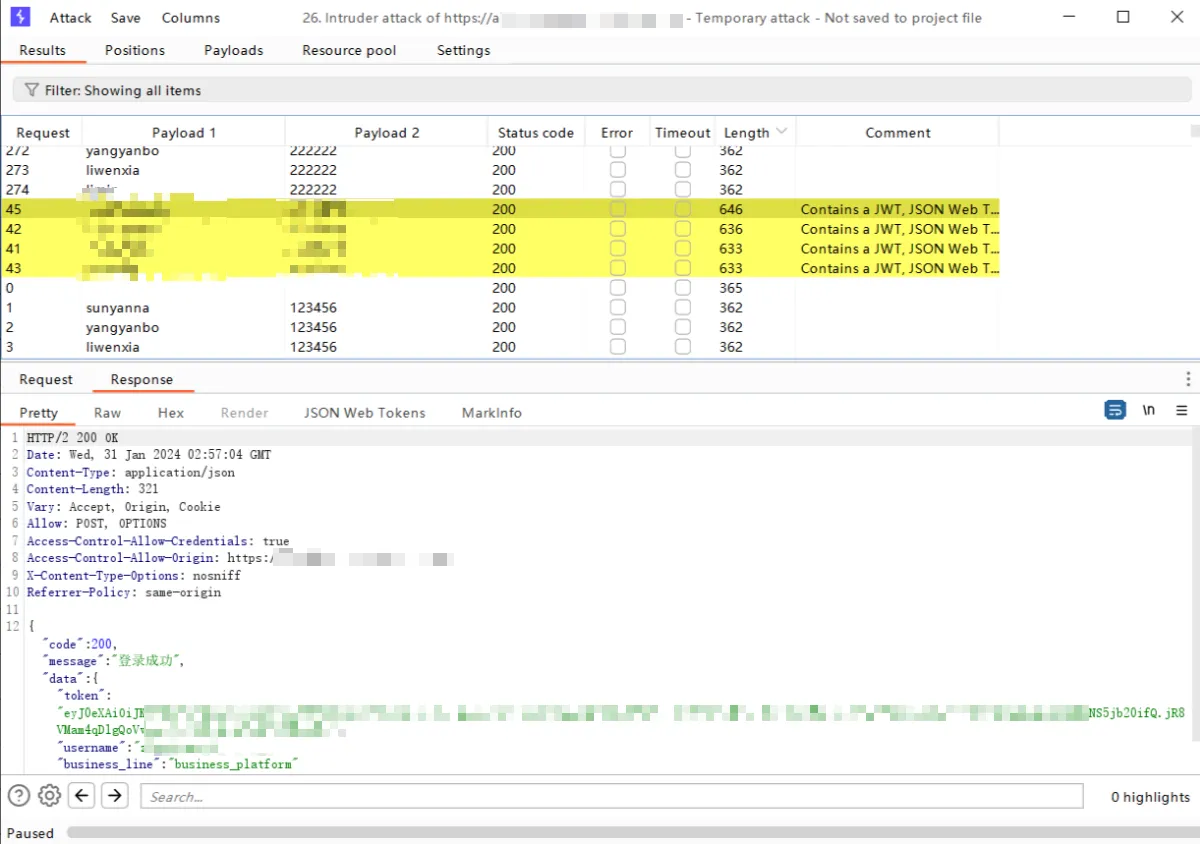

密码爆破

五个用户中,有四个用户密码为弱口令

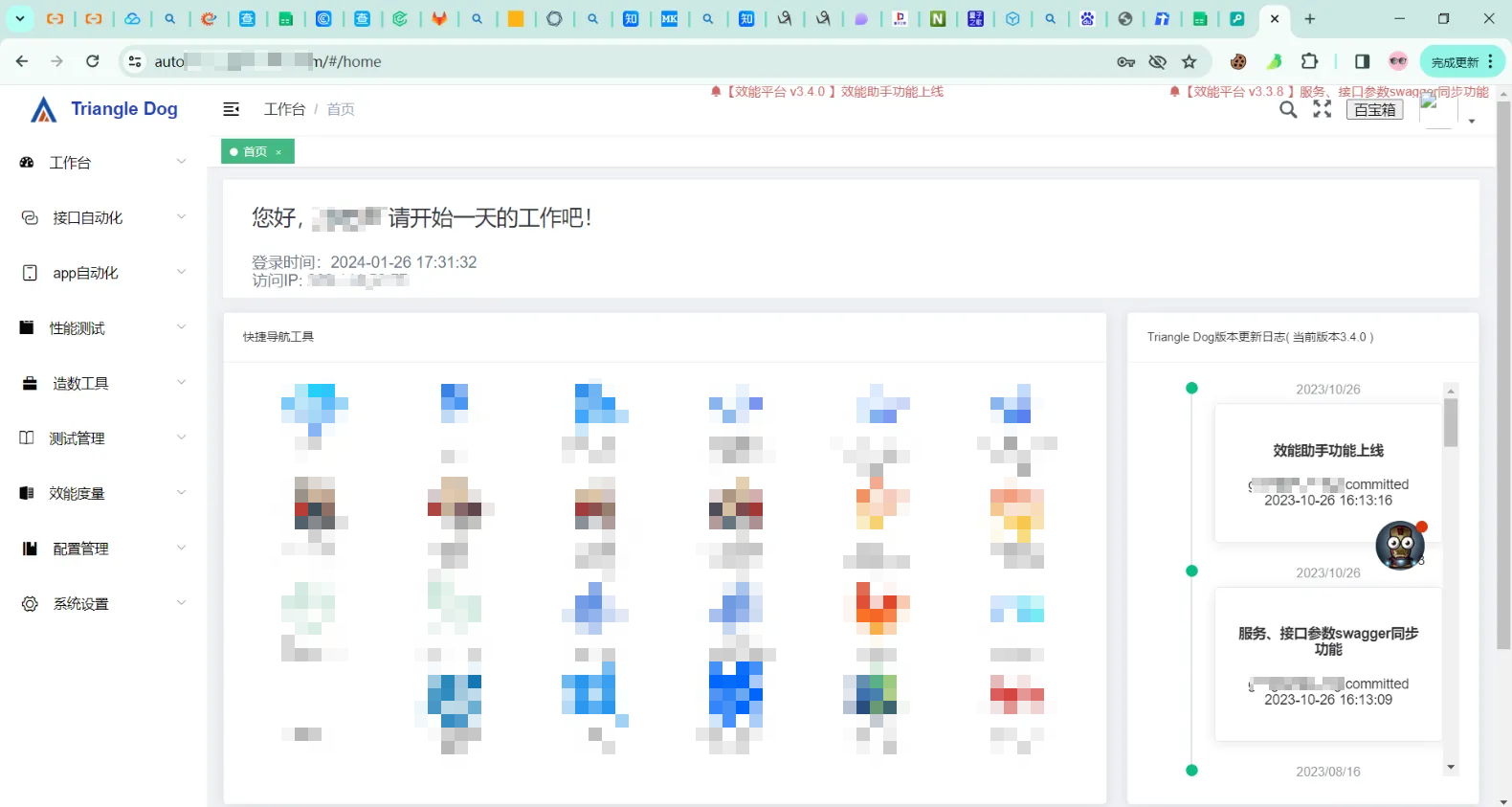

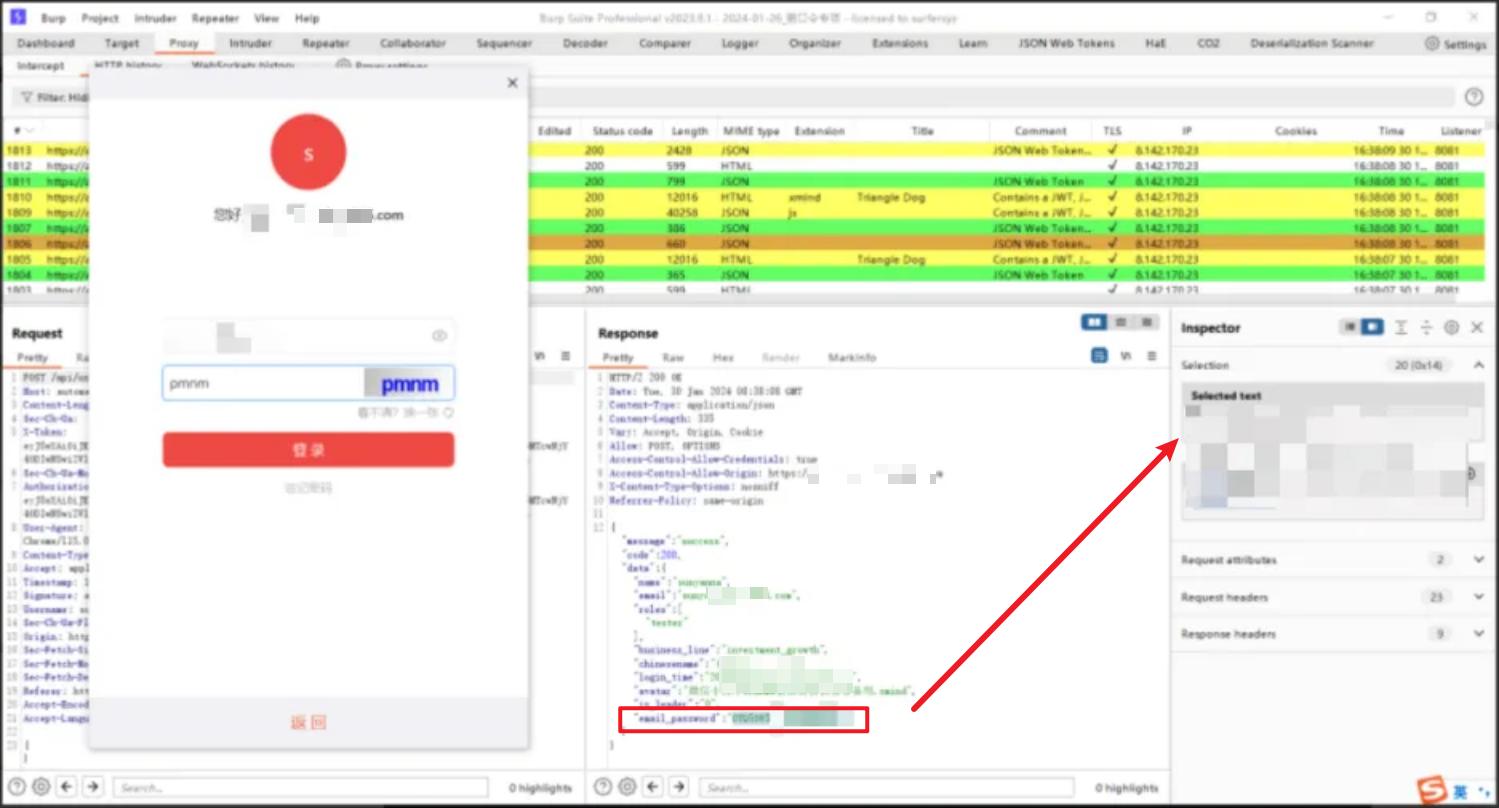

登录系统(以 其中一组账号 为例)

登录成功

数据收集

配置数据

日志

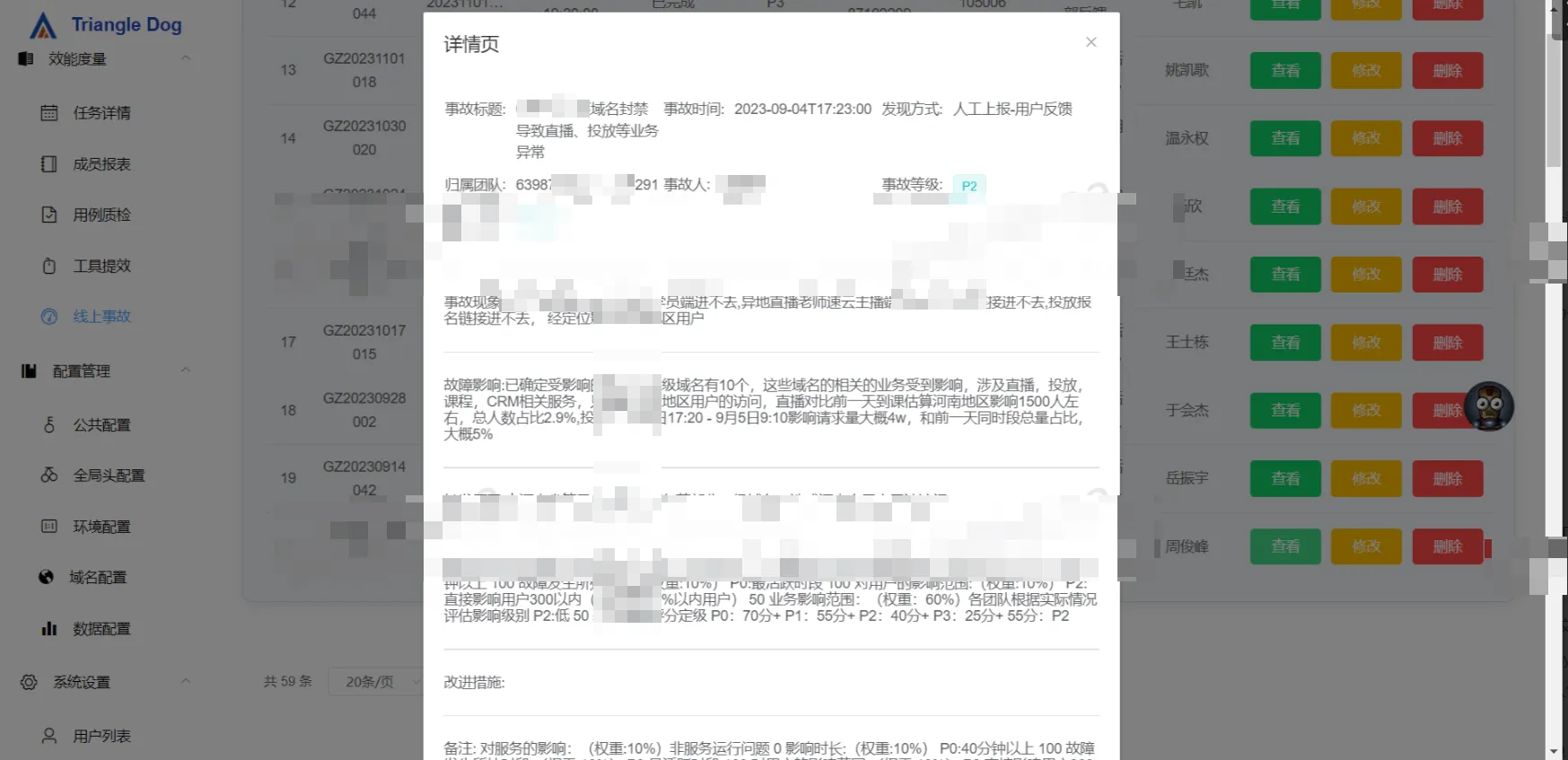

线上事故日志

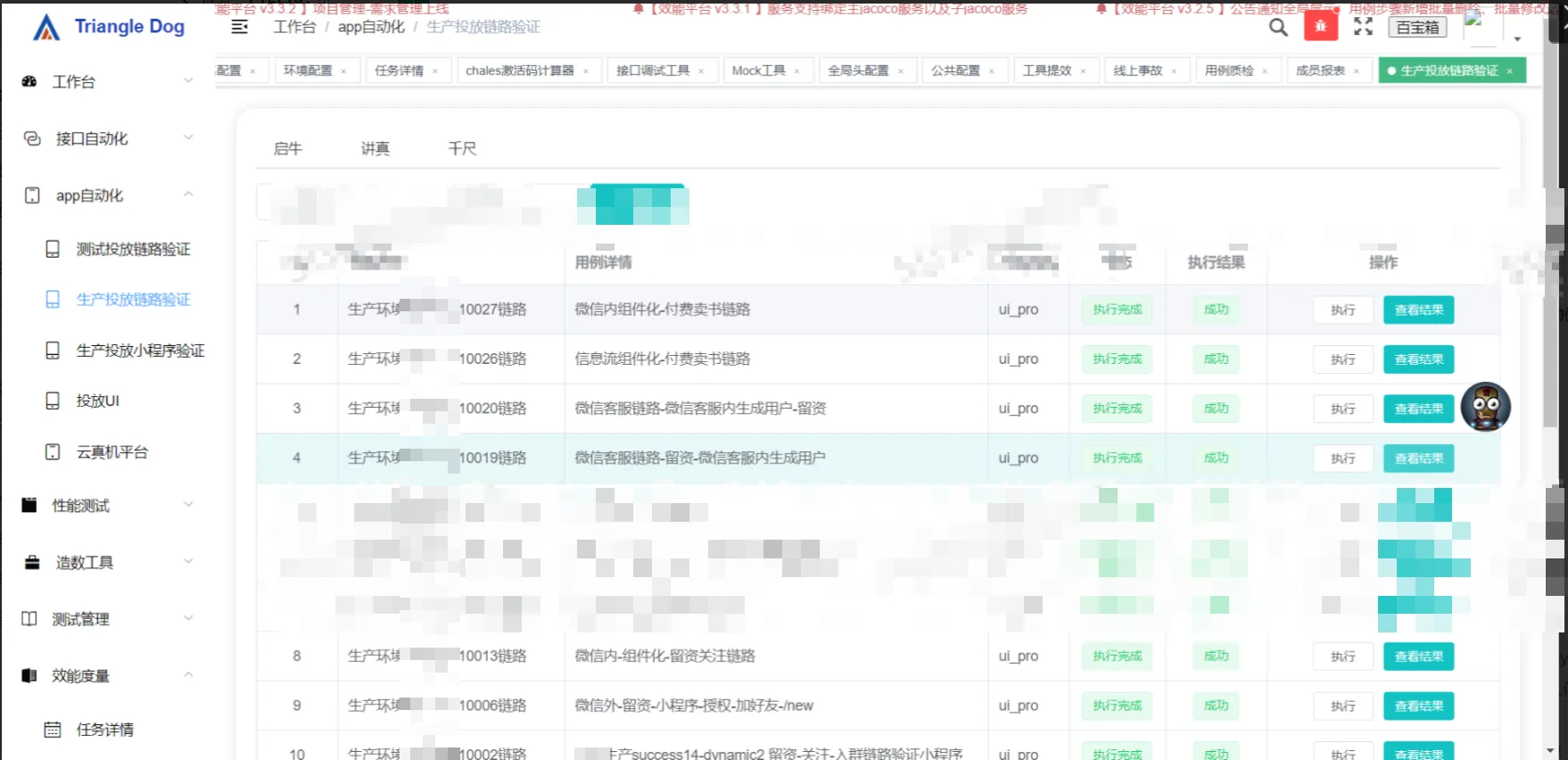

生产环境测试链路

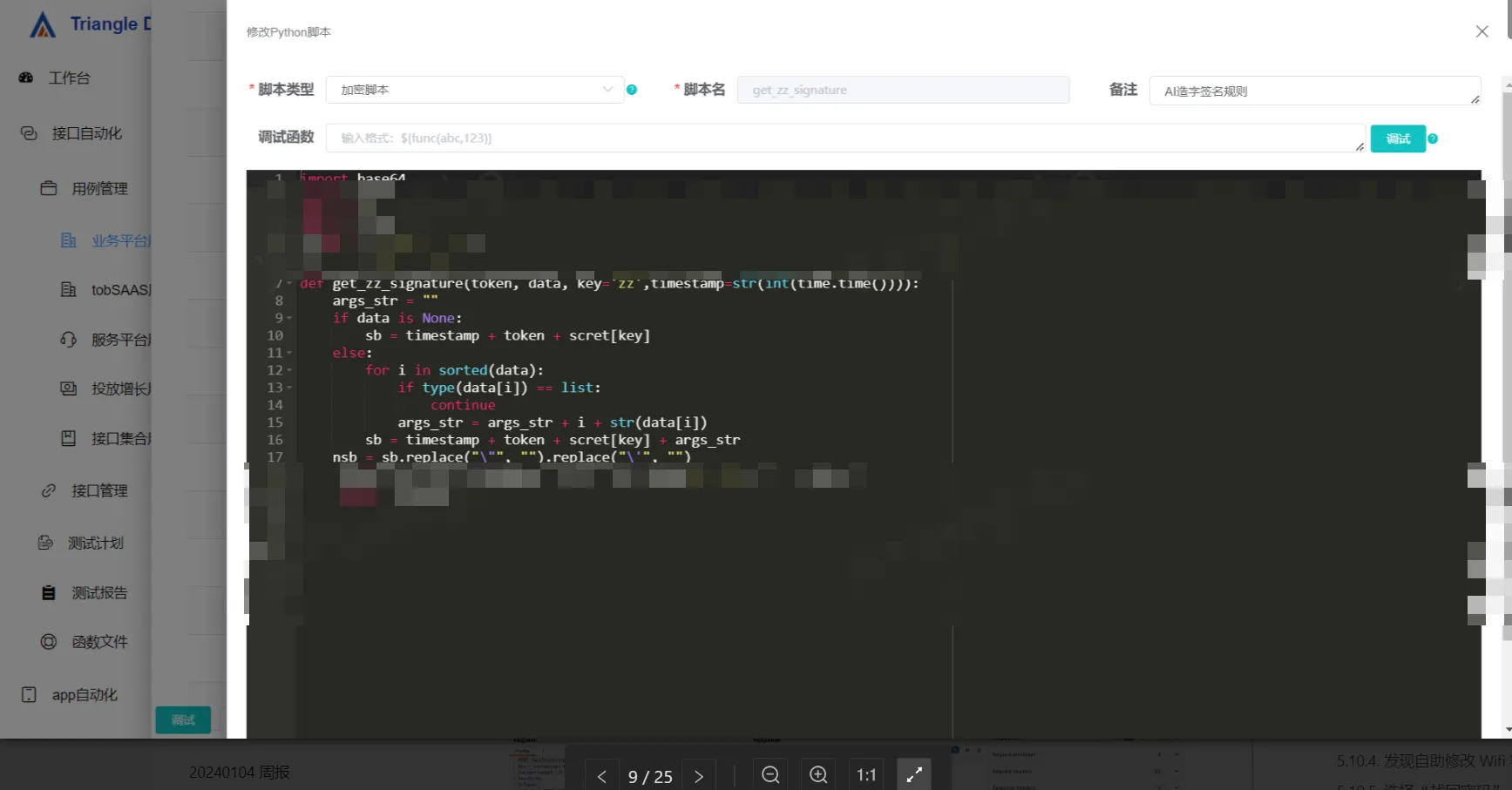

签名算法

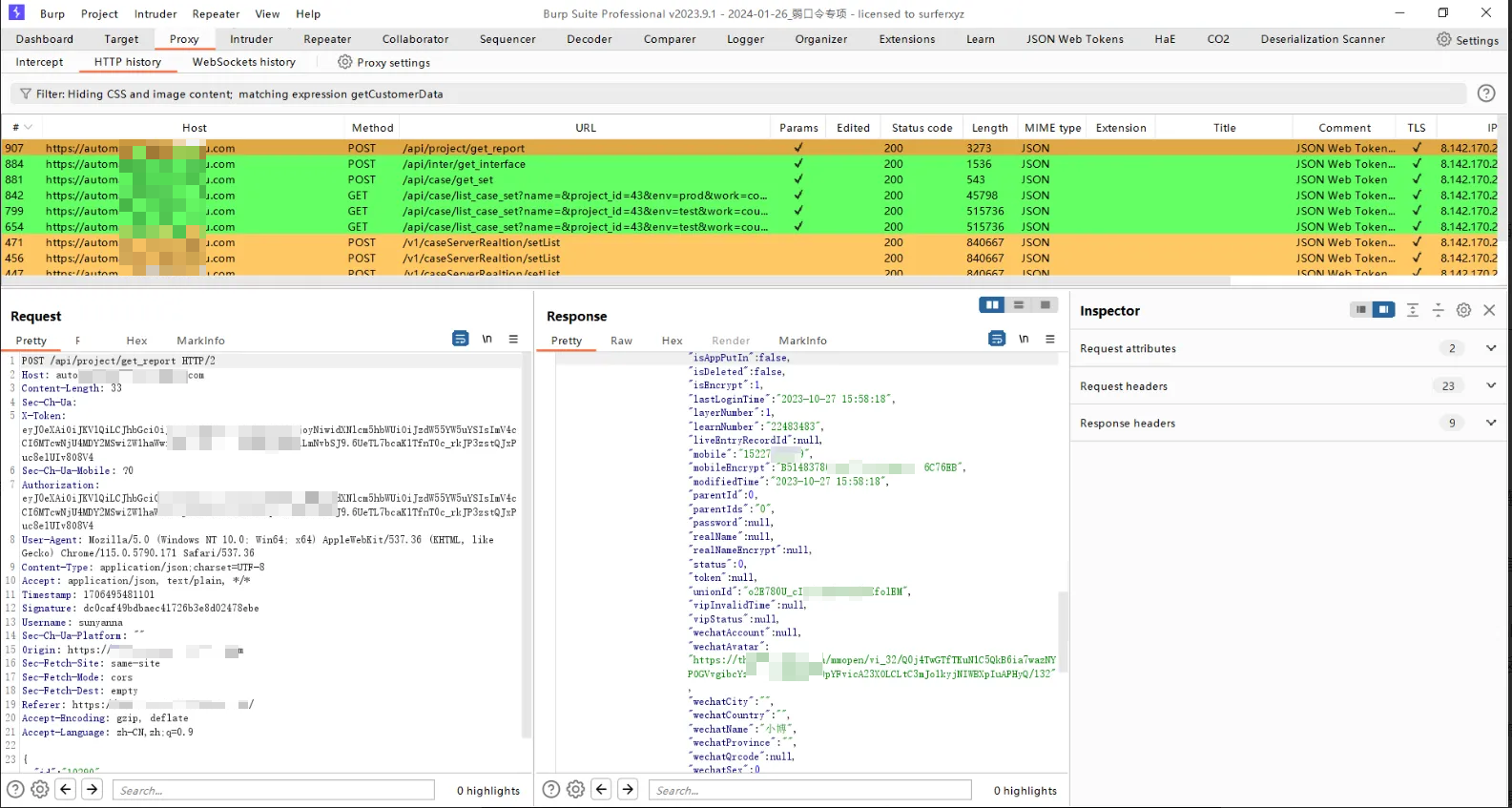

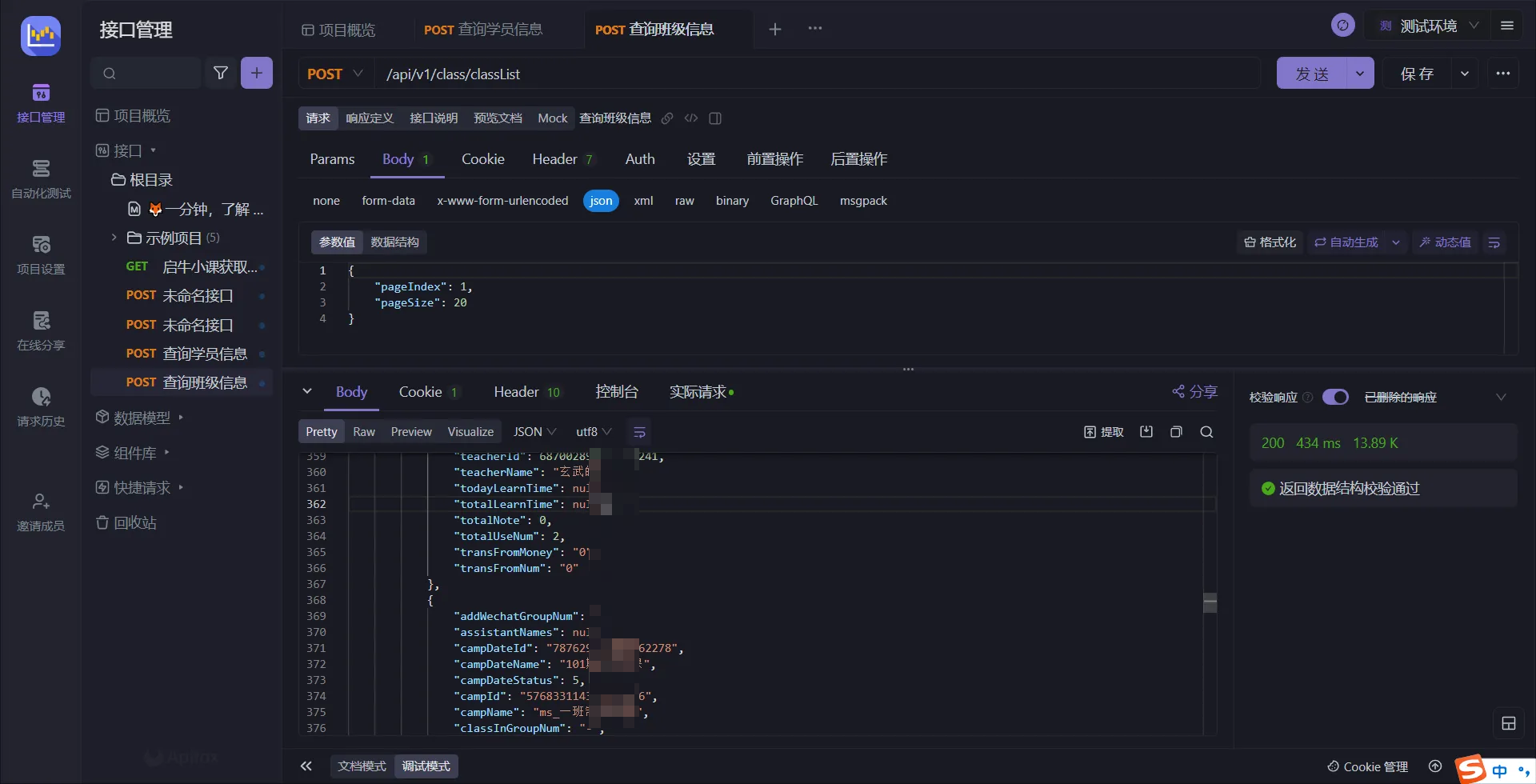

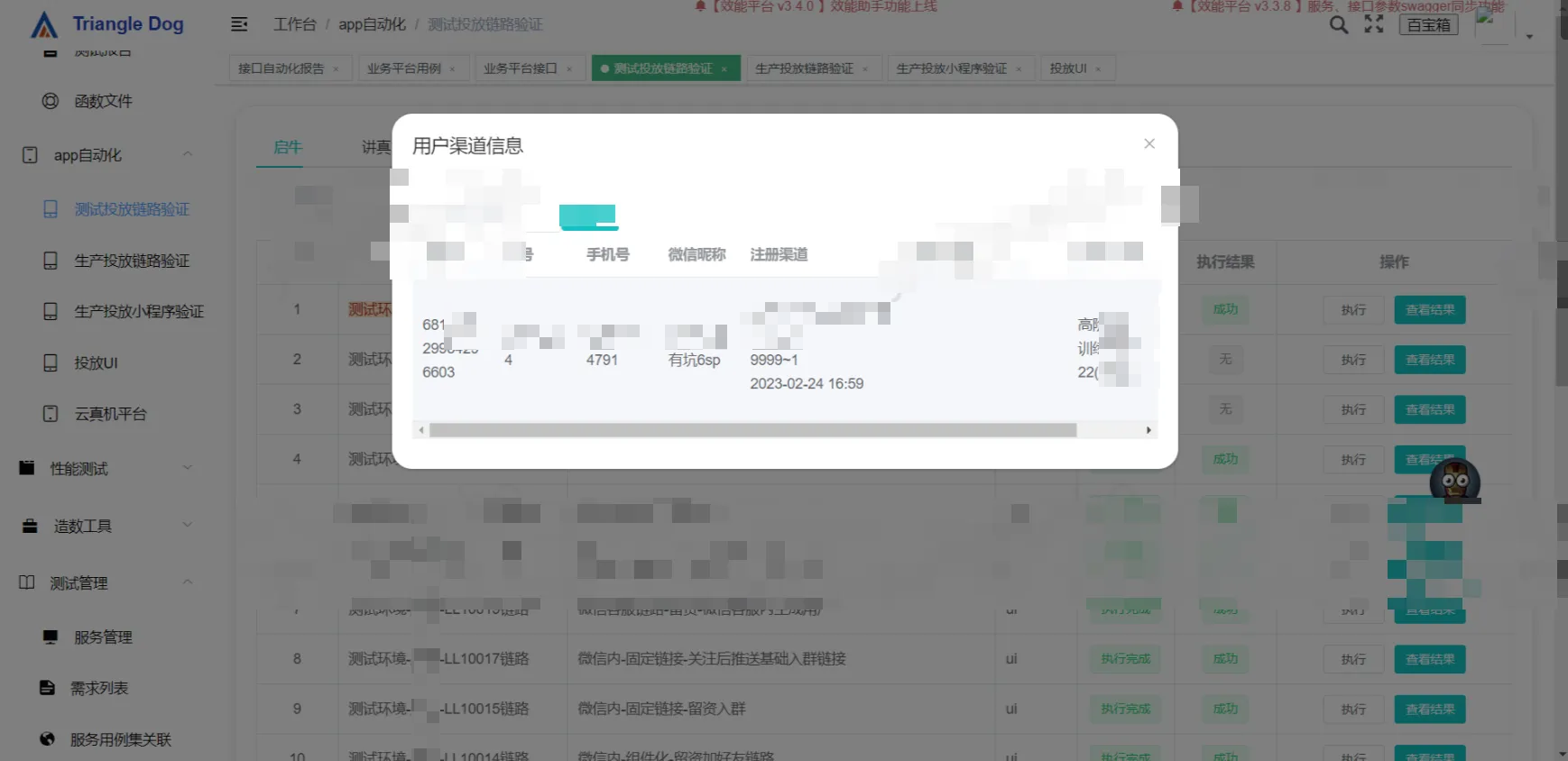

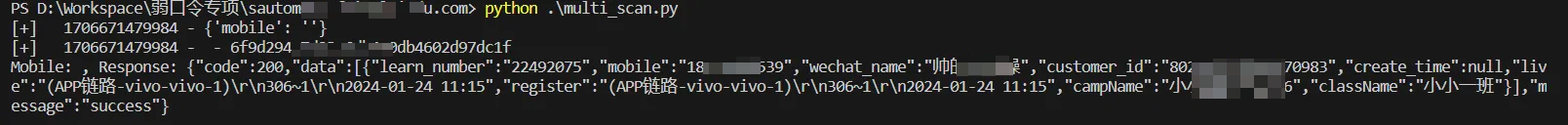

接口返回个人信息(微信ID、微信昵称、手机号、姓名等)

get_enrollment_information 返回个人微信信息

破解签名算法,可爆破此接口,获得更多个人信息

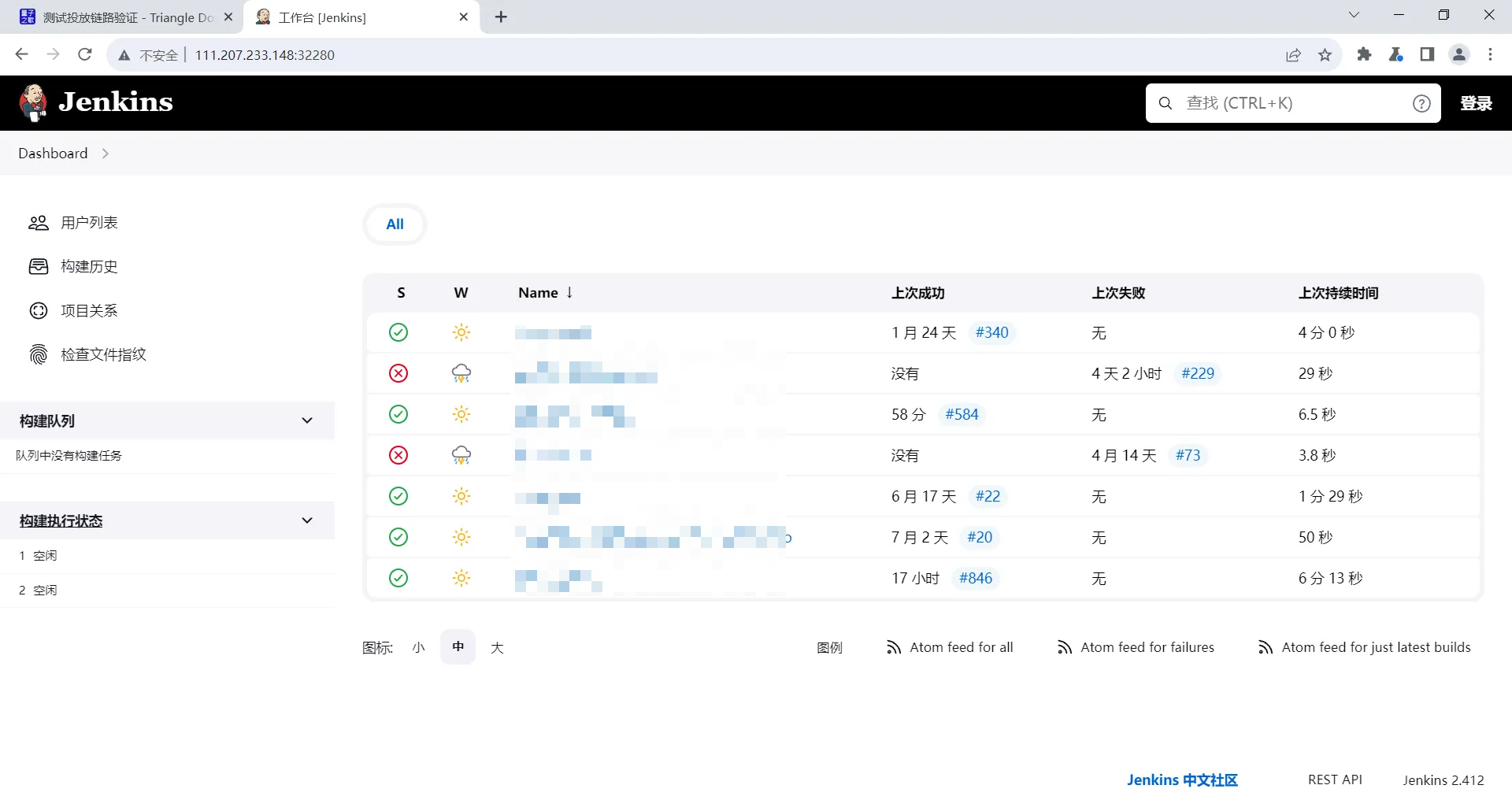

直接跳转至 Jenkins

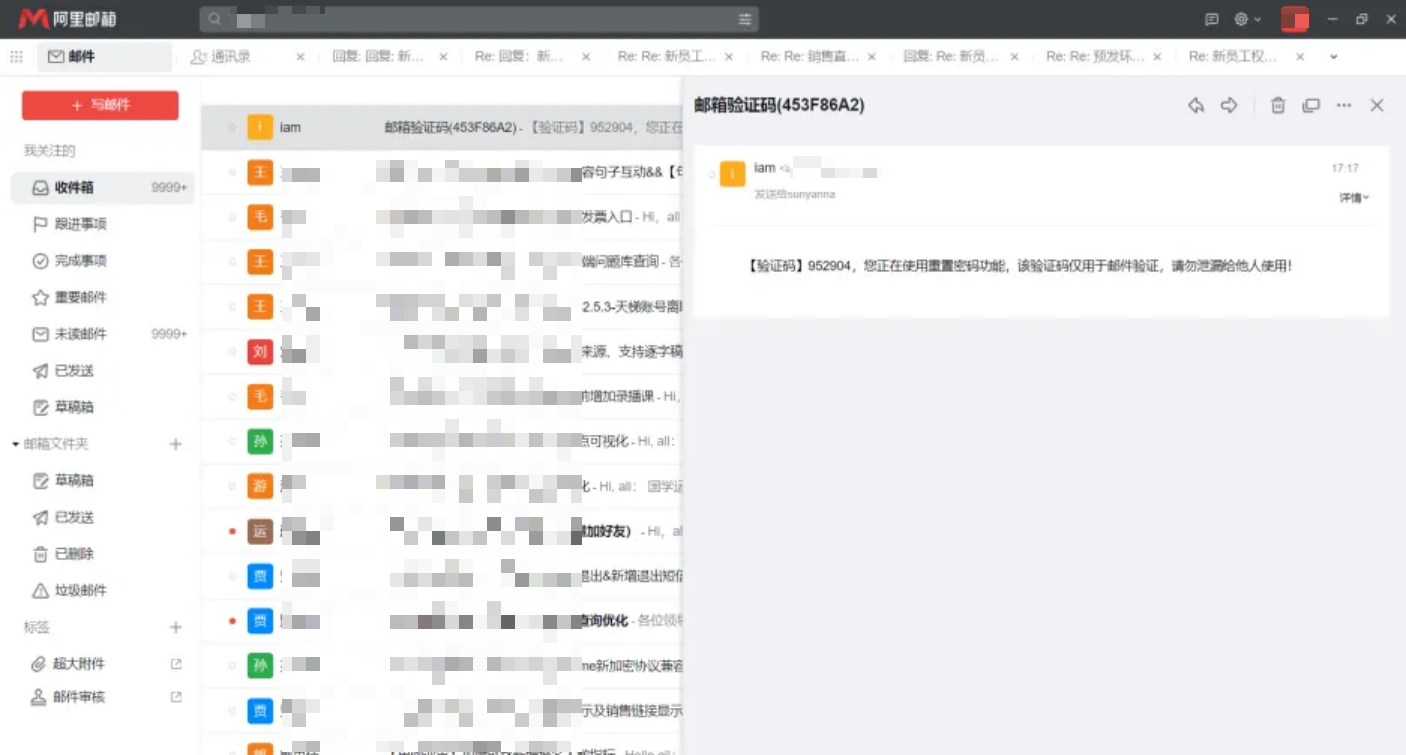

个人信息接口返回邮箱明文密码未开启二次验证,可直接登录

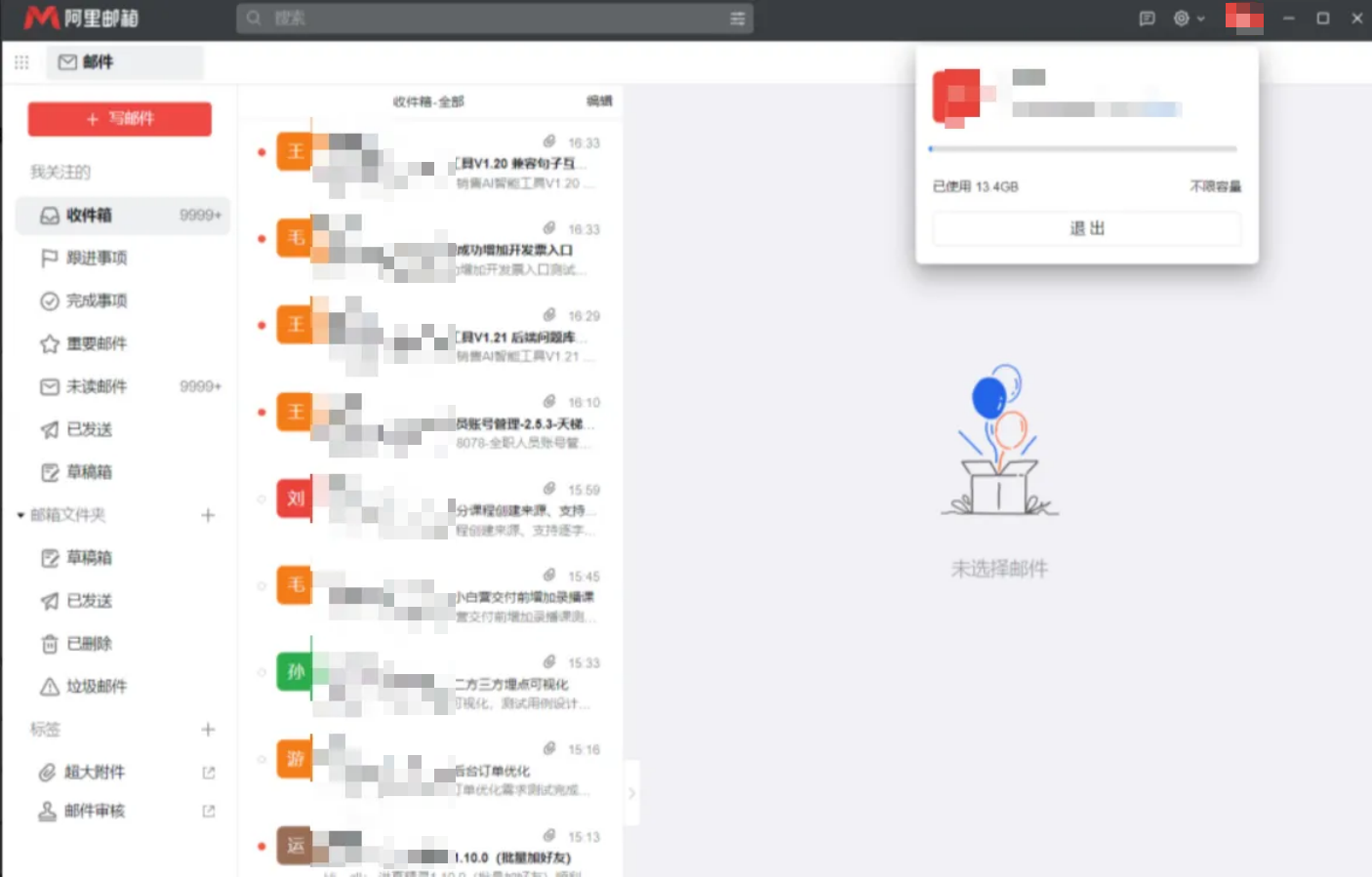

二次信息收集(针对邮件内容)

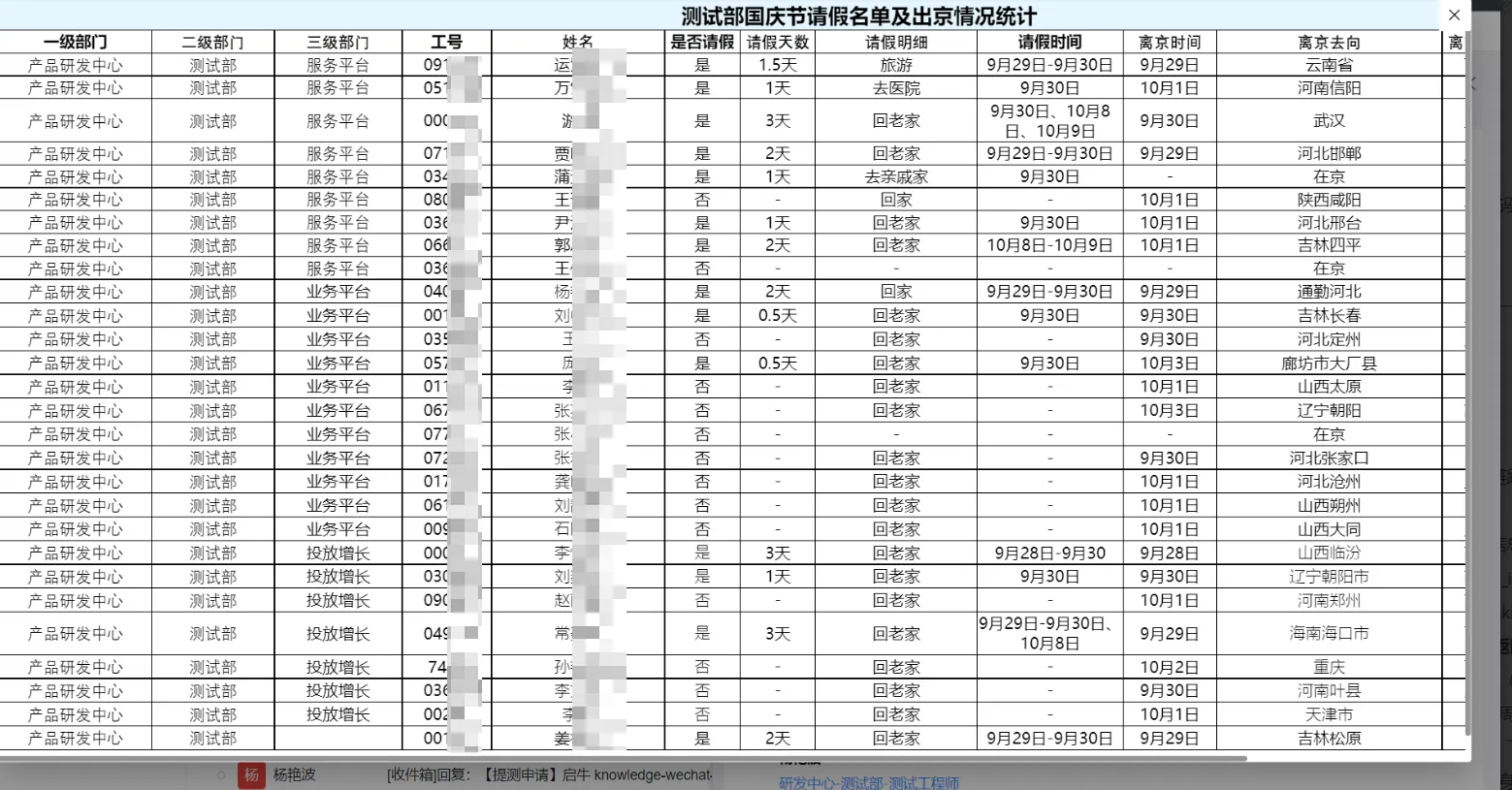

大量工作周报及个人信息

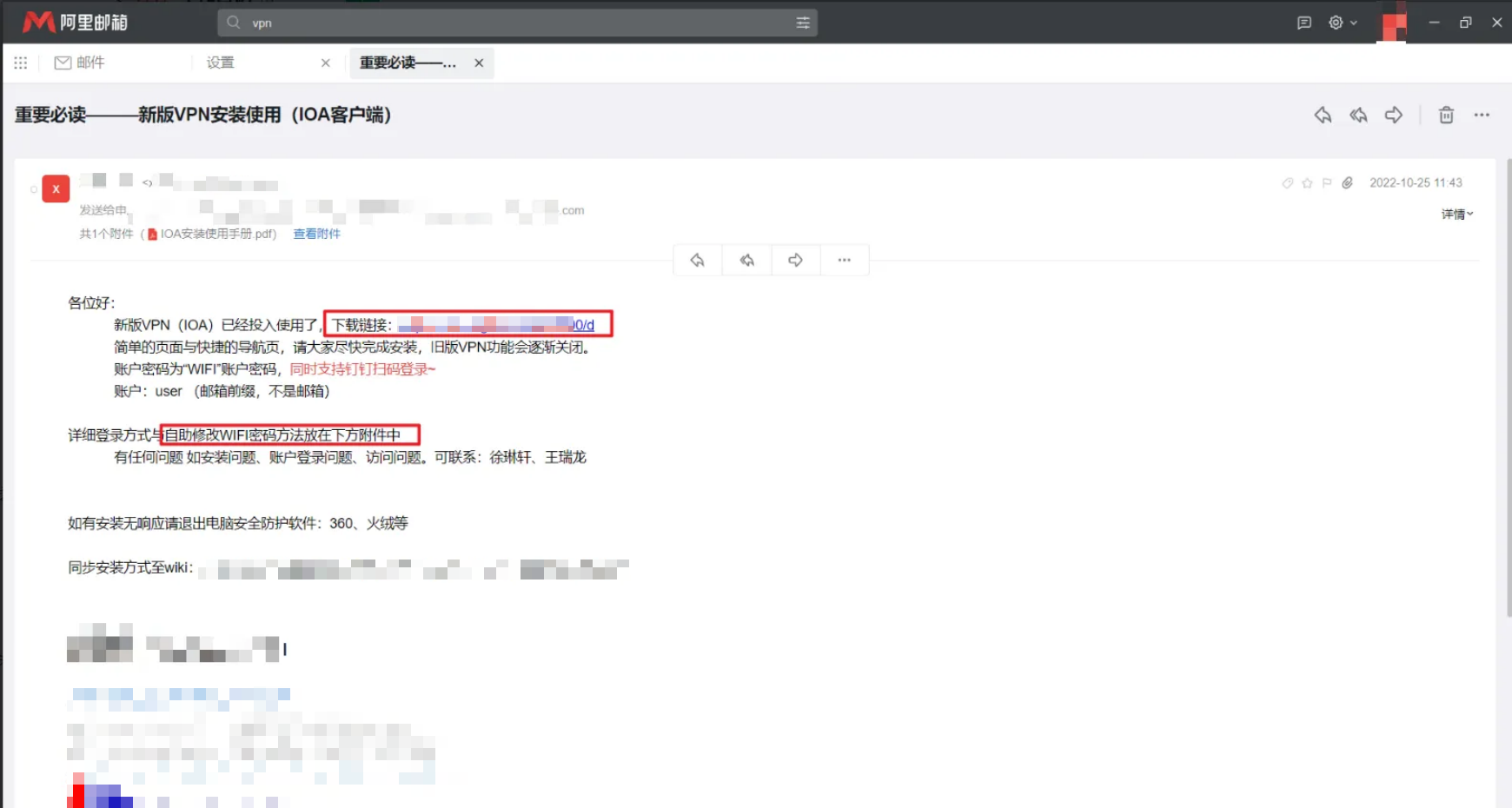

发现 VPN 下载链接

邮件附件中包含部分同事身份证信息

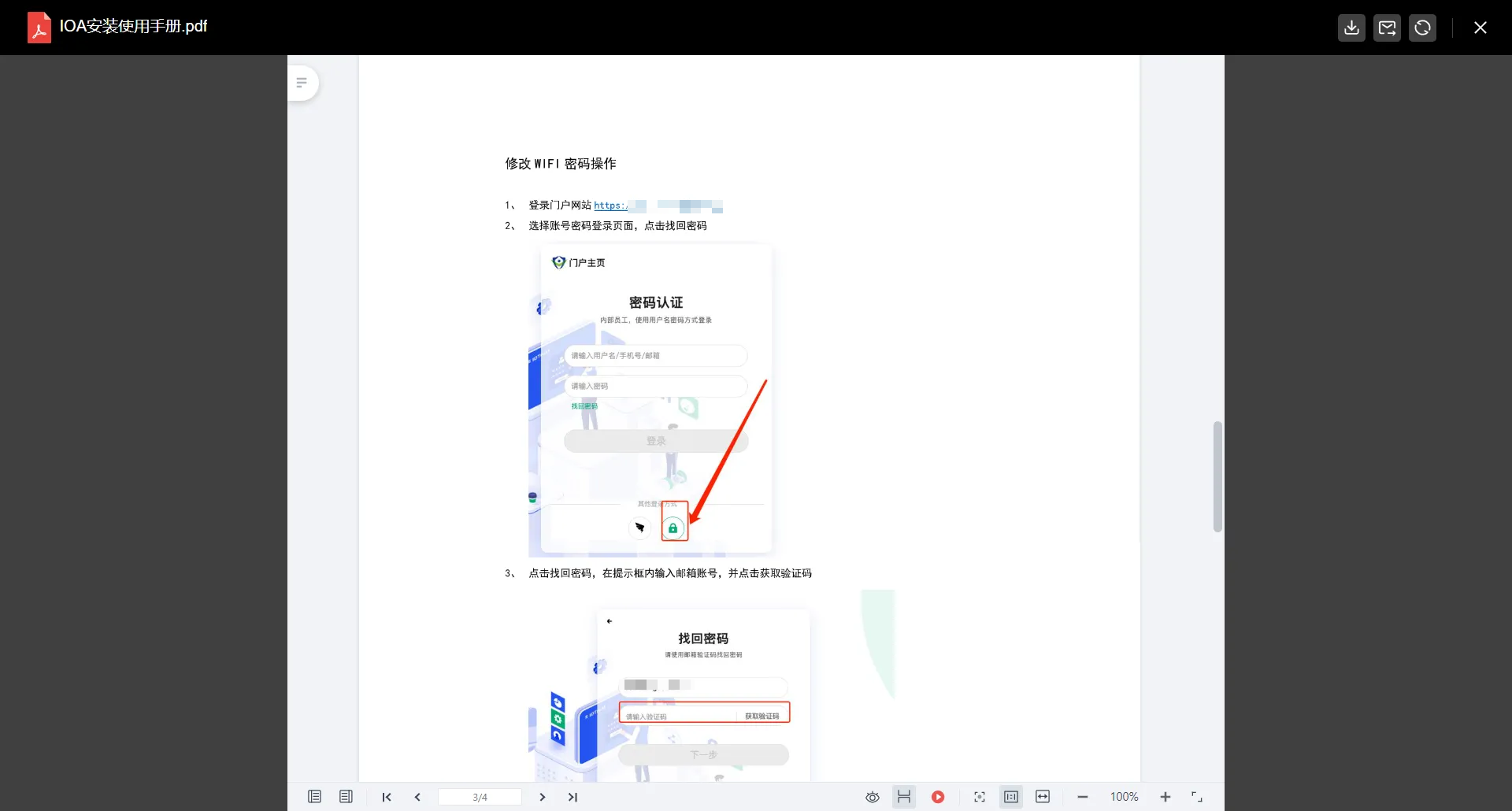

发现自助修改 Wifi 密码及 VPN 密码方式

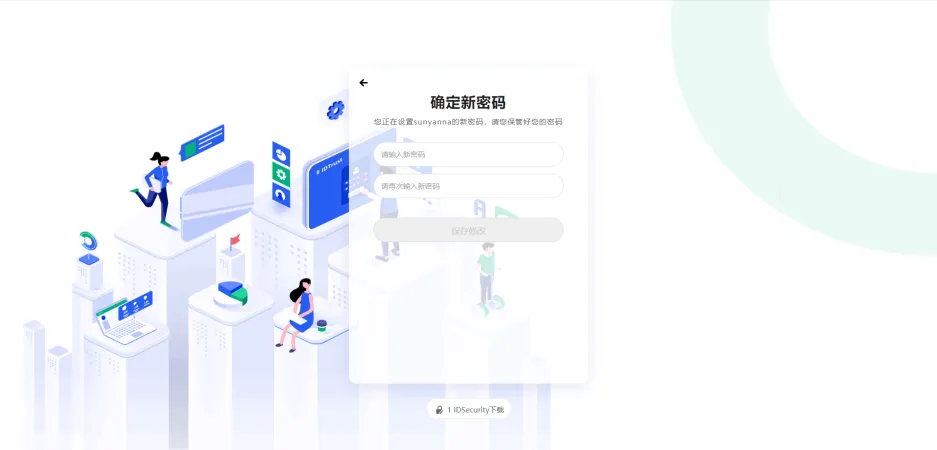

选择“找回密码”

收取验证码

验证通过

至此,理论可重置新密码并使用 IOA(新 VPN)进入内网,因本次测试授权仅为 Web 弱口令测试,为不影响用户正常权限,测试至此终止。

风险评估

此次风险主要源头为弱口令登入,进入系统后可获取个人敏感信息、操作日志、服务器相关信息、自动化测试用例(含生产环境)、邮箱密码等,通过登入邮箱,可进行二次信息收集,重置 VPN 密码,理论上可以登入内网进行资产收集进一步扩大危害,风险等级高危,需紧急修复。

改进建议

- 优化口令复杂度,禁止使用弱口令;

- 加固登录方式,可采用短信验证、邮箱验证、图形验证、滑块验证等任意验证方式,降低爆破风险;

- 优化回显信息,禁止错误回显具体化(如:用户不存在、密码错误),可优化为:"登录失败,用户名或密码错误"等,增加爆破难度;

- 敏感信息(如邮箱密码、手机号、邮箱等)加密或脱敏存储、显示,降低数据泄露危害。